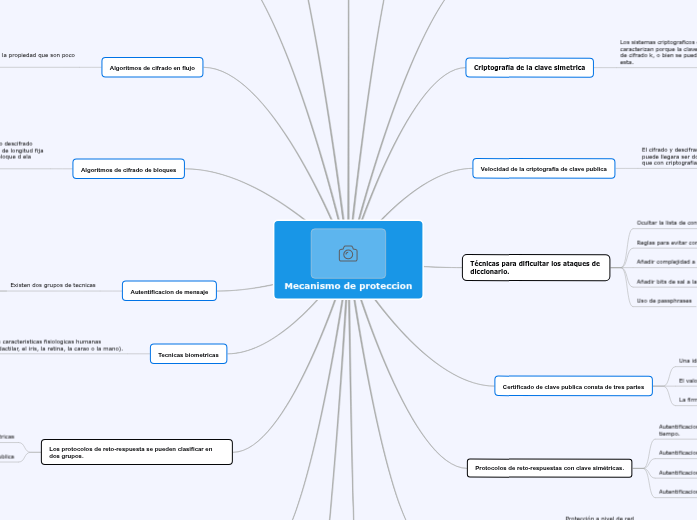

Mecanismo de proteccion

VPN

Es una red privada virtual(VPN) es una configuracion que combina el uso de dos tipos de tecnologias.

Tecnologias de seguridad

Tecnologias de encapsulamiento de protocolos

Protocolos que pueden ser utilizados para establecer

los túneles.

Túneles a nivel de red

Túneles a nivel de enlace

Autenticacion de entidad

Se utiliza cuando en una comunicacion una de las partes quiere asegurarse de la identidad de la otra.

Criptografia

Es la herramienta que nos permite evitar que alguien

intercepte, manipule los datos transmitidos.

Criptografia de la clave simetrica

Los sistemas criptograficos de la clave simetrica se caracterizan porque la clave de sifradox es identica a la clave de cifrado k, o bien se puede deducir directamente a partir de esta.

Velocidad de la criptografia de clave publica

El cifrado y descifrado con algoritmos de clave publica

puede llegara ser dos o tres ordenes de magnitud mas lentos que con criptografia simetrica.

Técnicas para dificultar los ataques de

diccionario.

Ocultar la lista de contraseñas codificadas

Reglas para evitar contraseñas faciles

Añadir complejidad a la codificacion de las contraseñas

Añadir bits de sal a la codificación de las contraseñas

Uso de passphrases

Certificado de clave publica consta de tres partes

Una identificacion de usuario

El valor de la clave publica

La firma de las dos partes anteriores

Protocolos de reto-respuestas con clave simétricas.

Autentificacion con marca de tiempo.

Autentificacion con números aleatorios

Autentificacion mutua con numeros aleatorios

Autentificacion con funcion unidireccional

Protección del nivel de red: IPsec

Protección a nivel de red

Proteccion a nivel de transporte

Protección a nivel de aplicacion

Modos de uso de los protocolos IPsec

Modo transporte

Modo tunel

Capa de transporte seguro que proporciona

SSL/TLS se divide en dos.

Subcapa superior

Se encarga basicamente de negociar los parametros de seguridad y de transferir los datos de la aplicacion.

subcapa inferior

Son estructurados en registros a los cuales se les

aplica, según corresponda, la compresión, la autenticacion y el cifrado.

Uso del cifrado de Vernam

En ocaciones las comunicaciones entre porta

aviones y los aviones utilizan el cifrado de vernan

Algoritmos de cifrado en flujo

Actualmente en uso tienen la propiedad que son poco

costosos de implementar.

Algoritmos de cifrado de bloques

En una cifra de bloque, elalgoritmo de cifrado o descifrado

se aplica separadamente a bloques de entrada de longitud fija b, y para cada uno de ellos el resultado esun bloque d ela misma longitud.

Autentificacion de mensaje

Existen dos grupos de tecnicas

Los codigos de autenticacion de mensaje o MAC, basados en claves simetricas.

Las firmas digitales, que se basan en la criptografia de clave

publica.

Tecnicas biometricas

Hacen uso de las caracteristicas fisiologicas humanas

(como la huella dactilar, el iris, la retina, la carao o la mano).

Los protocolos de reto-respuesta se pueden clasificar en dos grupos.

Basados en técnicas simétricas

Basados en tecnicas de clave publica

Protocolos de reto-respuesta con clave publica.

Descifrado del reto

Firma del reto

Arquitectura IPsec

Protocolo AH

Define una cabecera que contiene la informacion necesario

para a la autenticacion de origen de un datagrama.

Protocolo ESP

Define otra cabecera, que de hecho incluye dentro todos los datos que vengan a continuacion en el datagrama.