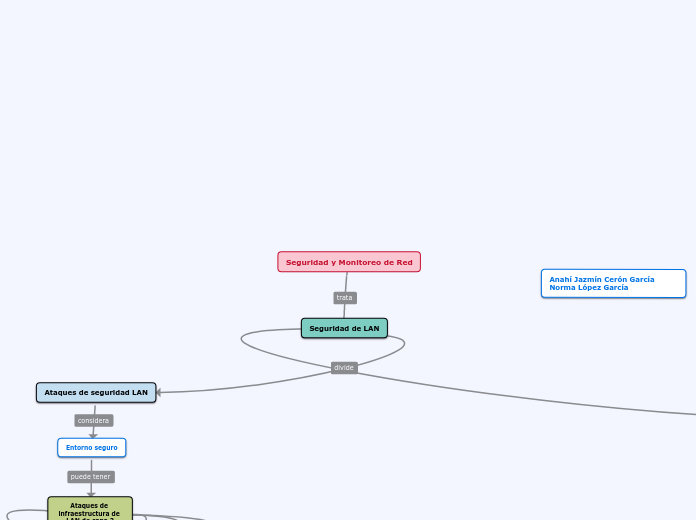

Seguridad y Monitoreo de Red

Seguridad de LAN

Ataques de seguridad LAN

Entorno seguro

Ataques de infraestructura de LAN de capa 2

Ataque de reconocimiento de CDP

Atacante

Información proporcionada por CDP

Vulnerabilidades

Infraestructura de Red

Versión del software de Cisco iOS del dispositivo

Si existen vulnerabilidades de seguridad

Ataques de Telnet

Ataque de contraseña por fuerza bruta

Atacante

Lista de contraseñas comunes

La contraseña administrativa

Palabras del diccionario

Ataque de contraseña por fuerza bruta

Ataque de DoS por Telnet

Conexiones de telnet

Inhabilitar el servicio de telnet

Evitar que el administrador tenga acceso remoto al switch

Ataques de saturación de tablas de direcciones MAC

Un switch recibe las tramas entrantes

Atacante crea un ataque por saturación de direcciones MAC

Mitigan

Seguridad de puertos

Ataques de VLAN

Suplantación de switch

Atacante intenta acceder a la VLAN

Un host para que suplante a un switch

El protocolo de enlace troncal 802.1Q y la función de protocolo de enlace troncal dinámico (DTP)

Establecer un enlace troncal con el switch que se conecta.

Mitigar

Configuración de los enlaces de acceso

Deshabilitando los enlaces troncales automáticos

Habilitar manualmente los enlaces troncales

Deshabilitar los puertos sin usar

Cambiar la VLAN nativa predeterminada

Implementar seguridad de puertos

Ataques de DHCP

Ataque de suplantación de DHCP

Un servidor DHCP falso en la red para que envíe direcciones IP a los clientes

Los clientes a usar un servidor falso de sistema de nombres de dominio

Una computadora que está bajo el control del atacante como gateway predeterminado

Ataque por agotamiento de DHCP

El servidor DHCP con solicitudes de DHCP falsas

Ocupar todas las IP disponibles

Un ataque por denegación de servicio (DoS)

Mejores prácticas de seguridad de LAN