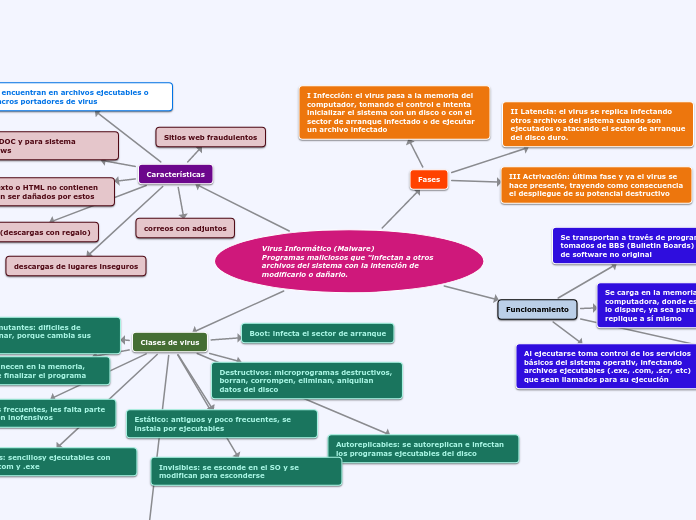

Virus Informático (Malware) Programas maliciosos que "infectan a otros archivos del sistema con la intención de modificarlo o dañarlo.

Características

Se encuentran en archivos ejecutables o macros portadores de virus

descargas de lugares inseguros

Archivos de MS-DOC y para sistema operativo Windows

los archivos de texto o HTML no contienen virus, pero pueden ser dañados por estos

Sitios web fraudulentos

Redes P2P (descargas con regalo)

correos con adjuntos

Funcionamiento

Se carga en la memoria RAM de la computadora, donde espera un evento que lo dispare, ya sea para destrucción o se replique a sí mismo

Se transportan a través de programas tomados de BBS (Bulletin Boards) o copias de software no original

Al ejecutarse toma control de los servicios básicos del sistema operativ, infectando archivos ejecutables (.exe, .com, .scr, etc) que sean llamados para su ejecución

Se añade el código del virus al programa infectado y se graba en el disco, con lo cual se completa el replicado

Fases

I Infección: el virus pasa a la memoria del computador, tomando el control e intenta inicializar el sistema con un disco o con el sector de arranque infectado o de ejecutar un archivo infectado

II Latencia: el virus se replica infectando otros archivos del sistema cuando son ejecutados o atacando el sector de arranque del disco duro.

III Actrivación: última fase y ya el virus se hace presente, trayendo como consecuencia el despliegue de su potencial destructivo

Clases de virus

Polimórficos o mutantes: dificiles de detectar y eliminar, porque cambia sus replicas

Estático: antiguos y poco frecuentes, se instala por ejecutables

Residentes: permanecen en la memoria, incluso despúes de finalizar el programa

Destructivos: microprogramas destructivos, borran, corrompen, eliminan, aniquilan datos del disco

Bipartidos: pocos frecuentes, les falta parte de su código y son inofensivos

Compañeros: sencillosy ejecutables con extensión .com y .exe

Boot: infecta el sector de arranque

Autoreplicables: se autoreplican e infectan los programas ejecutables del disco

Invisibles: se esconde en el SO y se modifican para esconderse

Programas malignos: borran deliberadamente archivos o programas eliminandose a si mismo cuando terminan

Troyano: roban informacióno alteran el hardware, o que un usuario externo utilice el equipo

Gusano: se duplica a si mismo y usan partes automáticas del sistema operativo

Bombas lógicas o de tiempo: programas que se activan al producirse un evento (fecha, combinación de teclaso condiciones técnicas)

Hoax: son mensajes de contenido falso que incitan al usuario a hacer copias y enviarlas a su contacto