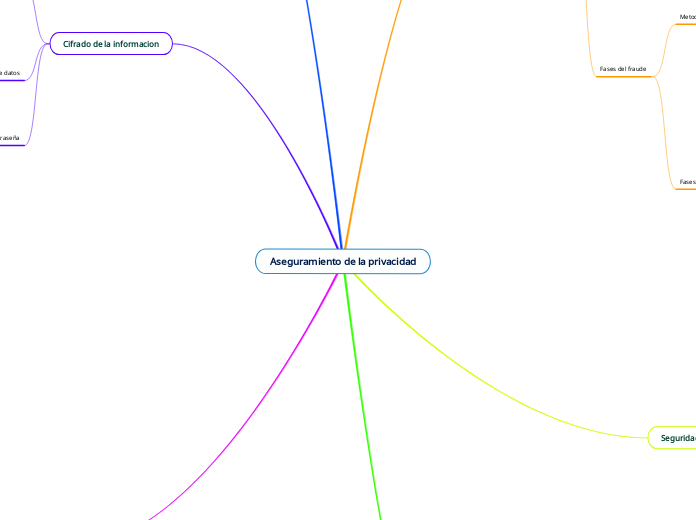

Aseguramiento de la privacidad

Fraudes informáticos

Clasificación de los atacantes

Metodologia

Hacker

WhiteHat

Cracker

GreyHat

Insider

Phreaker

CopyHacker

Bucanero

Script Kiddy

Lammer

Objetivo

Sniffer

Spammer

Programacion de malware

Intruso

Intencion

Intalador de bots

Carder

Cyberpunk

Fases del fraude

Metodos de ciberdelincuencia

Botnets

Spoffing

ARP spoofing

DNS spoofing

Web spoofing

Mail spoofing

GPS spoofing

Ataque fuerza bruta

Ataque javascript

SQL infection

Rootkits

Fases

Reconocimiento

Escaneo

Intrusion

Robo informatico

Ocultamiento de las huellas

Seguridad en redes inalambricas

Metodos en redes inalambricas

WEP

WAP

WAP2

WAP3

Autetification 802.1x

EAP Protocol

Protecte EAP

Radius

Herramienta Aircrack Airdump Aireplay

Aircrack -ng

Aireplay -ng

Airdump -ng

Airmon -ng

Tipos de ataques WLAN

Activos

Pasivos

Recomendaciones de seguridad

Protocolo de seguridad

Secure Shell

Renvio de puertos

Protocolo SSL

SSL Record `Protocol

Change cypher spec protocol

SSL Assert Protocol

SSL Handshake Protocol

Protocolo IP Security

Modo Transparente

Modo Tunel

Metodología en el ataque

Malwares

Virus

Troyano

Gusano

Spyware

Botnet

Scareware

Backdoors

SPAM

PHISING

Smishing

Pharming

Pharming Local

Vishing

Ataque DoS DDoS

Volumen

Protocolo

Aplicaciones

Cifrado de la informacion

Naturaleza de la clave

Simetrica privada

Asimetrica publica

Mixta

DES

AES

Division de datos

Flujo de datos

Bloques

Algoritmo ECB

Algoritmo WEB-RC4

Cifrado de la contraseña

Jhon the ripper

Cain y abel

Sistemas de identificacion en las comunicaciones

Clave publica

Subscriptor

Autoridad local de registro

Autoridad de certificado

Consumidor del certificado

Los certificados

Version

Numero de serie

Algoritmo de la firma

Emisor

Validez

Sujeto

Clave sujeto