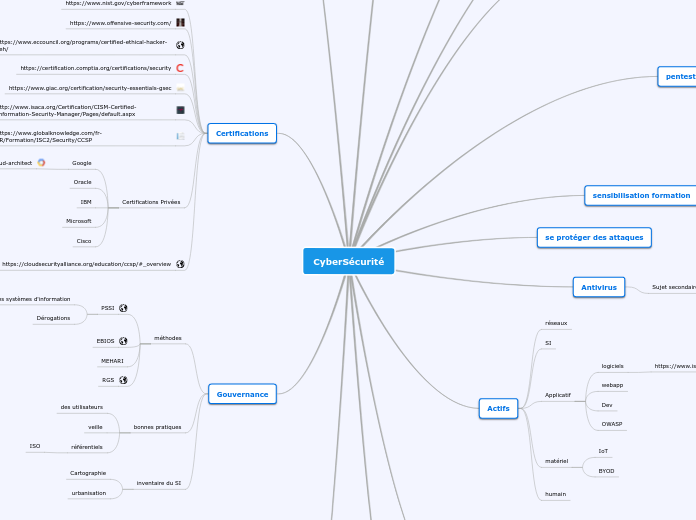

CyberSécurité

Audit

Organismes

ANSSI

CLUSIF

CNIL

RGPD

Sujet secondaire

Traitement des données

Responsable du traitement

Sous-traitance du traitement des données

Sanctions

Sujet secondaire

Sujet secondaire

Surveillance

pentest

Nmap

WireShark

sqlmap

Kali

Metasploit

John The Ripper

Hydra

Burp Suite

Zed Attack Proxy

Aircrack-ng

sensibilisation formation

se protéger des attaques

Antivirus

Sujet secondaire

Actifs

réseaux

SI

Applicatif

logiciels

webapp

Dev

OWASP

matériel

IoT

BYOD

humain

Cryptographie

Sujet secondaire

HELPDESK

Support Niveau 1

Intervention support utilisateurs

Support Niveau 2

Téléassistance intermédiaire

Support Niveau 3

Assistance Technique spécialisée

Normes

ISO

00/10/20/30/40/50/60/90/95

ISO 14001

Management Environnemental

ISO 20000-1

Technologies de l'information

ISO 27000

Système de Management de la Sécurité de l'Information 27001

Code de bonnes pratiques pour le management de la sécurité de l'information 27002

115 mesures réparties sur 14 chapitres

Gestion des risques 27005

Classification des informations

Gestion des ressources humaines

Mise en place

Plan

Do

Check

Act

ISO 9000

Management de la qualité

Certification

CASCO

Certification

Comité pour l'évaluation de la conformité

ORGANISME DE CERTIFICATION

AFNOR

Certifications

Certifications Privées

Oracle

IBM

Microsoft

Cisco

Gouvernance

méthodes

PSSI

Politique de sécurité des systèmes d'information

Dérogations

EBIOS

MEHARI

RGS

bonnes pratiques

des utilisateurs

veille

référentiels

ISO

inventaire du SI

Cartographie

urbanisation

Concepts

GRC

Gouvernance

Risques

COnformité

DIC(P)

Intégrété

Disponibilité

Confidentialité

Preuve

Traçabilité

PRA

PCA

Classification de l'information

sûreté / sécurité

Vulnérabilité / menaces / attaques

BCR (Binding Corporate Rules)

Hygiène Informatique