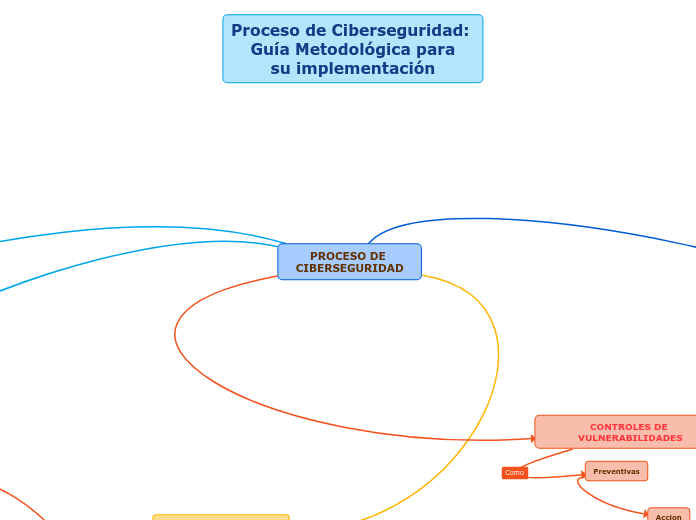

PROCESO DE CIBERSEGURIDAD

CIBERSEGURIDAD

Redes

Datos

Aplicaciones

CAMPO DE APLICACION

Redes

Tipos

Servicios

Topologias

Comunicacion

Formas de Transmisión

Infraestructura de red

Nivel de tratamiento de Red

Normativa o Estandar

Politicas, Procedimientos, Planes

Datos

Gestores de Bases

Formas de Almacenamiento

Calidad De Informacion

Gestion de Informacion

Tipos de Informacion

Servicio de datos

Tipo de datos

Normativa o Estandar

Politicas, Procedimientos, Planes

Aplicaciones

Entorno de desarrollo

Lenguajes de Programacion

Tipo de Aplicaciones

Servicios Web

Alojamiento

Normativa o Estandar

Politicas, Procedimientos, Planes

CONTROLES DE VULNERABILIDADES

Preventivas

Accion

Correctivas

METODOLOGIA PARA LA CIBERSEGURIDAD

Paso 1: Auditoría interna en los procesos de las áreas de Redes, Desarrollo de

Software y Documentación

Paso 2: Análisis de Vulnerabilidades

Paso 3: Identificación de Riesgos

Identificación y priorización de los riesgos en las vulnerabilidades

Las metodologías de gestión de riesgos

ISO/IEC 27005

La matriz de riesgos AMFE (Análisis Modal de Fallos y Efectos)

Herramienta Marisma

llevar un control de los procesos

en áreas de una organización

verificar que el cumplimiento de actividades de acuerdo a regularizaciones formales nacionales

El checklist

clasificar la información obtenida

El resultado serán las vulnerabilidades encontradas en los sistemas distribuidos