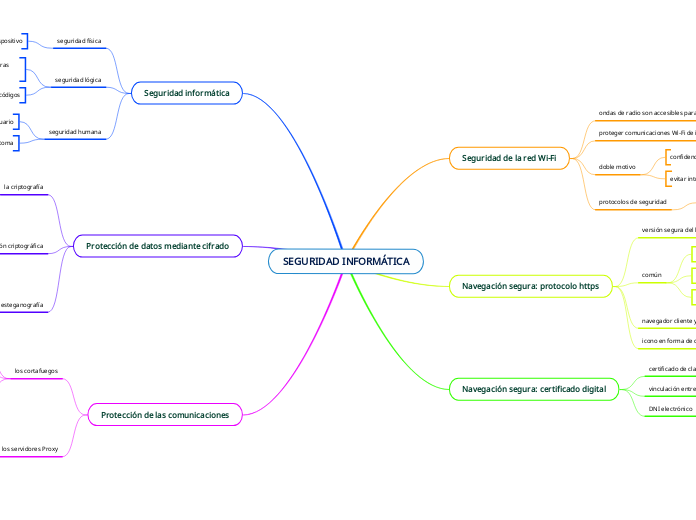

SEGURIDAD INFORMÁTICA

Seguridad de la red Wi-Fi

ondas de radio son accesibles para cualquier receptor

proteger comunicaciones Wi-Fi de intrusos

doble motivo

confidencialidad

evitar intruso utilice red

protocolos de seguridad

WEP, WPA, WPA2 (más seguro)

Navegación segura: protocolo https

versión segura del http de web

común

entidades bancarias

tiendas en línes

servicios privados

navegador cliente y servidor

comunicación cifrada

icono en forma de candado

Navegación segura: certificado digital

certificado de clave pública/ de identidad

vinculación entre la identidad de un sujeto y una clave pública

DNI electrónico

Seguridad informática

seguridad física

evitar que personas no autorizadas alcancen un dispositivo

seguridad lógica

manipulan información controlando acceso desde terceras partes

contraseñas, cifrados, códigos

seguridad humana

reside en el propio usuario

responsabilidad y medidas que este toma

Protección de datos mediante cifrado

la criptografía

cifrado simétrico

misma clave para cifrar y descifrar

cifrado asimétrico

claves distintas

funciones hash/de reducción criptográfica

carácter irreversible

clave que representa de manera unívoca los datos

claves hash diferentes; datos que generan también

esteganografía

ocultar mensajes u objetos dentro de otros

no se percibe la presencia de los primeros

Protección de las comunicaciones

los cortafuegos

controla y filtra las conexiones a red de una máquina

prevención contra amenazas de intrusión externa

protección entre equipo/red privada y el mundo exterior

los servidores Proxy

ordenador hace de intermediario entre cliente y destino

Proxy contacta con el servidor de destino como si fuese el cliente

único servidor que accede e intercambia datos con la red externa

MALWARE

Definición

infiltrarse o dañar un ordenador sin conocimiento del dueño

virus informático (más común)

demostrar las habilidades de sus programadores

para:

vender falsas soluciones de seguridad

nos dicen que hay un problema y hay que pagar por el programa para solucionarlo

no dejar arrancar el equipo o cifrar el contenido

crear red de ordenadores zombies o botnet

envío masivo de spam...

robar información

Virus

malware que altera el normal funcionamiento del ordenador

reemplazan archivos ejecutables por infectados

1. el código del virus queda residente en la memoria RAM

2. el virus toma control de los servicios básicos del sistema operativo

3. añade el código del virus al programa infectado

Sistemas de protección contra virus y troyanos

antivirus

detectan y eliminan el software dañino

mecanismos de detección de amenazas

comparación

patrón de código coincida con almacenado en biblioteca

detección de programas hostiles basados en el comportamiento

antispyware

antivirus amplían su protección hacia cualquier tipo de malware

complementan los antivirus

Gusanos

parecidos a los virus pero se propagan solos

sin necesidad de ser ejecutados por un ser humano

capacidad de replicarse en el sistema

consume mucha memoria

Troyanos

esconden función no deseada en un programa aparentemente inofensivo

tipos

puertas traseras

modifican el sistema para permitir acceso

keylogger

almacenan todas las pulsaciones de teclado

software espía o spyware

envía al exterior información

adware

muestran anuncios

Propagación del malware

explotando una vulnerabilidad o fallo de seguridad

siempre actualizar el sistema operativo para evitarlo

mediante ingeniería social

convenciendo al usuario de que realice acción

accediendo a una web con contenido malicioso

archivo malicioso

adjunto de mensaje, red P2P, archivo de internet

analizar con antivirus archivos descargados de internet

dispositivos extraíbles (USB)

utilizar antimalware para memorias USB o deshabilitar el autoarranque de estos dispositivos para evitarlo

PROTECCIÓN PARA UNA NAVEGACIÓN SEGURA

Protección de contraseñas y datos personales

evitar dar nuestros datos personales en internet

ningún banco va a pedir nunca nuestros datos por internet

no guardar nuestras claves y contraseñas en el ordenador

habilidad de contraseña perdida

para que una clave sea segura debe de tener

8 dígitos alfanuméricos

números y letras

mayúsculas y minúsculas

relación con nosotros

programas para romper claves

se basan en algoritmos preestablecidos sobre combinaciones más habituales y fuerza bruta

a partir de un dato genera combinaciones basadas en los criterios más usuales

cuidado con las preguntas para recordar la contraseña

cualquier persona que nos conozca puede acceder a estos datos

Protección de privacidad

ordenadores almacenan información aunque no queramos

sitios donde se guarda información

historial del navegador

páginas web que hemos visitado

para evitar que alguien lo sepa:

borrar historial

utilizar navegación privada

cookies

contenedor de datos

sitios web y navegador que utilizamos las usan para almacenar información de nuestra interacción con las webs

utilizarlo para recordar preferencias y configuraciones

beneficios muy importantes para la navegación

PROBLEMA:

capacidad de realizar seguimientos del usuario

archivos descargados, imágenes y webs

se guardan en una carpeta de archivos temporales de internet

Protección frente a descargas y programas maliciosos

no todos los archivos están limpios de amenazas

importante:

comprobar y pensar antes de ejecutar

utilizar antivirus actualizarlo

desconfiar de las barras de ayuda y navegación (toolbar)

algunas son de gran utilidad

algunas tienen como finalidad enviar información sobre nuestro sistema y hábitos de navegación

se instalan al instalar otros programas

programas de intercambio (P2P)

vía de propagación de malware(troyanos)