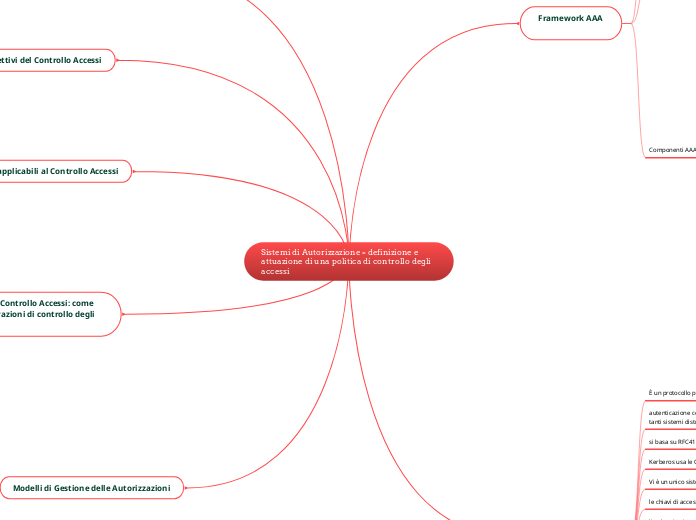

Sistemi di Autorizzazione = definizione e attuazione di una politica di controllo degli accessi

Framework AAA

è un framework per il controllo accessi alle risorse di un'organizzazione.

Gli ISP e gli operatori di telefonia mobile necessitano di un sistema per

autorizzare un utente (remoto) ad usufruire delle proprie infrastrutture solamente dopo averlo

autenticato; e una volta verificatene le credenziali, devono poter eseguire un monitoraggio delle

risorse e dei contenuti fruiti, allo scopo di addebitare i servizi.

unisce in un unico framework, in modo coordinato ed omogeneo, le funzionalità di Autenticazione, Controllo Accessi (Autorizzazione) e Accounting

Autenticazione

Il client dichiara la propria identità al server e viceversa (biunivoca - mutua autenticazione), si autentica il canale di comunicazione

Autorizzazione

Il client è autorizzato ad accedere alle risorse, è definita una politica di controllo degli accessi il cui obiettivo è concedere o negare autorizzazioni per utilizzare o ottenere informazioni sulla base dei requisiti di business e sicurezza

Accounting

Consiste nella raccolta, registrazione, monitoraggio, log e analisi dei dati relativi all’autenticazione, all’accesso ed all’uso delle risorse.

Componenti AAA

Authentication server o AS

È un componente per l’autenticazione distribuita (perché la si fa in un unico punto ma permette poi di accedere ai diversi sistemi distribuiti), mantiene un archivio di utenze con le relative credenziali.

per dialogare con i diversi sistemi utilizza protocolli standard come RADIUS/TACACS+ e Kerberos

Directory server

Raccoglie informazioni eterogenee da fonti diverse per rappresentarle in

modo uniforme.

Associa ad una entry tutti i dati relativi a un’entità dell’organizzazione

LDAP (Lightweight Directory Access Protocol)

per l’interrogazione e la modifica

dei servizi di directory (standard 4511). Comprende la Directory LDAP, repository delle

utenze che mantiene i profili di accesso e le politiche applicabili

LDAP è basato sullo standard RFC4511 che eredita dalla famiglia X.500 il formato dei dati, del naming e delle richieste che è possibile inviare. Rispetto allo standard X.500 il protocollo LDAP è più leggero.

Protocollo Kerberos

È un protocollo per le architetture AAA.

autenticazione centralizzata (unica piattaforma d’accesso per tanti sistemi distribuiti)

si basa su RFC4120

Kerberos usa le OTP per l’accesso ai servizi.

Vi è un unico sistema per gestire gli account

le chiavi di accesso non viaggiano mai non crittografate

l’authentication server è l’unica entità che gestisce la procedura di autenticazione-autorizzazione in un “realm” (reame/dominio)

L'utente che intende accedere a un servizio si presenta all’AS, dichiarando la propria identità (autenticazione) e il nome del servizio stesso (richiesta). L’AS fornisce un ticket crittografato, accessibile solo all’utente e al servizio, per accedere al servizio. Il ticket non è riutilizzabile.

Per l'accesso ad n servizi, Kerberos prevede l’esistenza di un servizio aggiuntivo: il TGS Ticket Granting Server.

Criticità di kerberos: l’autenticazione centralizzata può causare alcuni problemi come:

In caso di compartimentazione in più domini, è necessario prevedere la cross-realm authentication.

Autorizzazione = privilegio o atto di garantirlo

I privilegi possono essere garantiti a un soggetto (utente, programma o processo)

I privilegi vengono definiti per le risorse, cioè informazioni o risorse hardware

Il privilegio è una modalità di accesso ad/utilizzo di una risorsa di un sistema

Obiettivi del Controllo Accessi

Principi applicabili al Controllo Accessi

Need to know: accesso a informazioni strettamente necessarie

Minimo privilegio: concessi solo privilegi necessari al contesto

La separazione dei ruoli. Le attività che consentono di effettuare operazioni critiche devono essere separate a livello funzionale o individuale per evitare quanto più possibile che lo stesso soggetto possa portarle a compimento in autonomia.

Come si realizza il Controllo Accessi: come si svolgono le operazioni di controllo degli accessi

Modelli di Gestione delle Autorizzazioni

DAC-Discretionary Access Control: i proprietari degli oggetti concedono o revocano i

privilegi ai soggetti (es. Unix file mode)

ACL-Access Control List: regole che determinano i privilegi dei soggetti sugli oggetti

definendo per ogni oggetto una lista soggetto-azione (es. permessi file sui dischi)

MAC-Mandatory Access Control: un’entità superiore (es. SO o DBMS) attribuisce per livelli i

privilegi ai soggetti in relazione alla loro affidabilità (gerarchico-militare)

Chinese Wall: struttura compartimentale con conflitti di interesse, una classe di soggetti

può accedere solo a un sottoinsieme delle informazioni di un’altra classe

RBAC-Role Based Access Control: accesso basato sul ruolo dei soggetti in un contesto

(insieme di regole di business,capacità tecniche, dati trattati), comprende un servizio di

controllo accessi e un gestore delle policy

Assegnazione ruoli->Autorizzazione ruoli->Autorizzazione transazioni

ABAC (Attribute): considera gli attributi addizionali aggiunti ai ruoli per ogni

utente,risorsa,azione e contesto

CBAC-Content Based Access Control: i privilegi variano dal contesto (modalità di accesso,

fonte di una connessione, autenticazione,strumento usato) con cui i soggetti chiedono

l’accesso (varia nel tempo)