Contraseñas Mapas mentales - Galería pública

Explore nuestra amplia colección pública de contraseñas mapas mentales creados por usuarios de Mindomo de todo el mundo. Aquí puede encontrar todos los diagramas públicos relacionados con contraseñas. Puede ver estos ejemplos para inspirarse. Algunos diagramas también le dan el derecho de copiarlos y editarlos. Esta flexibilidad le permite utilizar estos mapas mentales como plantillas, ahorrando tiempo y ofreciéndole un sólido punto de partida para su trabajo. Puedes contribuir a esta galería con tus propios diagramas una vez que los hagas públicos, y puedes ser una fuente de inspiración para otros usuarios y aparecer aquí.

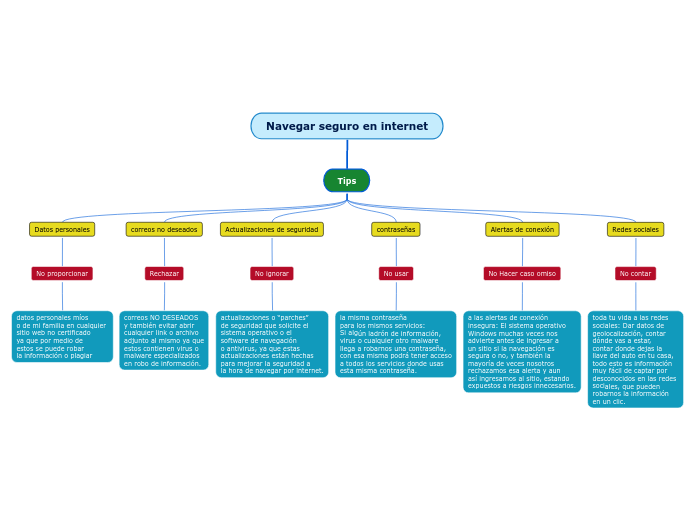

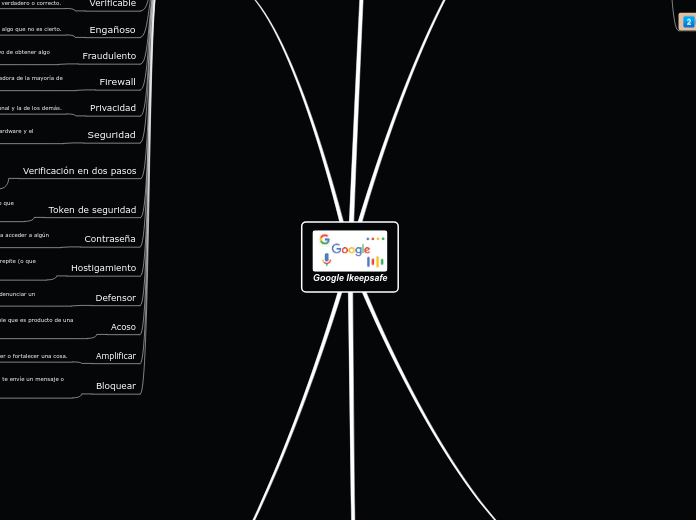

Navegar seguro en internet

por Edgar Quiroz

Seguridad de Redes Computadoras

por carlos suazo

Unidad didáctica 3. Seguridad, sentido común y netiqueta.

por Fundación Didáctica XXI

LA CIUDADANIA DIGITAL

por Valerie Rodriguez

Consejos para una contraseña segura

por Ruben Pinto Nuñez

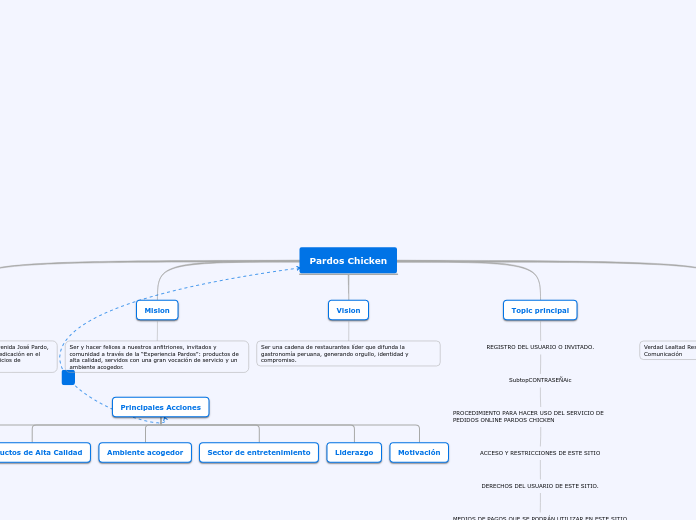

Organigrama

por Thalia Marina Garay Acosta

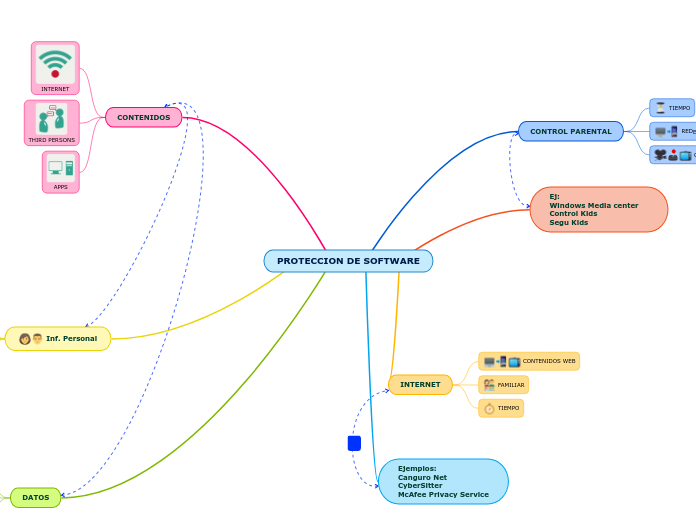

PROTECCION DE SOFTWARE

por Martha Lucía Veru Valdes

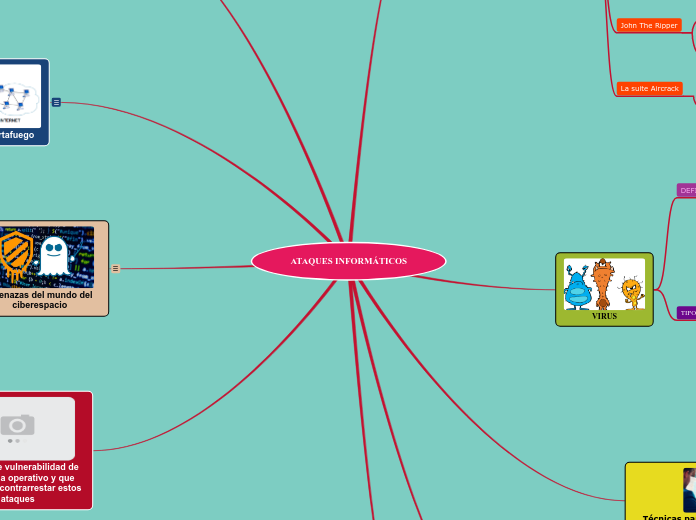

ATAQUES INFORMÁTICOS

por Yulisa Gutierrez

Ética y estética en la red

por Andrea Giménez

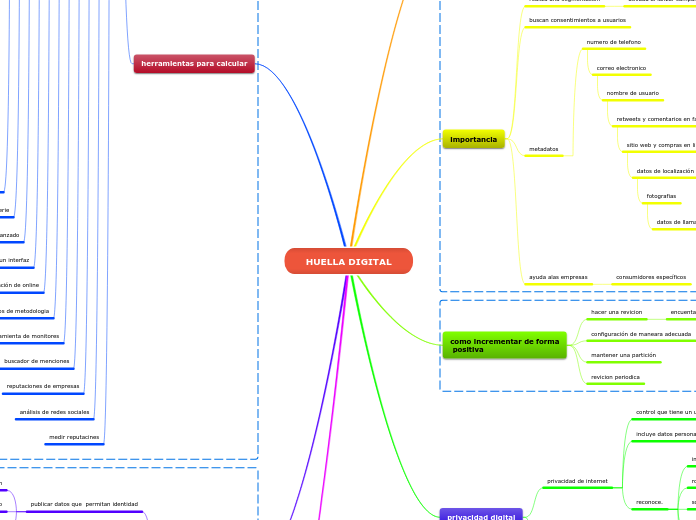

HUELLA DIGITAL

por jose antonio

proteccion de datos personales

por camila styles

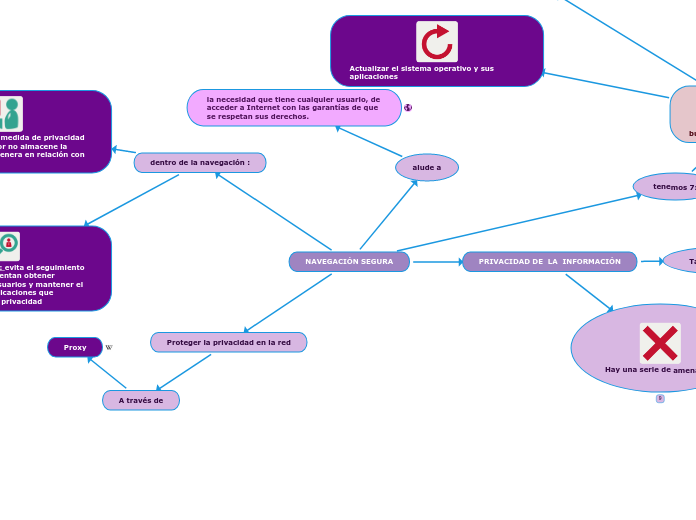

navegación segura y privacidad de la información

por Judith Vizcaíno Hilario

Unidad 2.- Amanezas y vulenrabilidades I

por Fundación Didáctica XXI

PRIVACIDAD EN LAS REDES SOCIALES

por adriana fuenmayor

Ciudadania digital, grupo 3, NRC; 20501

por Yossed Alfred Lemus Garrido

PROTECCIÓN DE SOFTWARE Y HARDWARE

por daniel prados

seguridad en los sistemas de informacion

por heidy maradiaga

ETICA Y ESTETICA EN LA RED

por Pilar Gajón

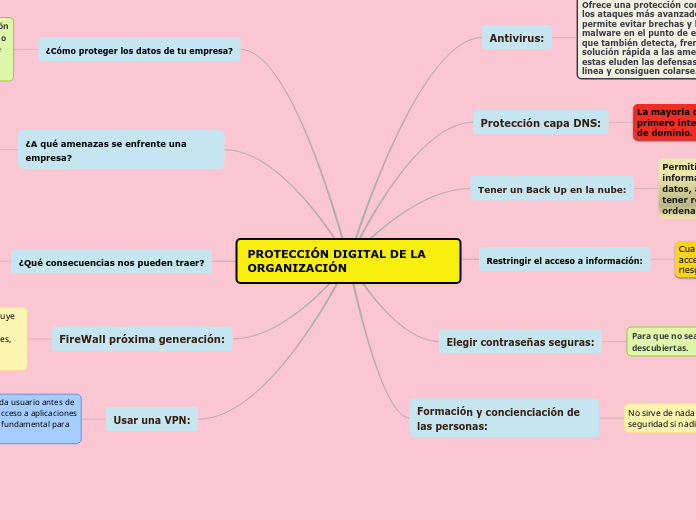

PROTECCIÓN DIGITAL DE LA ORGANIZACIÓN

por Geoconda Bermeo

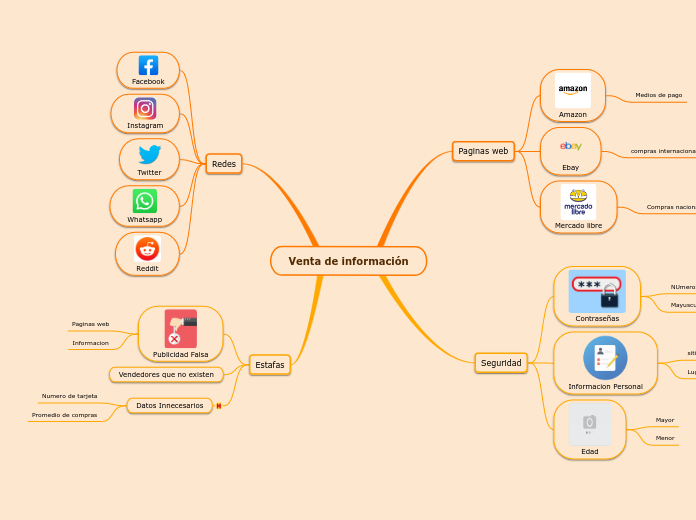

Venta de información

por steven grajales

LA WEB INVISIBLE

por Nahum velasquez

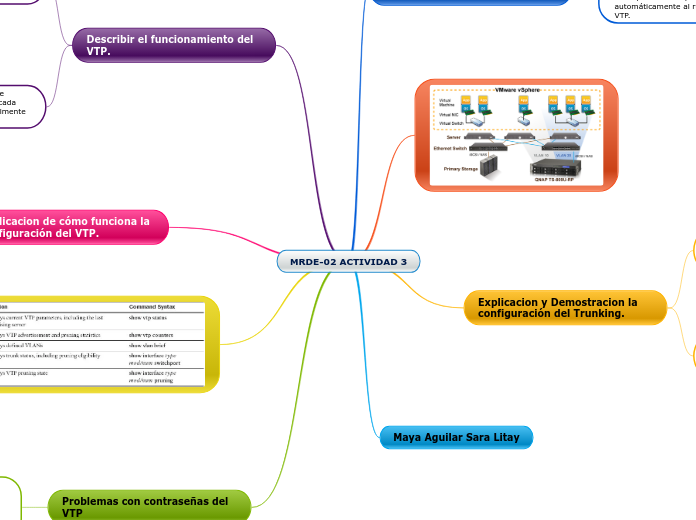

MRDE-02 ACTIVIDAD 3

por MAYA AGUILAR SARA LITHAY

SEGURIDAD EN INTERNET

por Brenda Toro

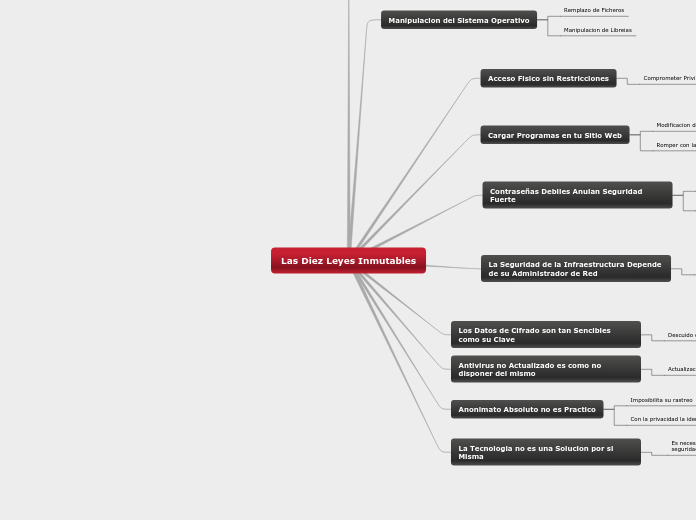

Las Diez Leyes Inmutables

por Royer Hernandez

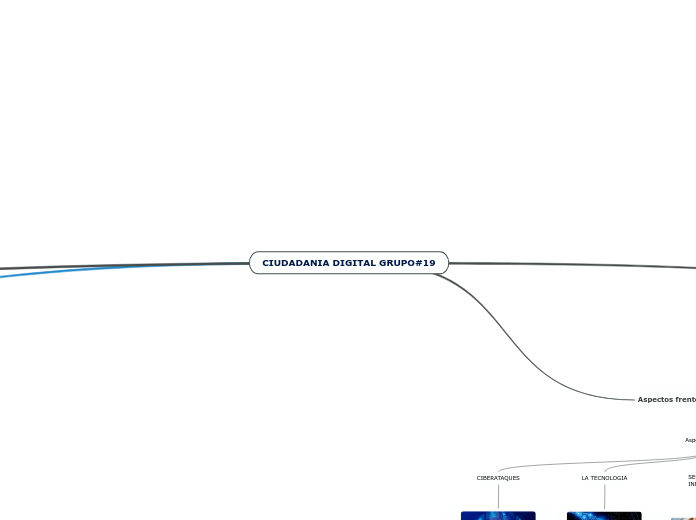

CIUDADANIA DIGITAL GRUPO#19

por Cindi Lorena Paez Bonilla

Tipos de mantenimiento

por julio santos

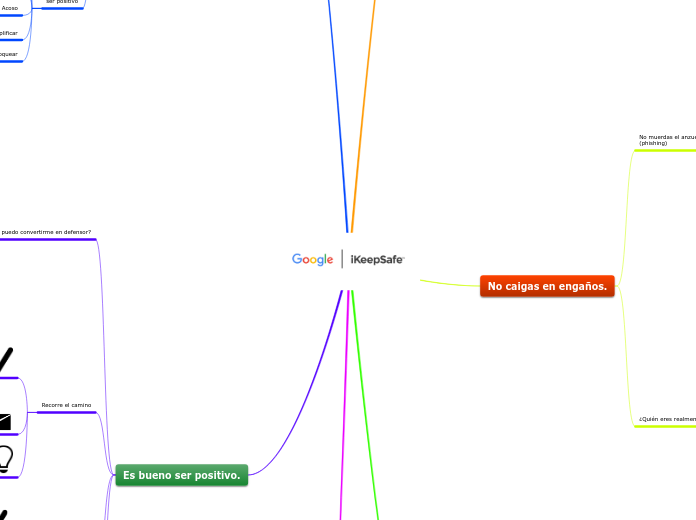

GOOGLE /Ikeepsafe

por maria caludia quintero

Recomendaciones para prevenir la suplantación de identidad

por Eva García

SANDRA DAZA

por Sandra Daza Villa

Paso 5 Y 6 tics, eduardo pardo mauricio nieves

por Eduardo Pardo

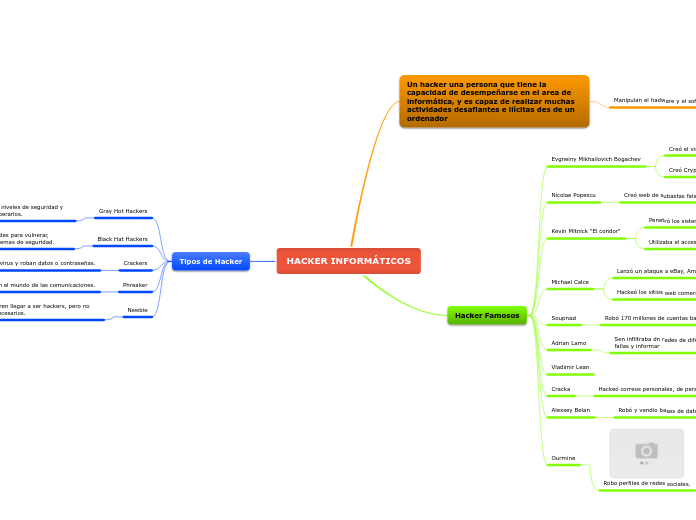

HACKER INFORMÁTICOS

por Salomé Canchila

NAVEGACIÓN SEGURA

por MARTIN CARBONELL MARTIN CARBONELL

Nuevo mapa

por Camilitha Villarraga

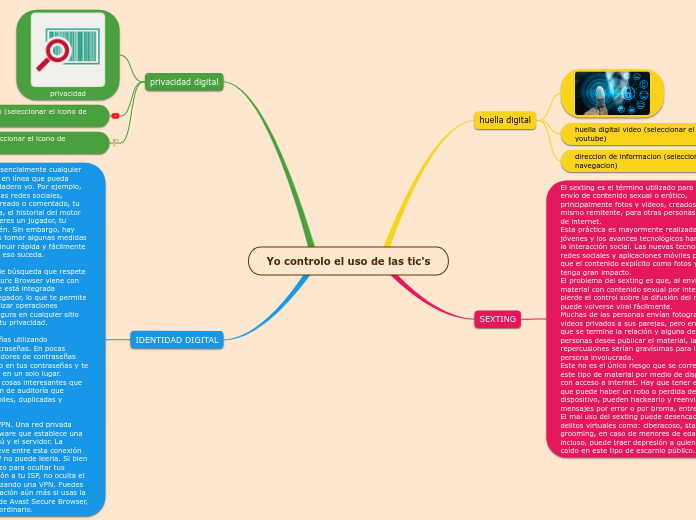

Yo controlo el uso de las tic's

por Brenda Sofía Liborio Flores

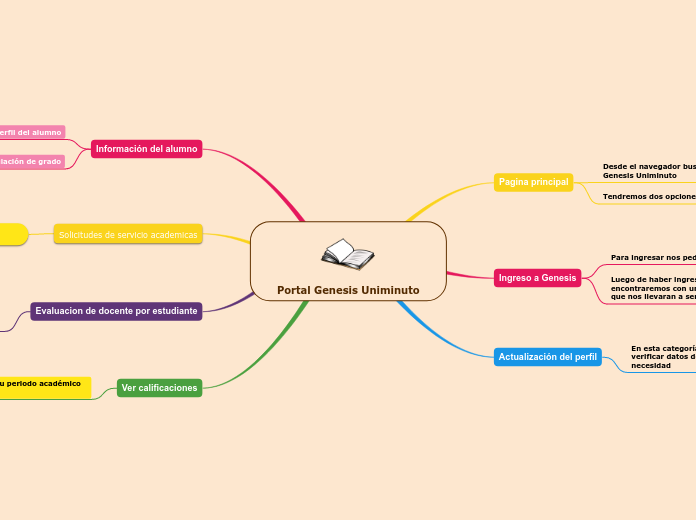

Portal Genesis Uniminuto

por Hallisson Sydney BUSTOS CRUZ

SEGURIDAD

por andres garcia

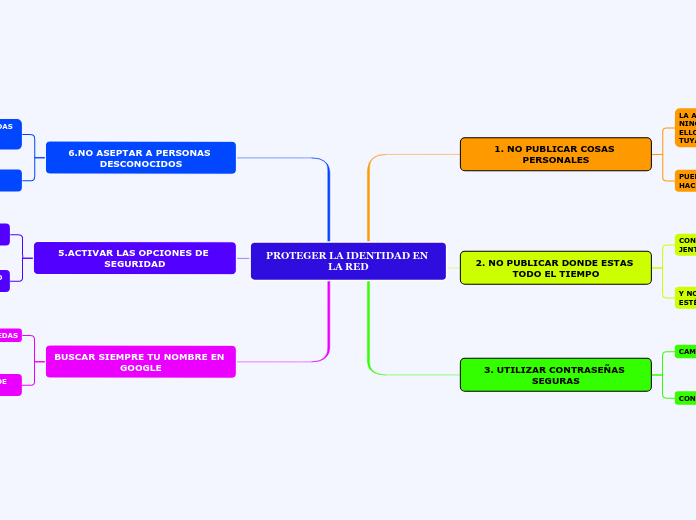

PROTEGER LA IDENTIDAD EN LA RED

por VALDEZ HERRERA BRYAN ALEJANDRO VALDEZ HERRERA BRYAN ALEJANDRO

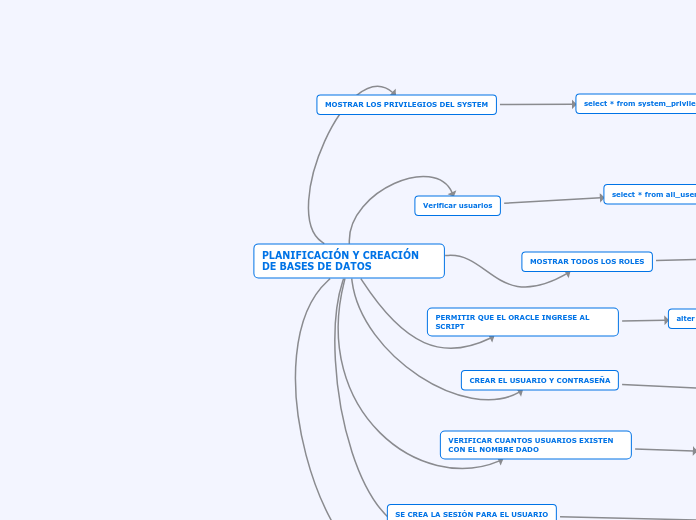

PLANIFICACIÓN Y CREACIÓN DE BASES DE DATOS

por Alex Leonardo

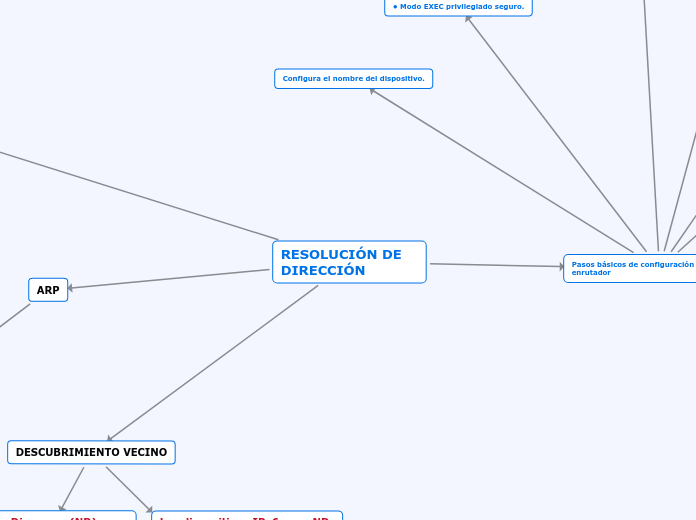

TAREA_SEMANA_9_EDWIN_ANRANGO

por Edwin Anrango

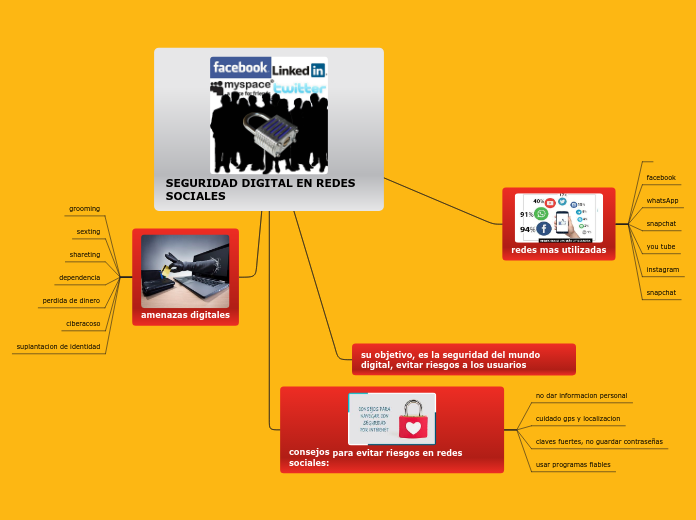

SEGURIDAD DIGITAL EN REDES SOCIALES

por monika rosero

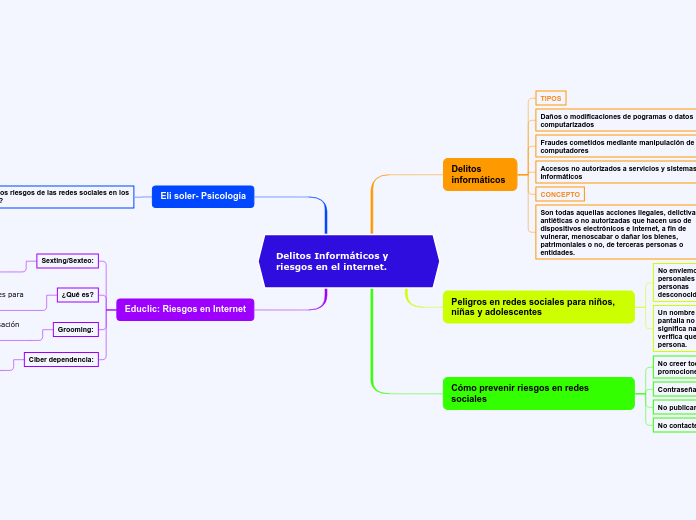

Delitos Informáticos y riesgos en el internet.

por Juan Pablo Arenas

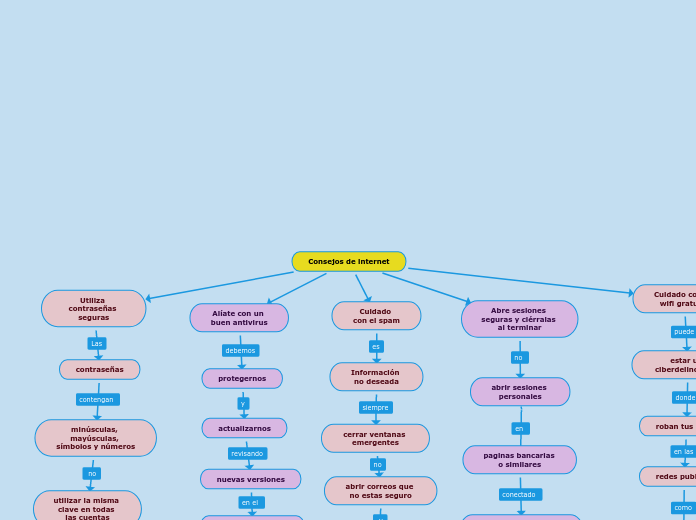

Consejos de internet

por DELGADO RIASCOS ANGELLY CAMILA

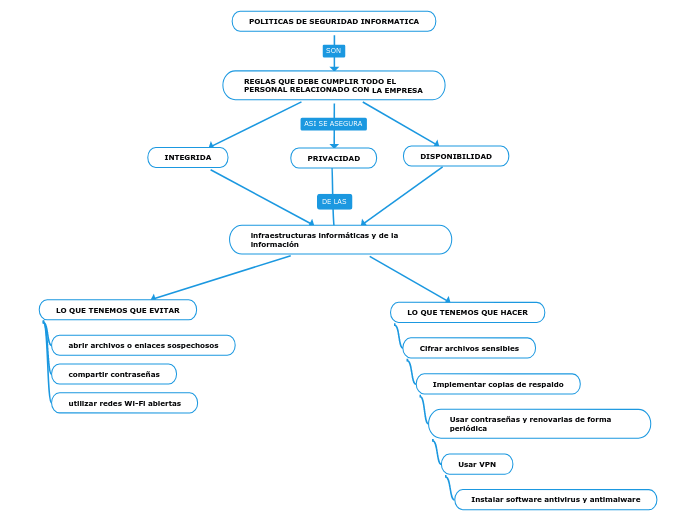

POLITICAS DE SEGURIDAD INFORMATICA

por kathe gonzalez

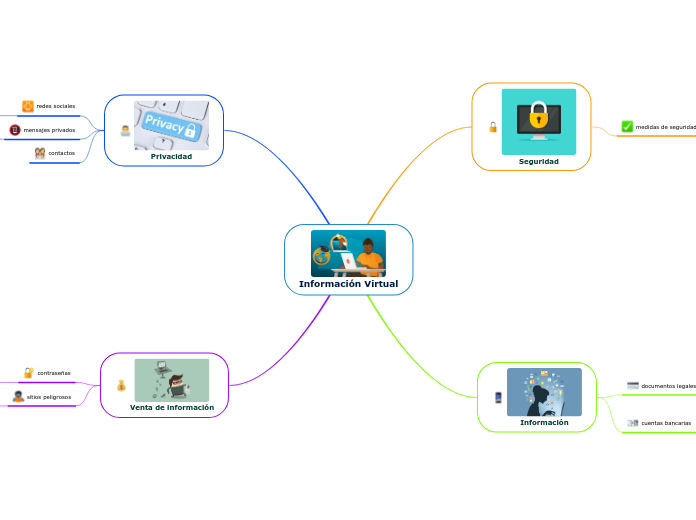

Información Virtual

por jean calderon

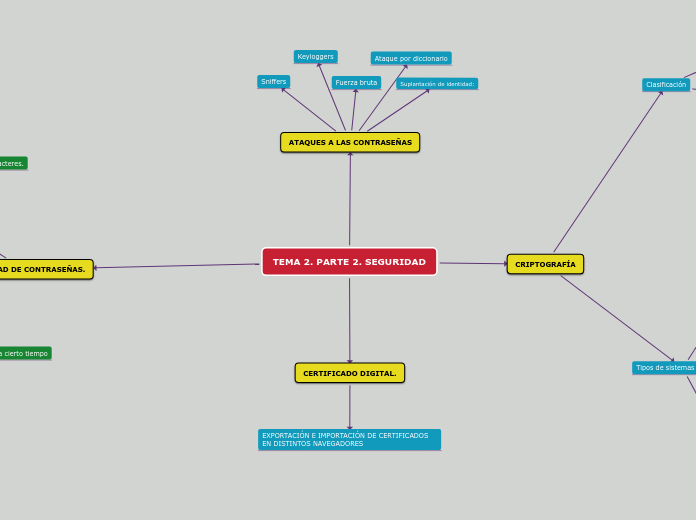

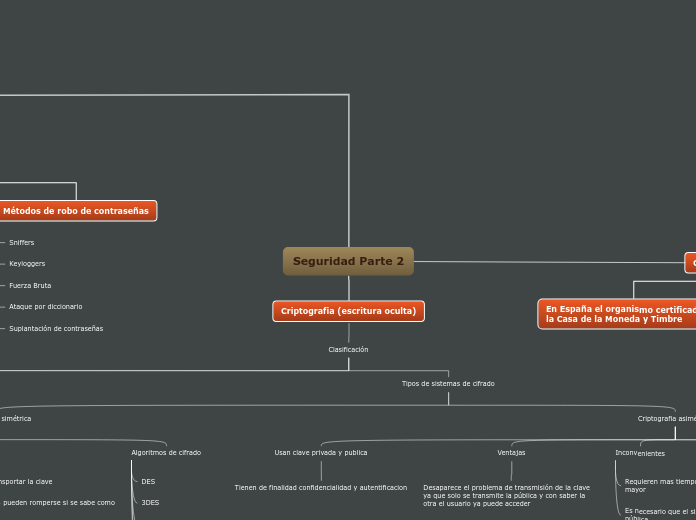

TEMA 2. PARTE 2. SEGURIDAD

por Brayan Munoz

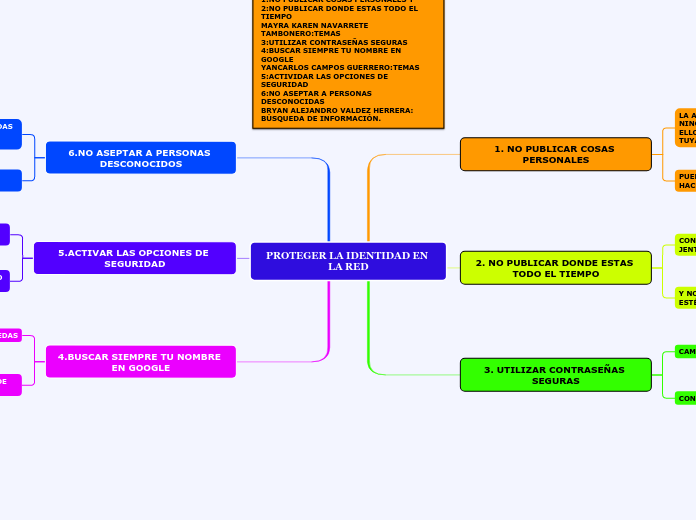

PROTEGER LA IDENTIDAD EN LA RED

por VALDEZ HERRERA BRYAN ALEJANDRO VALDEZ HERRERA BRYAN ALEJANDRO

mapa proyecto de contratacion

por jose humberto

Análisis y Gestión de Riesgo.

por Bartolomé Moreno

mariatcarmona

por Maria Teresa Carmona

Organigrama

por Jose Luis Fernández Alias

Seguridad informática

por marta diaz

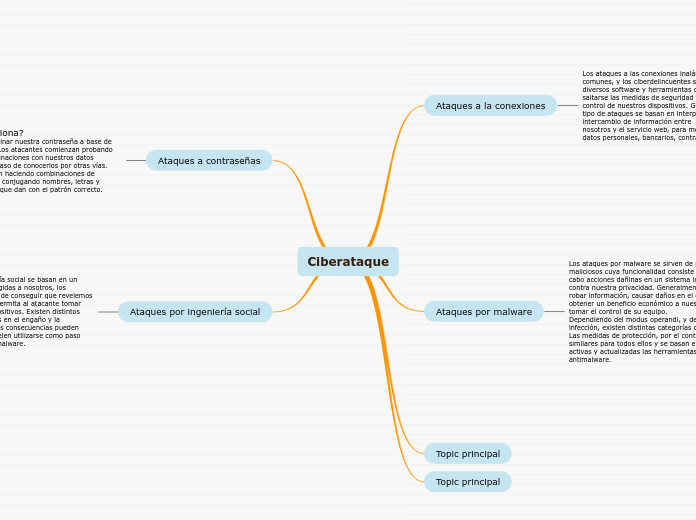

Ciberataque

por Iván Luis Rodríguez

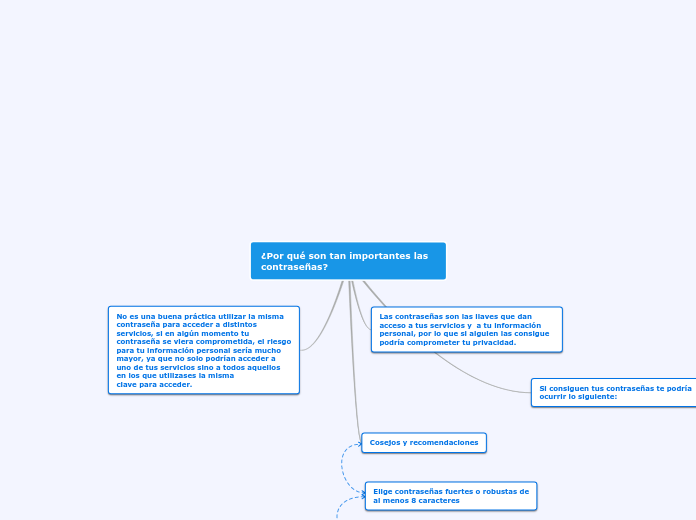

Contraseñas

por Hector Lumbreras

Herramientas tecnologicas

por Ana Hernandez

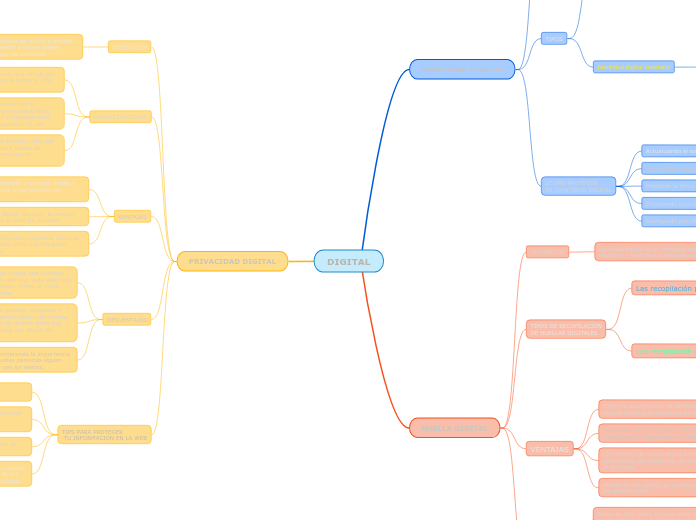

DIGITAL

por GAEL LEONARDO OCHOA ALVAREZ

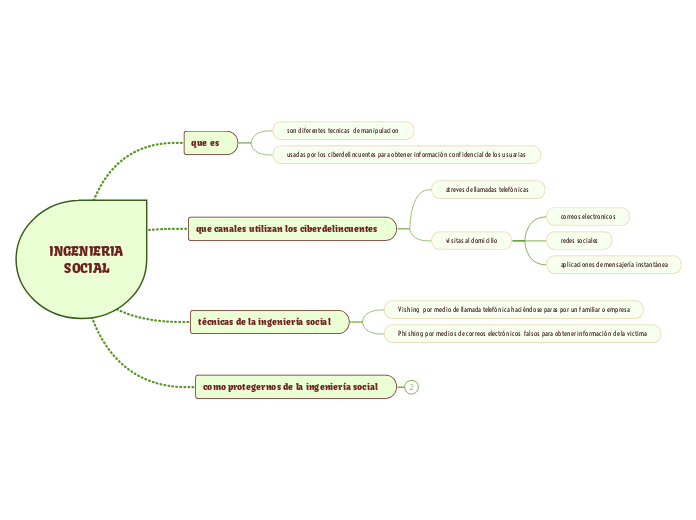

INGENIERIA SOCIAL

por ROBERTO GIANFRANCO CARBAJAL VELASQUEZ

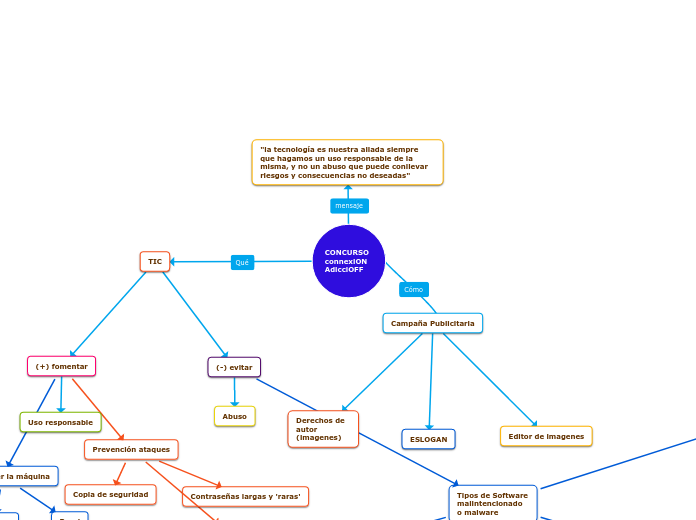

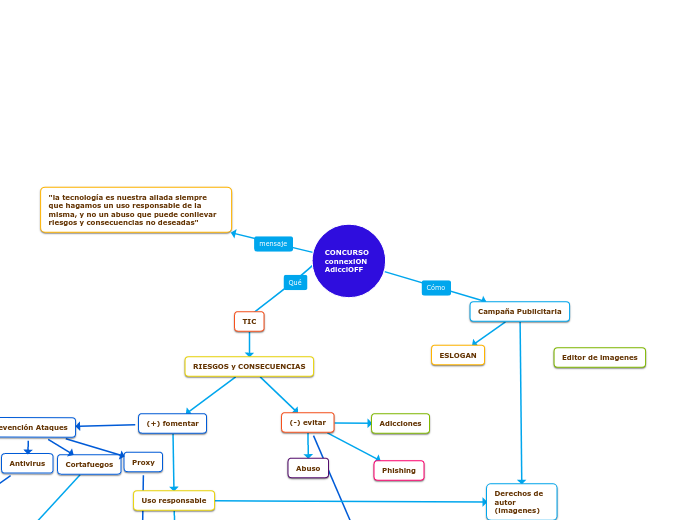

CONCURSOconnexiON AdicciOFF

por Samuel Aresté de las Heras

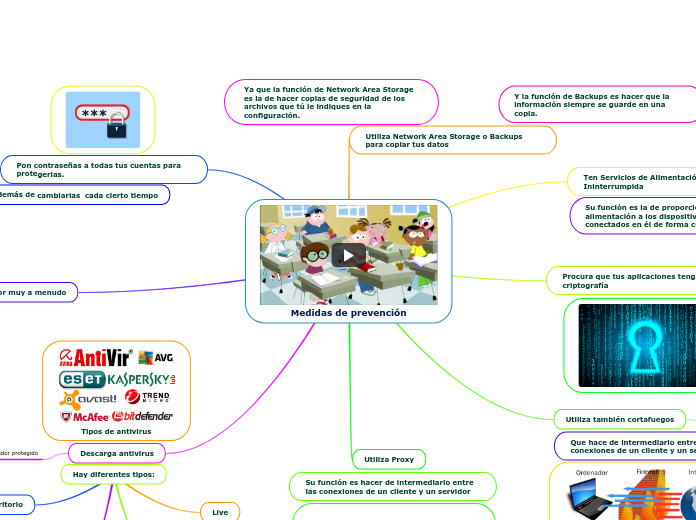

Medidas de prevención

por Daniela González Cáceres

Mecanismo de proteccion

por Nelson Ely Andrade Benitez

Laboratorio en clase 9 Robert Briceño

por Robert José Briceño González

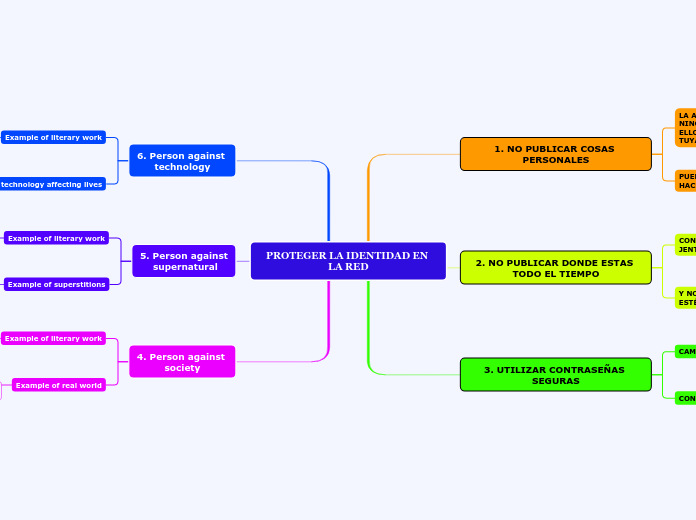

PROTEGER LA IDENTIDAD EN LA RED

por VALDEZ HERRERA BRYAN ALEJANDRO VALDEZ HERRERA BRYAN ALEJANDRO

Google Ikeepsafe

por Julián Camilo Montealegre Olarte

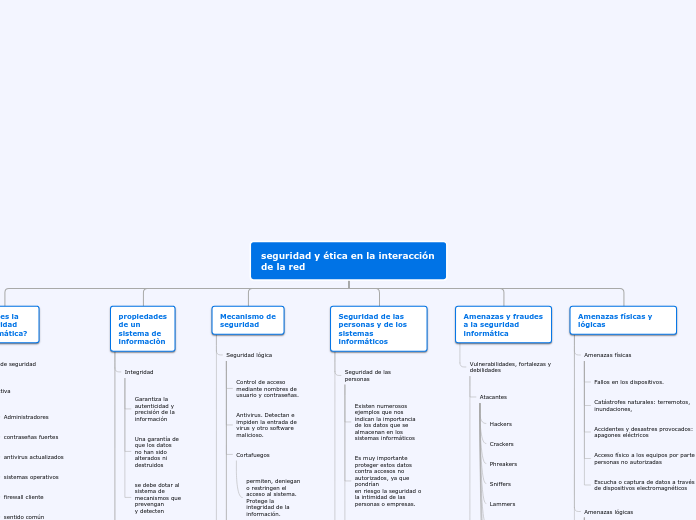

seguridad y ética en la interacción de la red

por javier bocanegra

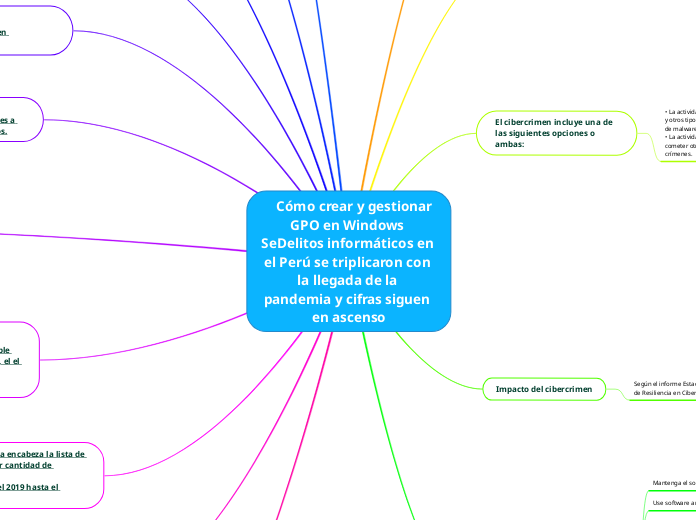

Cómo crear y gestionar GPO en Windows SeDelitos informáticos en el Perú se triplicaron con la llegada de la pandemia y cifras siguen en ascenso

por Wilibrord Arcos Escalante

BankTransactions

por Gustavo Romero

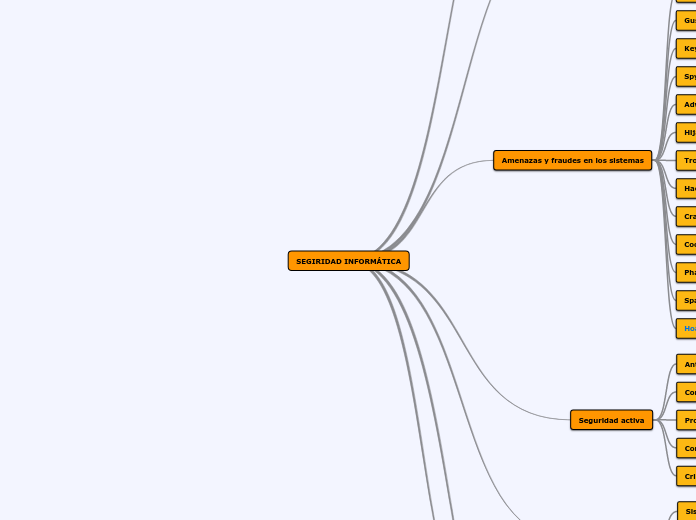

SEGIRIDAD INFORMÁTICA

por Víctor Gutiérrez Álvarez

Taller 2 google drive

por Cristian Alejandro Cortes

MECANISMOS DE PROTECCION CONTRA INTRUSOS

por Sergio Vallecillo Madrid

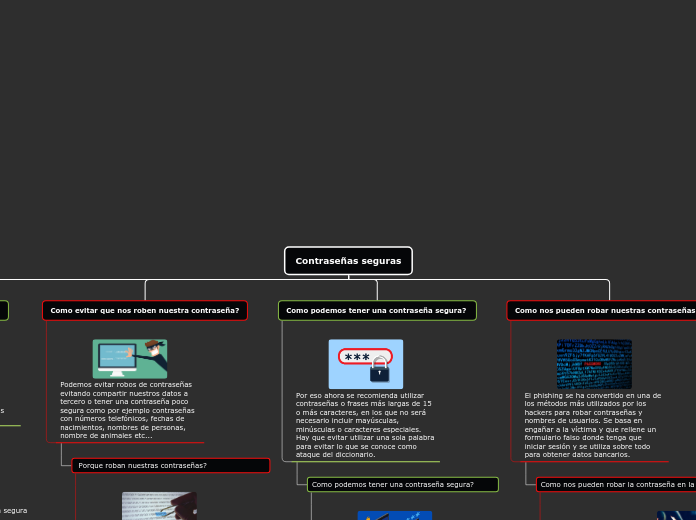

Contraseñas seguras

por Samuel Moreno

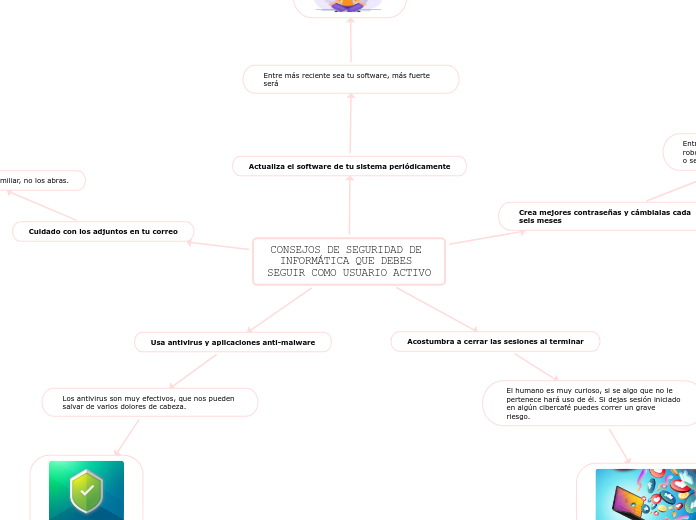

CONSEJOS DE SEGURIDAD DE INFORMÁTICA QUE DEBES SEGUIR COMO USUARIO ACTIVO

por Ana María Aguirre Aristizabal

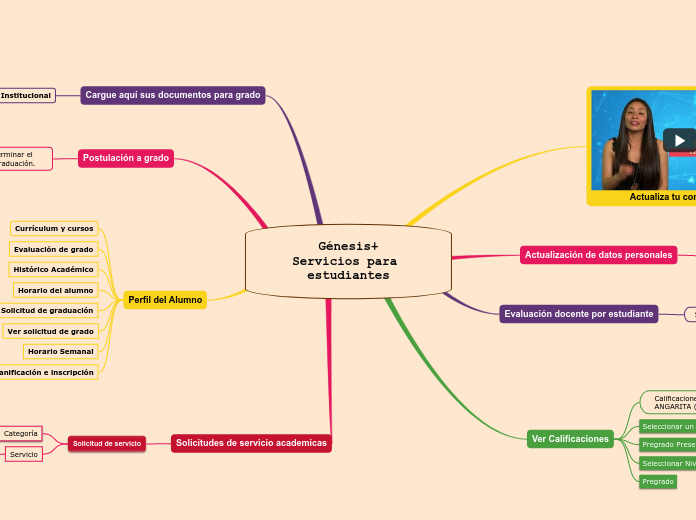

Génesis+ Servicios para estudiantes

por Stephanie Yuried Angarita Torres

Cyberseguridad para Pymes

por celeny quenema risco

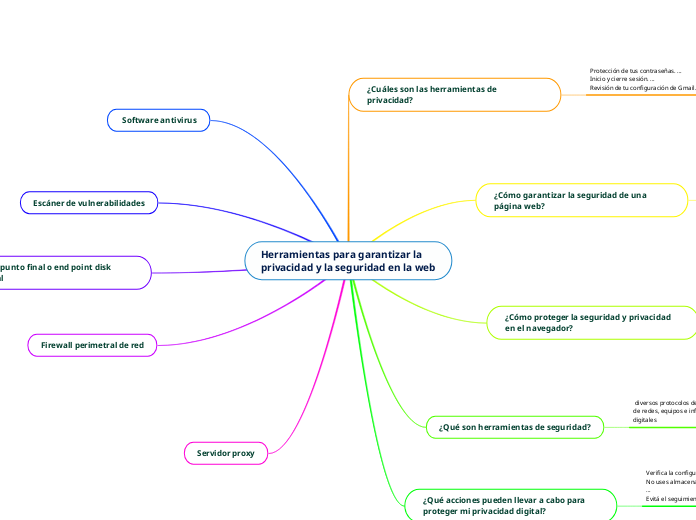

Herramientas para garantizar la privacidad y la seguridad en la web

por MARIA JOSE PORTOCARRERO LOPEZ

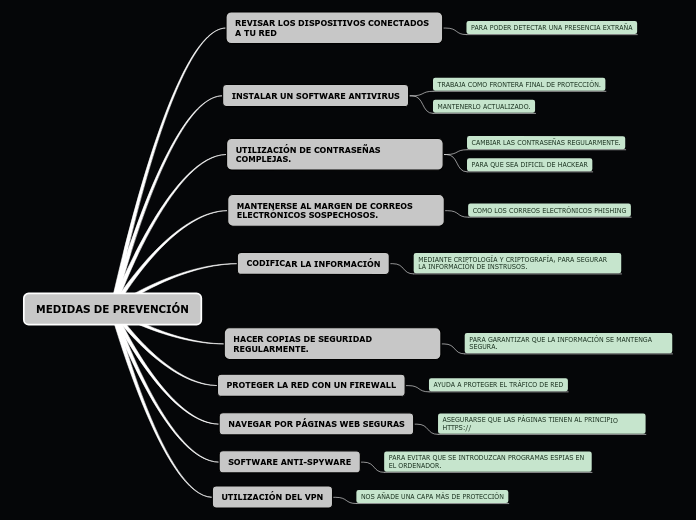

MEDIDAS DE PREVENCIÓN

por Pablo Blanco

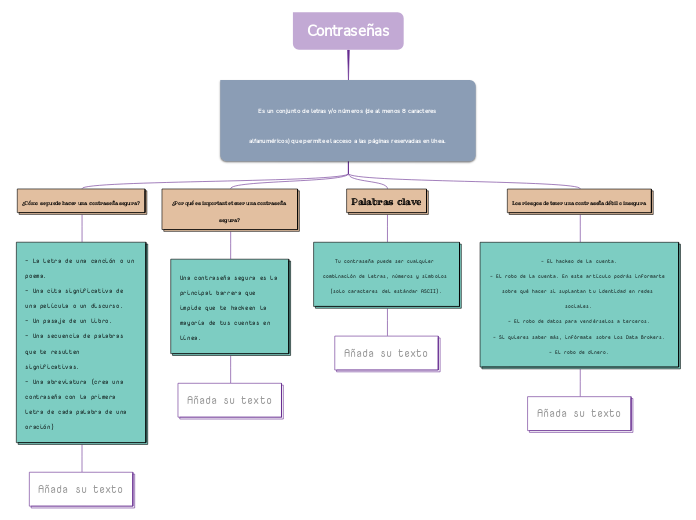

Contraseñas

por Raúl Matamoros

vulnerabilidad informatica

por Bladimir Valle salinas

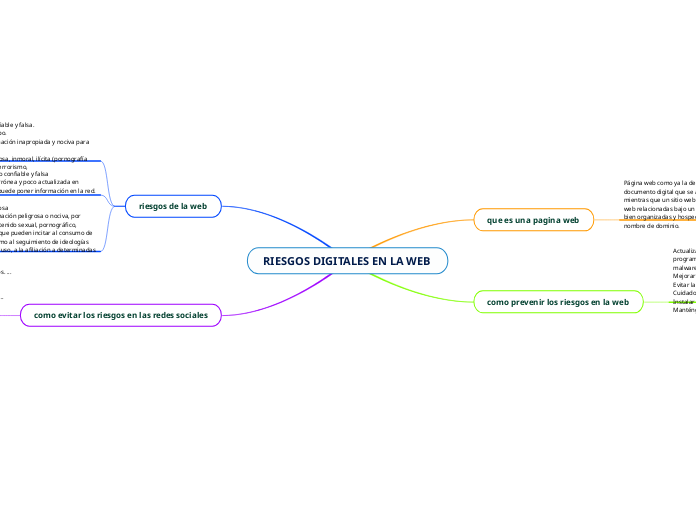

RIESGOS DIGITALES EN LA WEB

por Angelly Rodriguez

Navegacion Aula Virtual

por marcela ortega

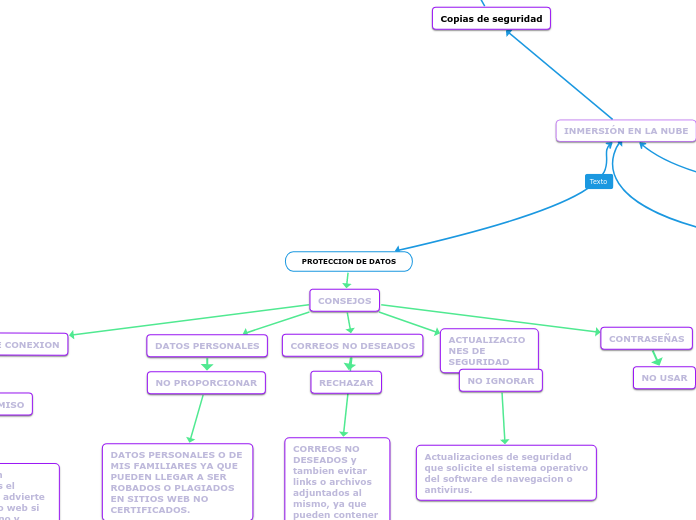

PROTECCION DE DATOS

por Manuel Alejandro Ruiz Ortiz

CONCURSOconnexiON AdicciOFF

por Mario Caminero del Pozo

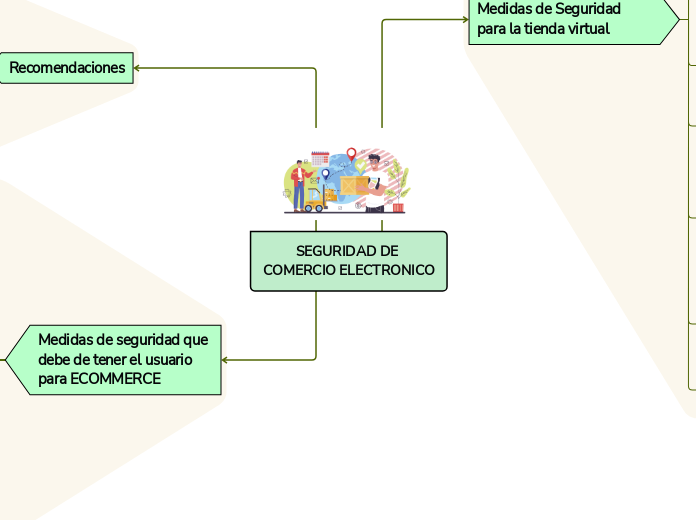

SEGURIDAD DE COMERCIO ELECTRONICO

por Brayan Jhonny ARTEGA CARRANZA

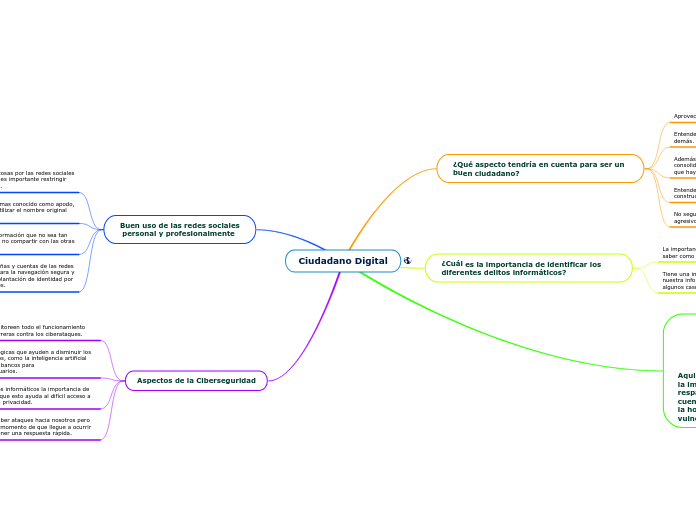

Ciudadano Digital

por juan moreno

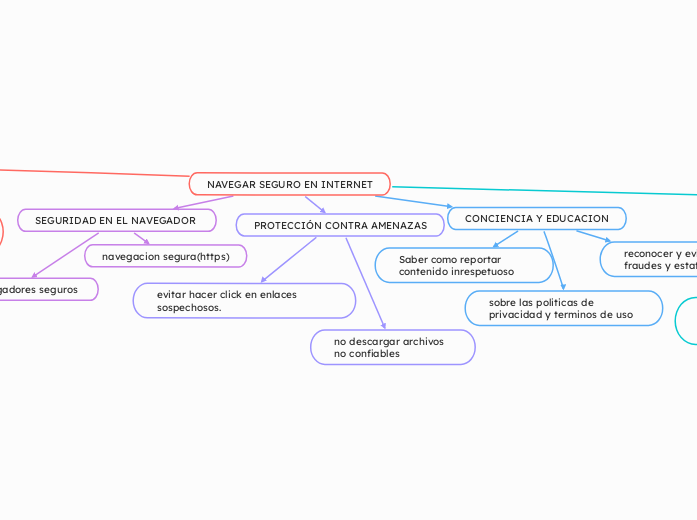

NAVEGAR SEGURO EN INTERNET

por maria alejandra alvarez lozano

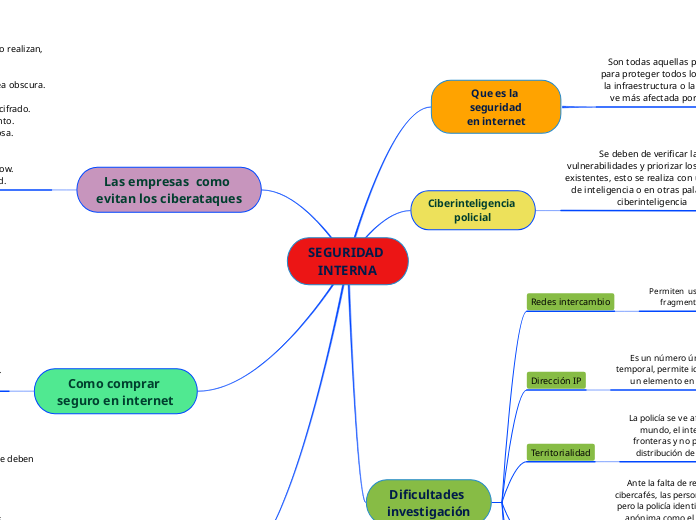

SEGURIDAD INTERNA

por JhosharDJ JhosharDJ

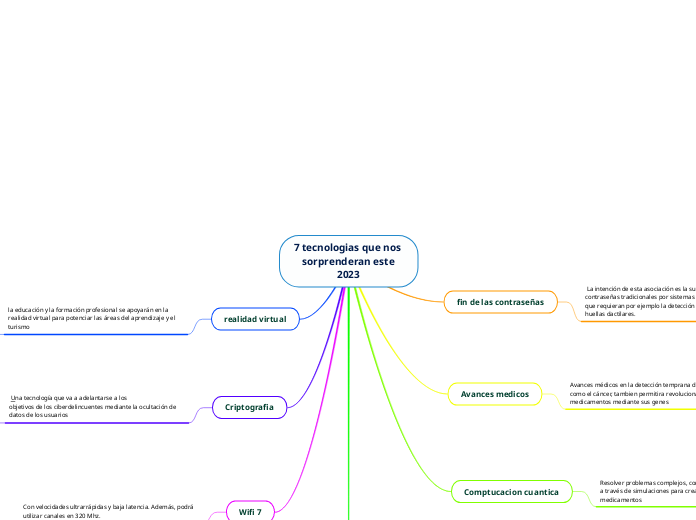

7 tecnologias que nos sorprenderan este 2023

por Juan Reyes

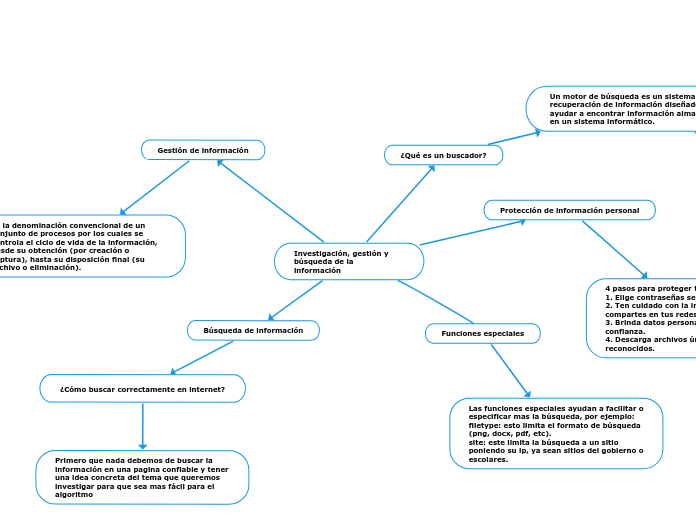

Investigación, gestión y búsqueda de la información

por Juan Angel Jimenez

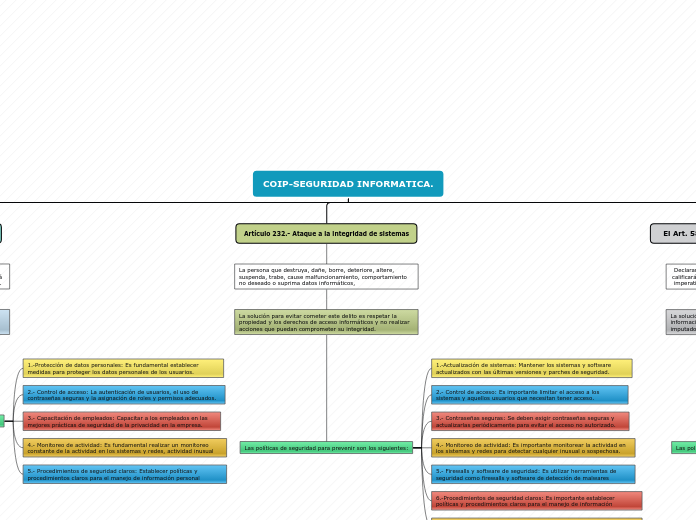

COIP-SEGURIDAD INFORMATICA.

por DOUGLAS JOEL VÉLEZ VIVANCO

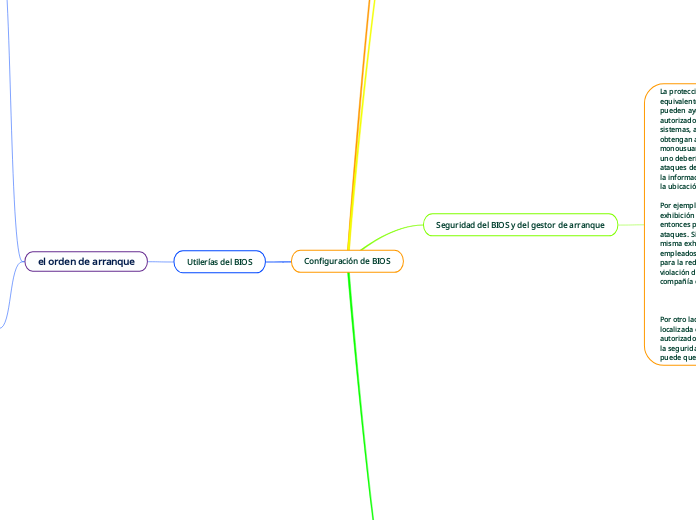

Configuración de BIOS

por Diego Sebastián

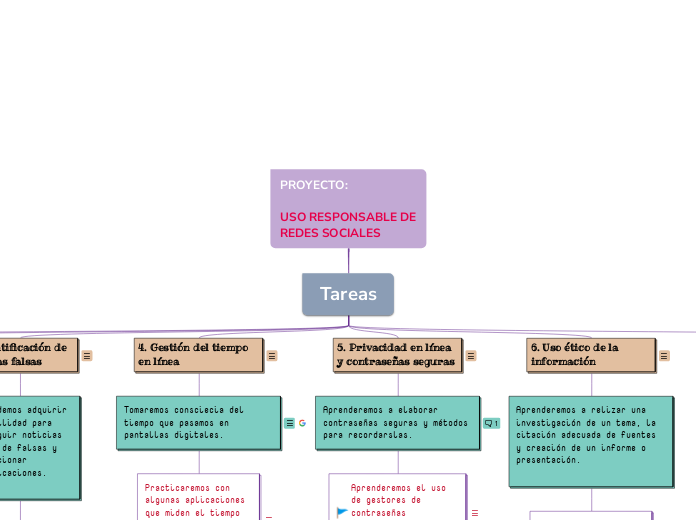

PROYECTO: USO RESPONSABLE DE REDES SOCIALES

por Antonio J. Sánchez

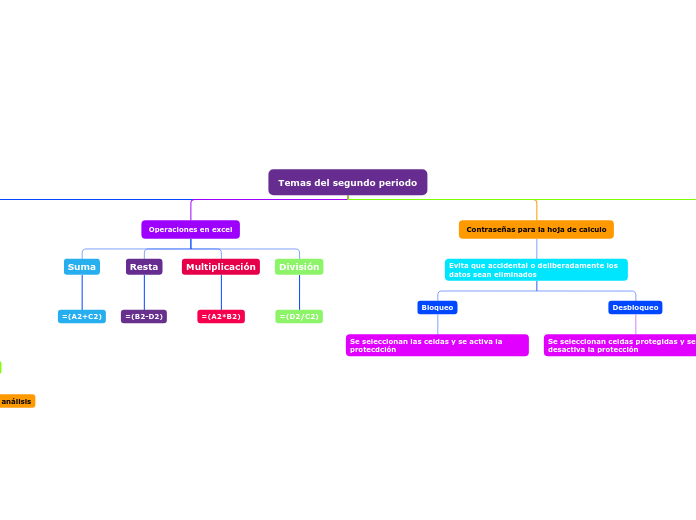

Temas del segundo periodo

por SURI KARINA* RIVAS RODRIGUEZ*

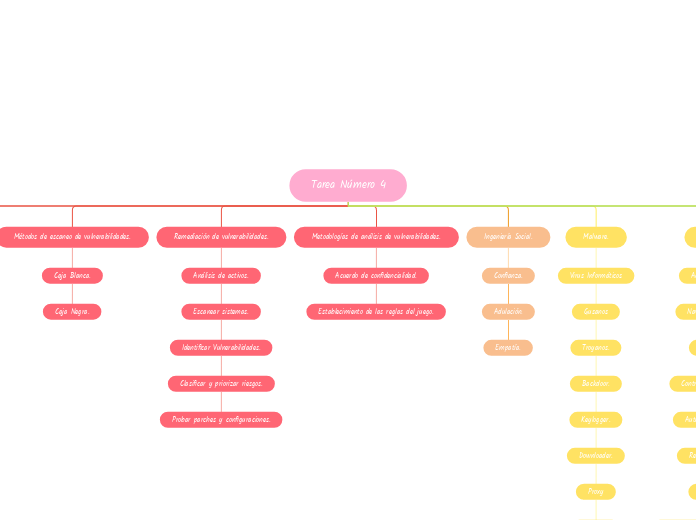

Tarea Número 4

por Juana Pioli

hardware y software

por Monica Castillo

Importancia de crear contraseñas seguras y evaluarlas

por Rubén Arellano Cintado

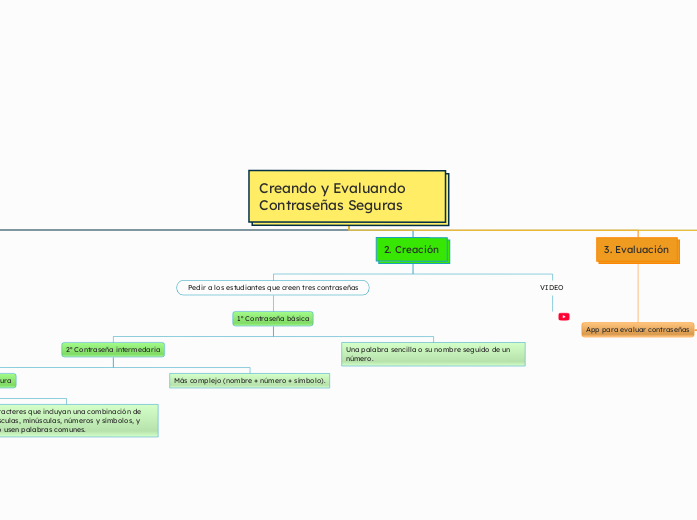

Creando y Evaluando Contraseñas Seguras

por Ana Silva

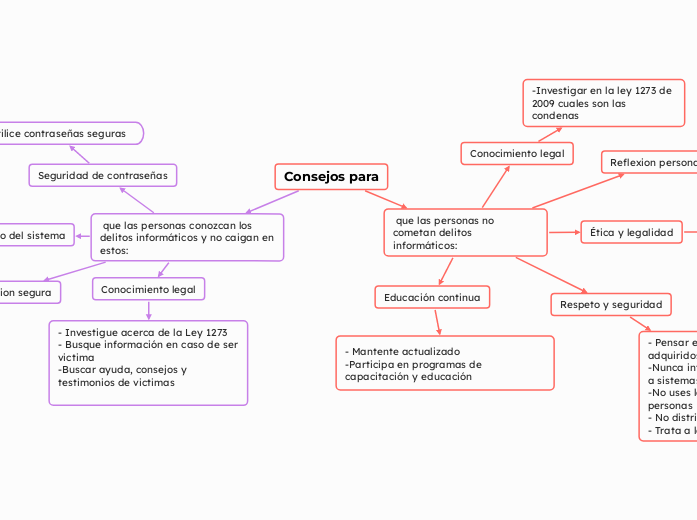

Consejos para

por Anthony Martinez

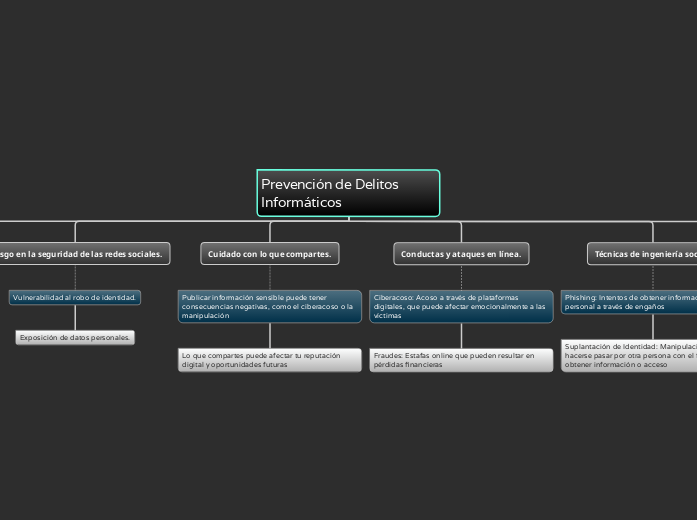

Prevención de Delitos Informáticos

por CAMILO GARRIDO SEQUERA

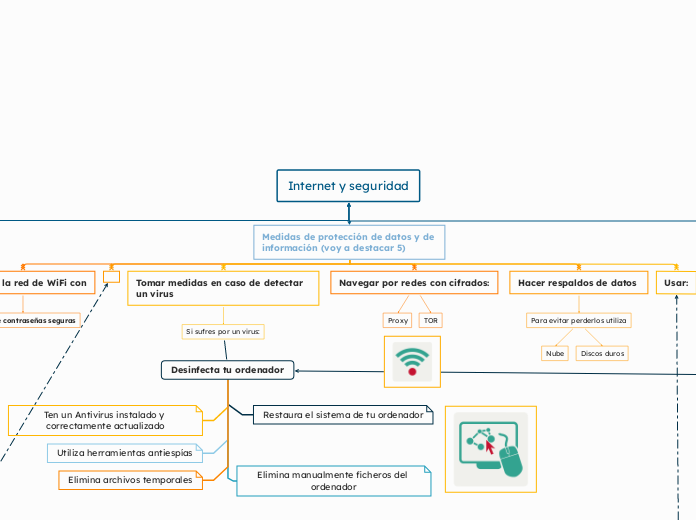

Internet y seguridad

por MEGAN FLETA GÓMEZ

Seguridad de Contraseñas:

por Almudena Carrera Leyva

Seguridad de Contraseñas

por Just Smoke._

ÁREAS DE LA COMPETENCIA DIGITAL

por JESSICA MILAGROS NAVARRO ARBILDO