por SANDRA PATRICIA ALARCON RUIZ hace 5 años

348

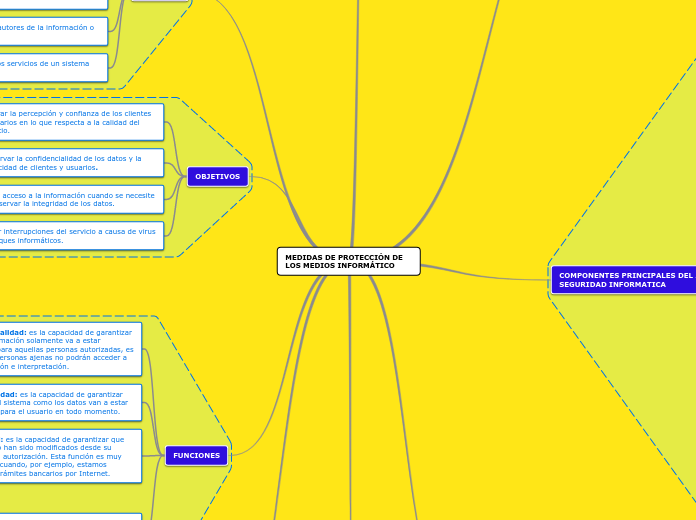

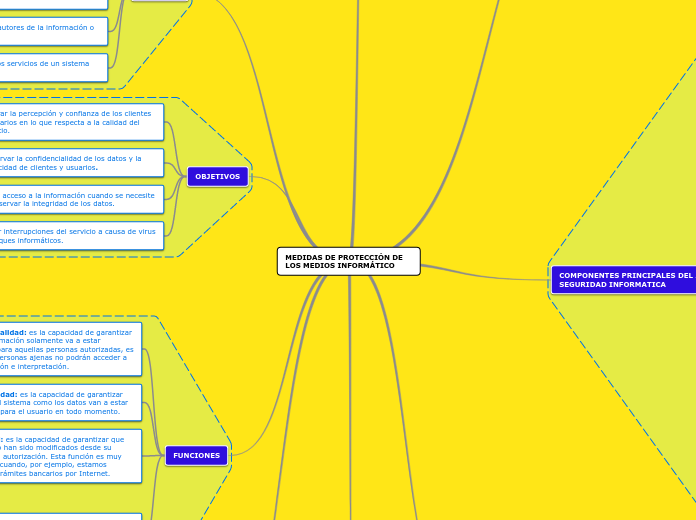

MEDIDAS DE PROTECCIÓN DE LOS MEDIOS INFORMÁTICO

por SANDRA PATRICIA ALARCON RUIZ hace 5 años

348

Ver más

Consultoria de desarrollos seguros

Soporte de seguridad para el área de desarrollo de sistemas

Preparación de libretas con funciones de seguridad para su uso por parte del área de desarrollo de sistema

Diseño y programación de controles de seguridad

Atención de auditores y consultores de seguridad

Investigaciones de incidentes de seguridad y computo forense

Evaluaciones de cumplimiento con normas de seguridad

Evaluaciones de Efectividad de controles