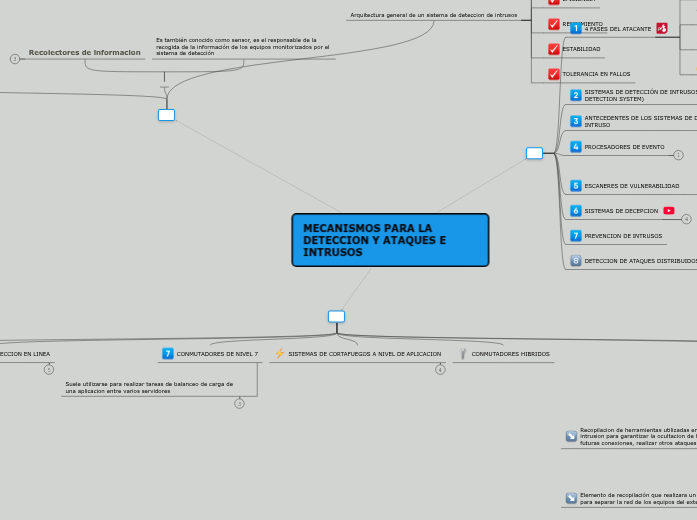

MECANISMOS PARA LA DETECCION Y ATAQUES E INTRUSOS

Los sistemas de confianza, son aquellos sistemas que emplean suficiente recurso, software, hardware para permitir el procesamiento simultaneo de una variedad de informacion confidencial o clasificada

Recolectores de informacion

Es también conocido como sensor, es el responsable de la recogida de la información de los equipos monitorizados por el sistema de detección

Arquitectura general de un sistema de deteccion de intrusos

PRECISION

EFICIENCIA

RENDIMIENTO

ESTABILIDAD

TOLERANCIA EN FALLOS

ESCANERES BASADOS EN RED

PRUEBA DE EXPLOTACION

METODOS DE INTERFERENCIA

SISTEMAS DE DETECCION EN LINEA

CONMUTADORES DE NIVEL 7

Suele utilizarse para realizar tareas de balanceo de carga de una aplicacion entre varios servidores

SISTEMAS DE CORTAFUEGOS A NIVEL DE APLICACION

CONMUTADORES HIBRIDOS

DEFINICIONES:

ROOTKIT

Recopilacion de herramientas utilizadas en un ataque de intrusion para garantizar la ocultacion de huell, garantizar futuras conexiones, realizar otros ataques al sistema, etc

CORTAFUEGOS

Elemento de recopilación que realizara un control de acceso para separar la red de los equipos del exterior

EXPLOIT

Aplicacion generalmente escrita en C o ensamblador, que fuerza las condiciones necesarias para aprovecharse de un error de programacion que permite vulnerar su seguridad

4 FASES DEL ATACANTE

1. FASE DE VIGILANCIA

2. FASE DE EXPLOTACION DE SERVICIO

3. FASE DE OCULTACION DE HUELLA

4. FASE DE EXTRACCIÓN DE INFOMACION

SISTEMAS DE DETECCIÓN DE INTRUSOS (INTRUSION DETECTION SYSTEM)

ANTECEDENTES DE LOS SISTEMAS DE DETECCION DE INTRUSO

PROCESADORES DE EVENTO

ESCANERES DE VULNERABILIDAD

Es un conjunto de aplicaciones que nos permitirán realizar pruebas o test de ataque para determinar si una red tiene deficiencias de seguridad que puedan ser explotadas por un posible atacante o comunidad de atacantes

SISTEMAS DE DECEPCION

PREVENCION DE INTRUSOS

DETECCION DE ATAQUES DISTRIBUIDOS