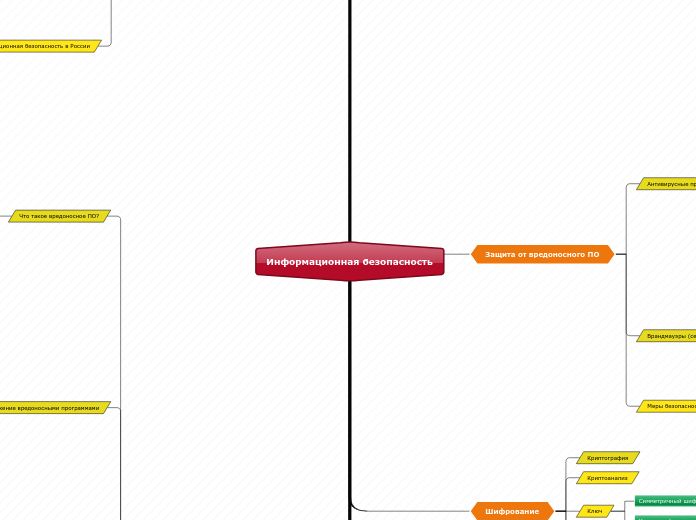

Информационная безопасность

Хэширование и пароли

Хэш

Необратимое хэширование

Коллизия

Свойства хэш-функции

Меняется очень сильно сам хэш код при любом изменении исходных даннных

Сложности и невозможность нахождений сообщений во времени

Метод грубой силы

Использование

Вычисление контрольных сумм при передаче данных

Защита от вредоносного ПО

Антивирусные программы

Задачи антивируса

Не допустить заражения ПК

Обнаружить присутствие вируса в системе

Удалить вирус без ущерба другим программам

Сигнатуры

Антивирус-сканер

Поиск в файлах сигнатур

Эвристический анализ

Антивирус-монитор

Проверяет все файлы "на лету"

Проверка флеш-накопителей

Проверка всего потока данных, поступающих из интернета

Онлайновые антивирусы

обнаруживают вирусы, но не удаляют

Брандмауэры (сетевые экраны)

Запрет передачи данных по каналам связи, которые часто используют вирусы

Входит в состав современных ОС

Есть дополнительные

Меры безопасности

Резервные копии

Работа с антивирусом и брандмауэром

Соблюдение рекомендаций по работе в сети интернет

Шифрование

Криптография

Криптоанализ

Ключ

Симметричный шифр

Криптостойкость шифра

Шифры простой подстановки

Шрифр Цезаря

Шифры сложной подстановки

Шифр Виженера

Стенография

Симпатические чернила

Метод наименьших значащих битов

Цифровые водяные знаки (вотемарки)

Безопасность в интернете

Шифрование данных

Протокол HTTTPS

Сеетевые угрозы

Цели злоумышленников

Использование вашего ПК

Кража секретной информации

Мошенничество

Меры защиты

Антивирус-монитор

Сложные пароли

Избегать спам-писем

Мошенничество

Фишинг

Анти-фишинг

"Нигирейские письма"

Пароли

Свой ПК

Чужой ПК

Правила личной безопасности

Профиль

Основные понятия

Что такое информационная безопасность?

Защита информации

Доступность

Целостность

Конфиденциальность

Средства защиты информации

Технические средства

Программмные средства

Организационные средства

Политика безопасности организации

Распределение помещений и линиий

Инсайдеры

Информационная безопасность в мире

"Критерии оценки надежных компьютерных систем". Основные угрозы

Кража данных

Подмена информации

Подделка документов в электронном виде

Промшленный шпионаж

Кибервойны

ГПЭ

Информационная безопасность в России

Доктрина информационной безопасности в РФ

Соблюдение конституционных прав и свобод в области информационного доступа

Информационное обеспечение гос-венной политики РФ

Защита ресурсов

Методы решения задач

Правовые методы

Организационно-методические методы

Экономические методы

Федеральный закон "Об информации, информационных технологиях и о защите информации"

Порядок рассмотрения информации в интернете

перечень запрещенной информации

Ответственность провайдеров и владельцев за нарушения

Вредоносное ПО

Что такое вредоносное ПО?

Вирусы

Дудос-атаки

Спам

Подбор паролей

Уголовное наказание за распространение вирусов

Фишинговые программы

Заражение вредоносными программами

Признаки заражения

Замедление работы устройства

Уменьшение объема свободной оперативной памяти

Зависание

Невозможность запуска некоторых программ

Что заражают вирусы?

Исполняемые программы

Загрузочные секреты дисков

Драйверы устройств

Веб-странички

ПК может быть заражен при:

Запуск зараженного файла

Открытие веб-страницы с вирусом

Автозапуск зараженного CD

Установка активного содержимого для просмотра веб-страницы

Типы вредоносных программ

Файловые

Загрузочные

Макровирусы

Скриптовые вирусы

Черви

Почтовые черви

Сетевые черви

Трояны

Шпионские программы

Похитители паролей

Банковские троянцы

Вымогатели

Логические бомбы

Рекламное ПО

Попадание рекламного ПО

Вместе с бесплатным ПО

Через загружененные выб-сайты

Вирусы для мобильных устройств

Что может вредоносное ПО на телефоне?

Блокировать смартфон

Рассылать смс и ммс

Скрытно звонить на платные номера

Уничтожать данные на телефоне

Похищать пароли учетных записей

Ускорять разрядку аккумуляторов

Современные алгоритмы шифрования

Алгоритм RSA

Открытий ключ

Для применения

Открытые ключи, которые можно передавать всем желающим

Электронная цифровая подпись

Применение

Доказательство авторства документов

Защита сообщений

Защита от подделки и изменений

Ассиметричное шифрование

Сертификат на ЭП

Федеральный закон "Об электронной подписи"

ПО

Шифр данных с паролем

"Шифровальщик"

GnuPG

DiskCryptor