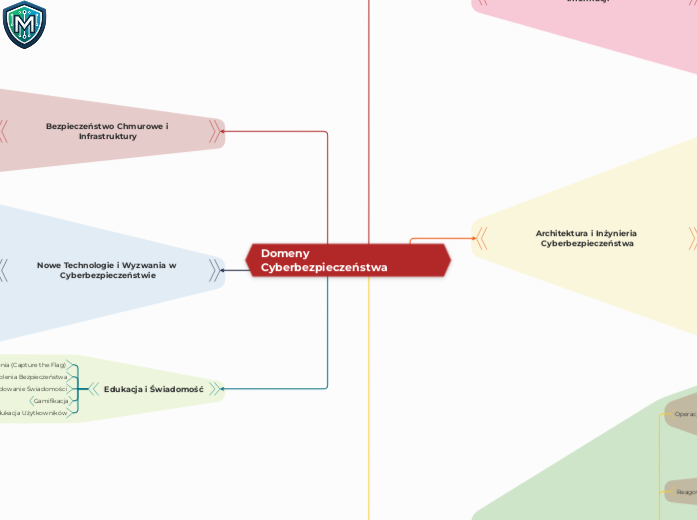

Domeny Cyberbezpieczeństwa

Zarządzanie Bezpieczeństwem Informacji

Zarządzanie Ryzykiem Cyberbezpieczeństwa

Ocena Ryzyka

Działania Zarządzania Ryzykiem

Akceptacja Ryzyka

Audyt

Zgodność i Regulacje

Polityki i Procedury Bezpieczeństwa

Zgodność z Regulacjami (RODO, GLBA, NYDFS, CCPA, NIS 2, PCI, HIPAA)

Standardy i Ramy Bezpieczeństwa (ISO 27001, NIST, CIS)

Zaangażowanie Kierownictwa

Raportowanie Ryzyka

KPI/KRI

Inwentaryzacja Aktywów

Zarządzanie Aktywami

Ryzyko Strony Trzeciej

Architektura i Inżynieria Cyberbezpieczeństwa

Architektura Bezpieczeństwa

Projektowanie Bezpiecznych Systemów

Bezpieczeństwo Sieci

Konfiguracja Bezpieczeństwa

Zarządzanie Poprawkami

Zapobieganie DDoS

Ochrona Danych

MFA i SSO

Zarządzanie Certyfikatami

Standardy Szyfrowania

Inżynieria Bezpieczeństwa Aplikacji

Bezpieczny Cykl Rozwoju Oprogramowania (S-SDLC)

Integracja CI/CD

SAST/DAST

Skanowanie Kodu Źródłowego

Bezpieczeństwo API

Skanowanie Oprogramowania Open Source

Kryptografia i Zarządzanie Tożsamością

Zarządzanie Kluczami i Tajemnicami

Kontrola Dostępu

Zarządzanie Tożsamością

Zero Trust Architecture

Operacje Cyberbezpieczeństwa

Operacje Bezpieczeństwa

SOC (Security Operations Center)

SIEM (Security Information and Event Management)

Monitorowanie Zagrożeń

Zarządzanie Podatnościami

Analiza Malware

Aktywna Obrona

Reagowanie na Incydenty

Reagowanie na Incydenty i Informatyka Śledcza

Wykrywanie i Powiadamianie

Powstrzymywanie i Eliminacja Zagrożeń

Dochodzenia

Zespół Blue

Wywiad Zagrożeń

Zewnętrzny i Wewnętrzny Wywiad

IOC (Indicators of Compromise)

Wymiana Informacji Wywiadowczych

Zespół Red i Testy Penetracyjne

Skanowanie Podatności

Testy Penetracyjne

Inżynieria Społeczna

Program Bug Bounty

Zespoły Purple Teaming

Współpraca Zespołów Red i Blue

Bezpieczeństwo Chmurowe i Infrastruktury

Bezpieczeństwo Chmurowe

Bezpieczeństwo Kontenerów

Zarządzanie Uprzywilejowanym Dostępem

HSM (Hardware Security Module)

Higiena Urządzeń Końcowych

Bezpieczeństwo Infrastruktury

SCADA/ICS Bezpieczeństwo

Bezpieczeństwo IoT i IIoT

Cyber Fizyczne Bezpieczeństwo

Nowe Technologie i Wyzwania w Cyberbezpieczeństwie

AI i ML w Cyberbezpieczeństwie

Wykrywanie Zagrożeń z użyciem AI

Automatyzacja Bezpieczeństwa

Bezpieczeństwo Blockchain i Kryptowalut

Ochrona Transakcji

Bezpieczeństwo Inteligentnych Kontraktów

Disinformation Protection

Przeciwdziałanie Dezinformacji

Analiza Treści

Monitorowanie Mediów Społecznościowych

DevSecOps i Infrastructure as Code (IaC) Security

Automatyzacja Bezpieczeństwa w CI/CD

Bezpieczeństwo Infrastruktury jako Kod

Edukacja i Świadomość

Symulacje i Ćwiczenia (Capture the Flag)

Szkolenia Bezpieczeństwa

Budowanie Świadomości

Gamifikacja

Edukacja Użytkowników