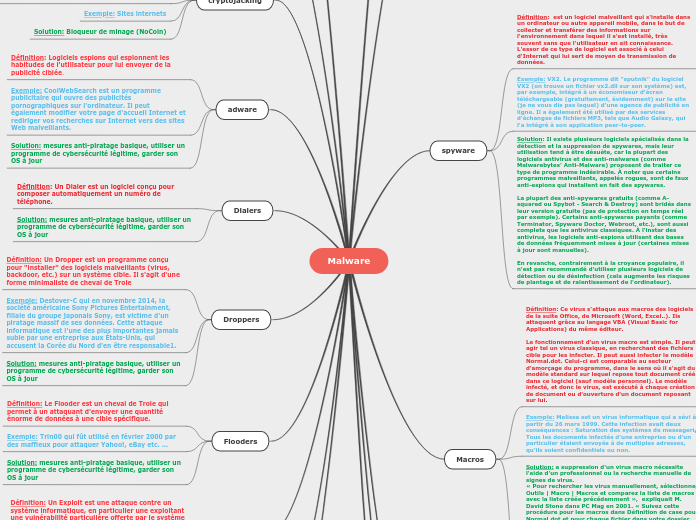

Malware

Ransomware

Définition: est un logiciel malveillant qui prend en otage des données personnelles. Pour ce faire, un rançongiciel chiffre des données personnelles puis demande à leur propriétaire d'envoyer de l'argent en échange de la clé qui permettra de les déchiffrer.

Exemple: WannaCry. Ce logiciel malveillant utilise la faille de sécurité EternalBlue exploitée par la NSA et volée par les Shadow Brokers, un groupe de pirates informatiques. Cette faille a été corrigée depuis le mois de mars 2017 par Microsoft via le bulletin MS17-010 dans le cadre de son Patch Tuesday.

Solution: Les moyens de lutte préconisés contre un crypto-verrouilleur sont les suivants :

Déconnecter les appareils infectés des réseaux partagés, avec ou sans fil.

- Changer ses mots de passe après avoir nettoyé le réseau.

- Faire des sauvegardes régulières de ses données, et les stocker hors ligne.

- Consulter un expert en sécurité informatique pour connaître la marche à suivre.

Vers

Définition: Un ver informatique est un logiciel malveillant qui se reproduit sur plusieurs ordinateurs en utilisant un réseau informatique comme Internet. Il a la capacité de se dupliquer une fois qu'il a été exécuté. Contrairement au virus, le ver se propage sans avoir besoin de se lier à d'autres programmes exécutables.

Exemple: le ver ILOVEYOU. Ce ver portait aussi les noms Loveletter et The Love Bug. Il cachait un script VBS malicieux derrière une fausse lettre d’amour. Ce script permettait la propagation de ce ver à travers une diffusion massive grâce à Outlook. Il ajoutait des clefs dans la base de registre lui permettant de se lancer à chaque démarrage de Windows. Il s’insérait dans les fichiers *.JPG, *.JPEG, *.VBS, *.VBE, *.JS, *.JSE, *.CSS, *.WSH, *.SCT, *.DOC *.HTA et les renommait en ajoutant .VBS à la fin pour permettre son exécution. Il y a une exception : les fichiers *.MP3. Le ver s'insère seulement dans une copie de ces fichiers, en gardant l'original avec l'attribut caché (Hidden).

Solution: Des mesures simples permettent de limiter le risque d'attaque par un ver :

- Analyse régulière de tous les fichiers suspects à l'aide d'un antivirus ;

- Mises à jour régulières des logiciels installés pour s'assurer d'avoir les dernières versions ;

- Évitement des sites Internet à risque (sites de hackers ou de téléchargement de matériel piraté par exemple) ;

Scannage des pièces jointes d'un email par un antivirus à jour.

spyware

Définition: est un logiciel malveillant qui s'installe dans un ordinateur ou autre appareil mobile, dans le but de collecter et transférer des informations sur l'environnement dans lequel il s'est installé, très souvent sans que l'utilisateur en ait connaissance. L'essor de ce type de logiciel est associé à celui d'Internet qui lui sert de moyen de transmission de données.

Exemple: VX2. Le programme dit "sputnik" du logiciel VX2 (on trouve un fichier vx2.dll sur son système) est, par exemple, intégré à un économiseur d'écran téléchargeable (gratuitement, évidemment) sur le site (je ne vous dis pas lequel) d'une agence de publicité en ligne. Il a également été utilisé par des services d'échanges de fichiers MP3, tels que Audio Galaxy, qui l'a intégré à son application peer-to-peer.

Solution: Il existe plusieurs logiciels spécialisés dans la détection et la suppression de spywares, mais leur utilisation tend à être désuète, car la plupart des logiciels antivirus et des anti-malwares (comme Malwarebytes' Anti-Malware) proposent de traiter ce type de programme indésirable. À noter que certains programmes malveillants, appelés rogues, sont de faux anti-espions qui installent en fait des spywares.

La plupart des anti-spywares gratuits (comme A-squared ou Spybot - Search & Destroy) sont bridés dans leur version gratuite (pas de protection en temps réel par exemple). Certains anti-spywares payants (comme Terminator, Spyware Doctor, Webroot, etc.), sont aussi complets que les antivirus classiques. À l'instar des antivirus, les logiciels anti-espions utilisent des bases de données fréquemment mises à jour (certaines mises à jour sont manuelles).

En revanche, contrairement à la croyance populaire, il n'est pas recommandé d'utiliser plusieurs logiciels de détection ou de désinfection (cela augmente les risques de plantage et de ralentissement de l'ordinateur).

Macros

Définition: Ce virus s'attaque aux macros des logiciels de la suite Office, de Microsoft (Word, Excel..). Ils attaquent grâce au langage VBA (Visual Basic for Applications) du même éditeur.

Le fonctionnement d'un virus macro est simple. Il peut agir tel un virus classique, en recherchant des fichiers cible pour les infecter. Il peut aussi infecter le modèle Normal.dot. Celui-ci est comparable au secteur d'amorçage du programme, dans le sens où il s'agit du modèle standard sur lequel repose tout document créé dans ce logiciel (sauf modèle personnel). Le modèle infecté, et donc le virus, est exécuté à chaque création de document ou d'ouverture d'un document reposant sur lui.

Exemple: Melissa est un virus informatique qui a sévi à partir du 26 mars 1999. Cette infection avait deux conséquences : Saturation des systèmes de messagerie Tous les documents infectés d'une entreprise ou d'un particulier étaient envoyés à de multiples adresses, qu'ils soient confidentiels ou non.

Solution: a suppression d'un virus macro nécessite l'aide d'un professionnel ou la recherche manuelle de signes de virus.

« Pour rechercher les virus manuellement, sélectionnez Outils | Macro | Macros et comparez la liste de macros avec la liste créée précédemment », expliquait M. David Stone dans PC Mag en 2001. « Suivez cette procédure pour les macros dans Définition de case pour Normal.dot et pour chaque fichier dans votre dossier Démarrage.

« Soyez particulièrement attentif à toute macro nommée AutoExec, AutoOpen, AutoClose, FileExit, FileNew, FileOpen, FileSave, FileSaveAs ou ToolsMacro », ajoute David Stone. « Les trois premiers noms identifient les macros qui sont exécutées automatiquement. Les autres remplacent des commandes intégrées dans Word et sont souvent utilisées par les virus. Si vous disposez de macros légitimes portant ces noms, vérifiez le contenu de chacune à l'aide du bouton Modifier. Si aucune de vos macros n'a été remplacée ou modifiée par un virus, vous n'avez probablement pas de virus.

Rogue

Définition: est un faux logiciel de sécurité, comme un antivirus ou un anti-spyware. Ce type de programme est vendu par des sociétés éditrices de logiciels, lesquelles avaient auparavant provoqué chez leurs clients potentiels de l'étonnement, du stress ou invoqué des menaces imaginaires.

Exemple: AVG Virus

Solution: On peut citer RogueKiller qui permet rapidement de scanner sous environnement Windows la présence de ce type d'infection.

DDOS

Définition: DDOS ou Attaque par déni de service est une attaque informatique ayant pour but de rendre indisponible un service, d'empêcher les utilisateurs légitimes d'un service de l'utiliser.

Exemple: Ping ’O Death (ping de la mort) : il s’agit de saturer un routeur ou un serveur en envoyant un nombre important de requêtes ICMP REQUEST dont les datagrammes dépassent la taille maximum autorisée. Des patches existent afin de se prémunir de ce type d’agression sous les systèmes MacOs, Windows NT/9x, Sun [Oracle] Solaris, Linux et Novell Netware.

Solution: La mitigation de DDoS est la pratique consistant à supprimer ou réduire l'impact d'attaques par déni de service distribuées (DDoS). Afin de pouvoir permettre aux services attaqués de rester disponibles, sa mise en place se décline en plusieurs mécanismes différant quant à leur angle de protection.

SPAM

Définition: Le spam désigne les publicités commerciales non sollicitées distribuées en ligne. La plupart des spams arrivent par courrier électronique, mais on peut également les trouver dans les forums de discussion en ligne et les forums de discussion. Les spams peuvent également être liés à des logiciels ou des Programme potentiellement indésirable qui pouvent être potentiellement malveillants.

Exemple: Les spams du monde entier tendent à promouvoir une certaine gamme de produits et de services, sans considération de la langue ou de l’emplacement géographique. En revanche, le spam tient compte du changement des saisons. Par exemple, une publicité pour des objets de Noël ou des chauffages en hiver est remplacée par celle des climatiseurs en été.

Solution: La lutte contre le spam s'articule autour de quelques grands axes :

- en restant anonyme, par exemple en évitant de communiquer son adresse de courrier électronique ou en la maquillant ;

- en compliquant l'envoi de messages en masse, par exemple en demandant de saisir un code de confirmation ;

- en triant les messages reçus pour séparer le spam des messages légitimes ;

- en signalant les messages reçus à des organismes pouvant les combattre ;

- en identifiant et en condamnant les polluposteurs ;

- en installant des logiciels anti-spam.

rootkit

Définition: ensemble de techniques mises en œuvre par un ou plusieurs logiciels, dont le but est d'obtenir et de pérenniser un accès à un ordinateur le plus furtivement possible, à la différence d'autres logiciels malveillants.

Exemple: Blue Pill est le nom de code d'un rootkit basé sur la virtualisation x86. Il pouvait intercepter les interruptions matérielles, les demandes de données, et même l'heure système.

Solution: mesures anti-piratage basique, utiliser un programme de cybersécurité légitime, garder son OS à jour

Cheval de troie (Trojan) / Backdoor

Définition: Le cheval de Troie est un logiciel en apparence légitime, mais qui contient une fonctionnalité malveillante. Le rôle du cheval de Troie est de faire entrer ce parasite sur l'ordinateur et de l'y installer à l'insu de l'utilisateur.

Exemple: Zeus. Détecté au départ en 2007, le cheval de Troie Zeus, souvent appelé Zbot, est devenu l'un des botnets les plus efficaces au monde, infectant des millions de machines et engendrant de nombreux programmes malveillants similaires développés à partir de son code.

Solution: Pour lutter contre ce genre de programme malveillant, l'utilisation d'un antivirus peut s'avérer efficace, mais reste souvent insuffisante. Il est conseillé de faire une analyse complète de son système d'exploitation et un nettoyage profond effectué de préférence par un technicien agréé. Dans certains cas, l'utilisateur peut se retrouver obligé de démarrer sur un autre système d'exploitation, puis de redémarrer en mode sans échec pour pouvoir reprendre la main.

cryptojacking

Définition: Menace en ligne émergente qui se cache sur un ordinateur ou un appareil mobile et utilise les ressources de la machine pour « miner » des formes d'argent virtuel connues sous le nom de cryptomonnaies.

Exemple: Sites internets

Solution: Bloqueur de minage (NoCoin)

adware

Définition: Logiciels espions qui espionnent les habitudes de l'utilisateur pour lui envoyer de la publicité ciblée.

Exemple: CoolWebSearch est un programme publicitaire qui ouvre des publicités pornographiques sur l'ordinateur. Il peut également modifier votre page d'accueil Internet et rediriger vos recherches sur Internet vers des sites Web malveillants.

Solution: mesures anti-piratage basique, utiliser un programme de cybersécurité légitime, garder son OS à jour

Dialers

Définition: Un Dialer est un logiciel conçu pour composer automatiquement un numéro de téléphone.

Exemple: Ils ont été utilisés par les concessionnaires pornographiques plus récemment. Il s’agit de secrètement téléchargeant et en installant un programme sur l’ordinateur d’un utilisateur non averti, forçant à composer automatiquement le paiement par afficher les sites porno, charge la victime une scandaleuse taxe chaque fois qu’il survient.

Solution: mesures anti-piratage basique, utiliser un programme de cybersécurité légitime, garder son OS à jour

Droppers

Définition: Un Dropper est un programme conçu pour "installer" des logiciels malveillants (virus, backdoor, etc.) sur un système cible. Il s'agit d'une forme minimaliste de cheval de Troie

Exemple: Destover-C qui en novembre 2014, la société américaine Sony Pictures Entertainment, filiale du groupe japonais Sony, est victime d'un piratage massif de ses données. Cette attaque informatique est l'une des plus importantes jamais subie par une entreprise aux États-Unis, qui accusent la Corée du Nord d'en être responsable1.

Solution: mesures anti-piratage basique, utiliser un programme de cybersécurité légitime, garder son OS à jour

Flooders

Définition: Le Flooder est un cheval de Troie qui permet à un attaquant d’envoyer une quantité énorme de données à une cible spécifique.

Exemple: Trin00 qui fût utilisé en février 2000 par des maffieux pour attaquer Yahoo!, eBay etc. ...

Solution: mesures anti-piratage basique, utiliser un programme de cybersécurité légitime, garder son OS à jour

Exploit

Définition: Un Exploit est une attaque contre un système informatique, en particulier une exploitant une vulnérabilité particulière offerte par le système aux intrus.

Exemple: Spectre est une vulnérabilité matérielle de certaines implémentations de la prédiction de branchement, qui affecte les microprocesseurs modernes dotés de l'exécution spéculative.

Solution: mesures anti-piratage basique, utiliser un programme de cybersécurité légitime, garder son OS à jour

keylogger

Définition: Un Keylogger est une méthode de capture et d'enregistrement des frappes de l'utilisateur.

Exemple: All In One Keylogger un logiciel de surveillance

Solution: vérifier les ports du pc si un objet qui n'est pas le votre y est connecté, mesures anti-piratage basique, utiliser un programme de cybersécurité légitime, garder son OS à jour

Phishing

Définition: Le Phishing est un processus frauduleux consistant à tenter d'acquérir des informations sensibles telles que des noms d'utilisateur, des mots de passe et des informations de carte de crédit en se faisant passer pour une entité de confiance dans une communication électronique.

Exemple: Whaling, le terme a été inventé pour désigner des attaques de phishing visant spécifiquement les cadres supérieurs et d'autres cibles importantes. Dans ces cas, le contenu sera conçu pour cibler un responsable supérieur et le rôle de la personne dans l'entreprise. Le contenu d'un courrier électronique de Whaling peut être un problème exécutif, tel qu'une assignation à comparaître ou une plainte d'un client.

Solution: Certains sites Web anti-phishing publient des messages exacts qui circulent récemment sur Internet, tels que FraudWatch International et Millersmiles. Ces sites fournissent souvent des détails spécifiques sur les messages particuliers.

Les personnes peuvent être formées à reconnaître les tentatives de phishing et à les gérer de différentes manières. Une telle éducation peut être efficace, en particulier lorsque la formation met l'accent sur les connaissances conceptuelles