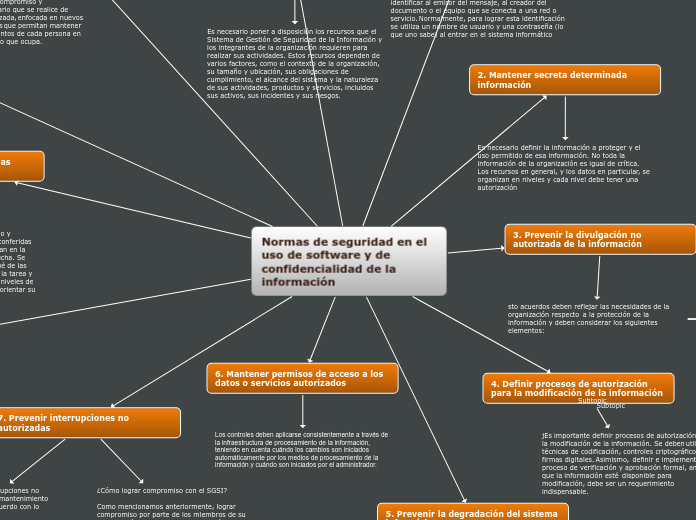

Normas de seguridad en el uso de software y de confidencialidad de la información

1. Definir mecanismos para acceder a la información mediante autorización y control

Se deben implementar políticas de autenticación para identificar al emisor del mensaje, al creador del documento o el equipo que se conecta a una red o servicio. Normalmente, para lograr esta identificación se utiliza un nombre de usuario y una contraseña (lo que uno sabe) al entrar en el sistema informático

2. Mantener secreta determinada información

Es necesario definir la información a proteger y el uso permitido de esa información. No toda la información de la organización es igual de crítica. Los recursos en general, y los datos en particular, se organizan en niveles y cada nivel debe tener una autorización

3. Prevenir la divulgación no autorizada de la información

sto acuerdos deben reflejar las necesidades de la organización respecto a la protección de la información y deben considerar los siguientes elementos:

Definición de la información a proteger.

Duración esperada del acuerdo.

Acciones a realizar una vez se finalice el acuerdo.

Responsabilidades y acciones de los firmantes.

Propiedad de la información.

Uso permitido de la información confidencial.

Acciones por tomar en caso de incumplimiento del acuerdo

Condiciones para retorno o destrucción de la información una vez se termine el acuerdo.

4. Definir procesos de autorización para la modificación de la información

Subtopic

jEs importante definir procesos de autorización para la modificación de la información. Se deben utilizar técnicas de codificación, controles criptográficos o firmas digitales. Asimismo, definir e implementar un proceso de verificación y aprobación formal, antes de que la información esté disponible para modificación, debe ser un requerimiento indispensable.

Subtopic

5. Prevenir la degradación del sistema informático

Para prevenir la degradación del sistema informático se deben mantener registros de todas las fallas sospechadas y reales, y de todos los mantenimientos correctivos y preventivos. Adicionalmente, cuando se realiza un mantenimiento, es necesario revisar la información confidencial del equipo y definir si el mantenimiento debe ser realizado por personal interno o externo.

6. Mantener permisos de acceso a los datos o servicios autorizados

Los controles deben aplicarse consistentemente a través de la infraestructura de procesamiento de la información, teniendo en cuenta cuándo los cambios son iniciados automáticamente por los medios de procesamiento de la información y cuándo son iniciados por el administrador.

7. Prevenir interrupciones no autorizadas

Con el fin de prevenir las interrupciones no autorizadas se debe realizar el mantenimiento preventivo a los equipos, de acuerdo con lo recomendado por el proveedor.

¿Cómo lograr compromiso con el SGSI?

Como mencionamos anteriormente, lograr compromiso por parte de los miembros de su organización con el Sistema de Gestión de Seguridad de la Información es un elemento fundamental para el éxito en la implementación de este sistema. Es por este motivo que, los consejos dados a continuación, se orientarán hacia la consolidación de ese compromiso.

8. Evaluar los comportamientos asociados a los valores que surgen de la política de gestión

Para lograr este compromiso se deben hacer visibles los valores mediante comportamientos, lo cual dará una orientación básica sobre la cual se sustentarán acciones y decisiones.

Para hacer visibles estos comportamientos es importante:

Garantizar que los directivos sean referentes de los nuevos valores organizacionales.

Premiar los comportamientos asociados con los valores organizacionales que busca interiorizar en todos los miembros de la organización.

Implementar iniciativas institucionales para sensibilizar a los trabajadores con los nuevos valores.

Gestionar la resistencia al cambio: una estrategia muy efectiva es aplicar el principio: "ver, sentir, cambiar". Es decir, si las personas "ven" la necesidad del cambio, incrementa la posibilidad de que "sientan" el deseo de cambiar creencias y valores y, con ello, estén más dispuestos a apoyar el cambio y la transformación de la cultura.

9. Dar siempre un propósito a las acciones

El propósito de la empresa se ve fortalecido y respaldado desde las acciones que le son conferidas a los equipos de trabajo, las cuales se basan en la confianza, el trabajo colaborativo y la escucha. Se deben dar a conocer el porqué y el para qué de las acciones, mostrando el valor intrínseco de la tarea y los resultados obtenidos. Para lograr altos niveles de compromiso de su fuerza de trabajo debe orientar su gestión a la motivación del personal

10. Ofrecer una retroalimentación que permita involucrar al personal

Crear un ambiente de confianza en su equipo es fundamental para que los miembros se sientan interesados en participar. Una fórmula clásica para hacer retroalimentación positiva, constructiva e impactante es la siguiente:

Situación → Comportamiento → Impacto → Pasos siguientes

11. Mantener al personal en constante entrenamiento

Mantener al capital humano actualizado en las tendencias de su campo, promoviendo y facilitando la asistencia a capacitaciones, congresos o conferencias, es también una forma de motivar el compromiso.

Para que esta capacitación constante surta efecto, se requiere un alto nivel de compromiso y responsabilidad. Es necesario que se realice de forma consciente y organizada, enfocada en nuevos datos o nuevas tecnologías que permitan mantener actualizados los conocimientos de cada persona en temas específicos del cargo que ocupa.

12. Proveer los recursos necesarios

Es necesario poner a disposición los recursos que el Sistema de Gestión de Seguridad de la Información y los integrantes de la organización requieren para realizar sus actividades. Estos recursos dependen de varios factores, como el contexto de la organización, su tamaño y ubicación, sus obligaciones de cumplimiento, el alcance del sistema y la naturaleza de sus actividades, productos y servicios, incluidos sus activos, sus incidentes y sus riesgos.