arabera Guilherme Vidal de Negreiros Lima 2 years ago

190

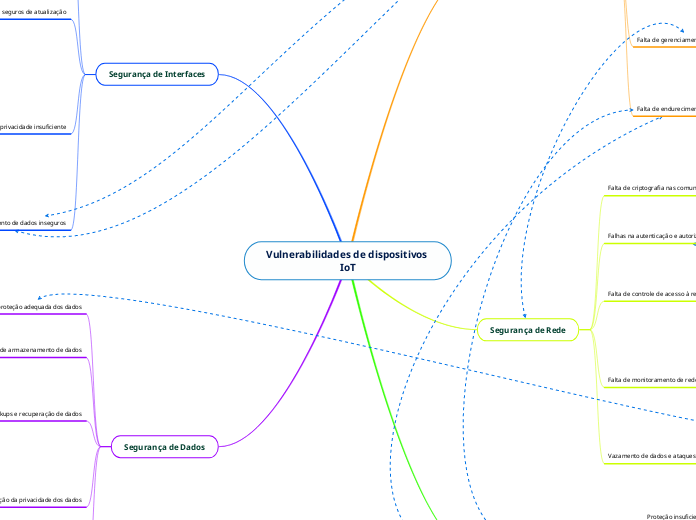

Vulnerabilidades de dispositivos IoT

Dispositivos IoT enfrentam diversos desafios de segurança que necessitam de atenção para proteger dados e sistemas. A transferência e armazenamento de dados inseguros podem ser mitigados através da utilização de protocolos de comunicação seguros, auditorias regulares e criptografia de ponta a ponta.