par Luis Eduardo Betancourt Cruz Il y a 2 années

232

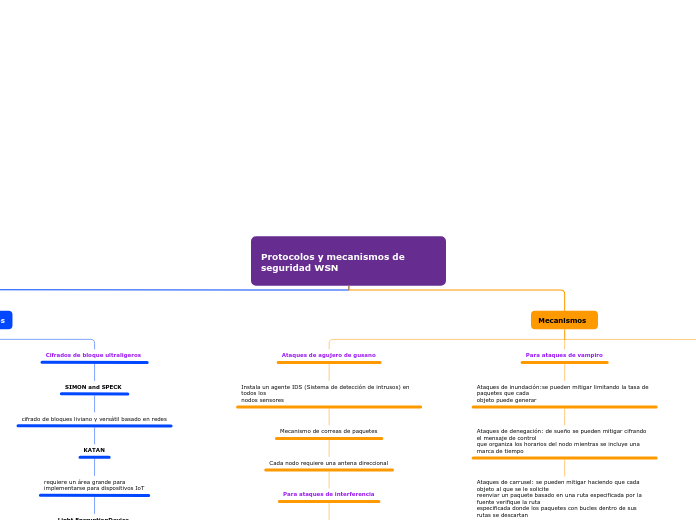

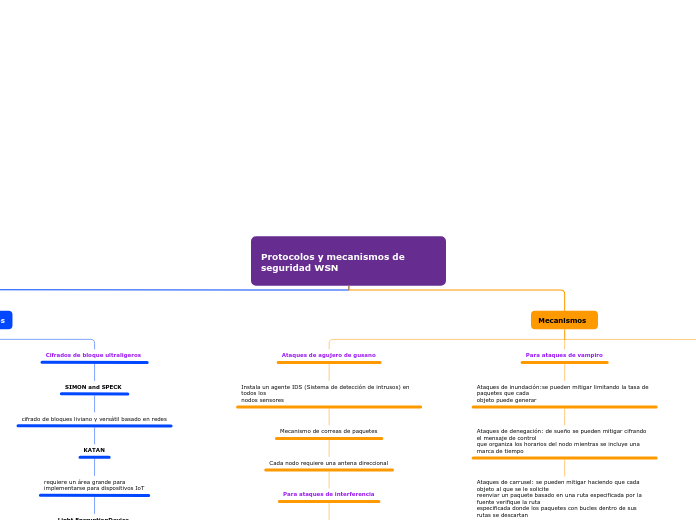

Protocolos y mecanismos de seguridad WSN

par Luis Eduardo Betancourt Cruz Il y a 2 années

232

Plus de détails

Se utiliza la redundancia de ruta, donde cada nodo reenvía cada paquete generado a múltiples objetos vecinos, se entregan múltiples copias del mismo paquete al dispositivo sumidero a través de diferentes rutas

Para ataque de sumidero

Para detectar ataques de sumideros utiliza un mecanismo de monitoreo de conteo de saltos

Para detectar y aislar los nodos maliciosos se basan en la idea de recopilar información de los diferentes nodos donde cada nodo informa a sus vecinos junto con la distancia para alcanzar esos nodos.

Para ataques de sibila

Para detectar el ataque de Sybil utiliza un esquema basado en RSSI

Cada nodo sensor se le asigna previamente una clave secreta única para obtener cadenas de claves unidireccionales y un certificado de identidad que asocia su identidad con sus cadenas de claves unidireccionales

Ataques de denegación: de sueño se pueden mitigar cifrando el mensaje de control que organiza los horarios del nodo mientras se incluye una marca de tiempo

Ataques de carrusel: se pueden mitigar haciendo que cada objeto al que se le solicite reenviar un paquete basado en una ruta especificada por la fuente verifique la ruta especificada donde los paquetes con bucles dentro de sus rutas se descartan

Ataques de extensión: se pueden mitigar desactivando el enrutamiento de origen

Mecanismo de correas de paquetes

Cada nodo requiere una antena direccional

Para ataques de interferencia

Salto de Frecuencia: técnica preventiva donde el emisor y el receptor cambian de una frecuencia a otra para escapar de cualquier posible interferencia de señal.

Espectro ensanchado: utiliza una secuencia de salto que convierte la señal de banda estrecha en una señal con una banda muy ancha

Antenas direccionales: mitiga el éxito de los ataques de interferencia, ya que las antenas del emisor y del receptor tendrán menos sensibilidad al ruido

Detección de interferencias: puede detectar que es víctima de un ataque de interferencia mediante la recopilación de características como la intensidad de la señal recibida

cifrado de bloques liviano y versátil basado en redes

KATAN

requiere un área grande para implementarse para dispositivos IoT

Light EncryptionDevice

tiene un nivel de seguridad ajustable, pero el rendimiento no está a la altura de otros algoritmos.

Son flexibles y requieren mayor potencia, mayor almacenamiento y consumen más energía

Cifrado Simétrico

Utilizan operaciones rápidas simples, lo que los hace adecuados para las aplicaciones de WSN