Классификация Информационных угроз

По природе возникновения.

Естественные угрозы-угрозы, вызванные воздействиями на АС и ее компоненты объективных физических процессов или стихийных природных явлений, независящих от человека

Искусственные угрозы - угрозы информационной безопасности АС, вызванные деятельностью человека

По степени преднамеренности проявления

Угрозы случайного действия и/или угрозы, вызванные ошибками или халатностью персонала

проявление ошибок программно-аппаратных средств АС

некомпетентное использование, настройка или неправомерное отключение средств защиты персоналом службы безопасности

еумышленные действия, приводящие к частичному или полному отказу системы или разрушению аппаратных, программных, информационных ресурсов системы (неумышленная порча оборудования, удаление, искажение файлов с важной информацией или программ, в том числе системных и т. п.)

неправомерное включение оборудования или изменение режимов работы устройств и программ

неумышленная порча носителей информации

пересылка данных по ошибочному адресу абонента (устройства)

ввод ошибочных данных

неумышленное повреждение каналов связи

Угрозы преднамеренного действия

традиционный или универсальный шпионаж и диверсии

несанкционированный доступ к информации

электромагнитные излучения и наводки

модификация структур КС

По непосредственному источнику угроз

Угрозы, непосредственным источником которых является природная среда

стихийные бедствия

магнитные бури

радиоактивное излучение

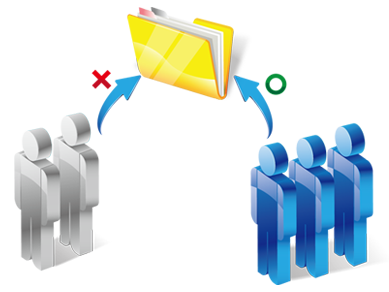

Угрозы, источником которых является человек

внедрение агентов в число персонала системы

вербовка (путем подкупа, шантажа и т.п.) персонала или отдельных пользователей, имеющих определенные полномочия;

угроза несанкционированного копирования секретных данных пользователем АС;

разглашение, передача или утрата атрибутов разграничения доступа (паролей, ключей шифрования, идентификационных карточек, пропусков и т.п.).

Угрозы, непосредственным источником которых являются санкционированные программно-аппаратные средства

запуск технологических программ, способных при некомпетентном пользовании вызывать потерю работоспособности системы (зависания) или зацикливания) или необратимые изменения в системе

возникновение отказа в работе операционной системы

По положению источника угроз.

Угрозы, источник которых расположен вне контролируемой зоны территории (помещения), на которой находится АС:

перехват побочных электромагнитных, акустических и других излучений устройств и линий связи, а также наводок активных излучений на вспомогательные технические средства, непосредственно не участвующие в обработке информации (телефонные линии, сети питания, отопления и т. п.);

перехват данных, передаваемых по каналам связи, и их анализ с целью выяснения протоколов обмена, правил вхождения в связь и авторизации пользователя и последующих попыток их имитации для проникновения в систему;

дистанционная фото- и видеосъемка.

Угрозы, источник которых расположен в пределах контролируемой зоны территории (помещения), на которой находится АС:

- хищение производственных отходов (распечаток, записей, списанных носителей информации и т.п.);

- отключение или вывод из строя подсистем обеспечения функционирования вычислительных систем (электропитания, охлаждения и вентиляции, линий связи и т.д.);

применение подслушивающих устройств.

Угрозы, источник которых имеет доступ к периферийным устройства АС (терминалам

Угрозы, источник которых расположен в АС

проектирование архитектуры системы и технологии обработки данных, разработка прикладных программ, которые представляют опасность для работоспособности системы и безопасности информации;

некорректное использование ресурсов АС.

По этапам доступа пользователей или программ к ресурсам АС.

Угрозы, которые могут проявляться на этапе доступа к ресурсам АС (например, угрозы несанкционированного доступа в АС).

Угрозы, которые могут проявляться после разрешения доступа к ресурсам АС (например, угрозы несанкционированного или некорректного использования ресурсов АС).

По текущему месту расположения информации, хранимой и обрабатываемой в АС.

Угрозы доступа к информации на внешних запоминающих устройства (например, угроза несанкционированного копирования секретной информации с жесткого диска).

Угрозы доступа к информации в оперативной памяти:

чтение остаточной информации из оперативной памяти;

чтение информации из областей оперативной памяти, используемых операционной системой (в том числе подсистемой защиты) или другими пользователями, в асинхронном режиме, используя недостатки мультизадачных АС и систем программирования;

угроза доступа к системной области оперативной памяти со сторон прикладных программ.

Угрозы доступа к информации, циркулирующей в линиях связи:

незаконное подключение к линиям связи с целью работы во время пауз в действиях законного пользователя от его имени с вводом ложных сообщений или модификацией передаваемых сообщений;

незаконное подключение к линиям связи с целью прямой подмены законного пользователя путем его физического отключения после входа в систему и успешной аутентификации с последующим вводом дезинформации и навязыванием ложных сообщений;

перехват всего потока данных с целью дальнейшего анализа не в реальном масштабе времени.

Угрозы доступа к информации, отображаемой на терминале или печатаемой на принтере (например, угроза записи отображаемой информации на скрытую видеокамеру). Вне зависимости от конкретных видов угроз или их проблемно-ориентированной классификации АС удовлетворяет потребности эксплуатирующих ее лиц, если обеспечиваются следующие свойства информации систем ее обработки.

По способу доступа к ресурсам АС.

Угрозы, направленные на использование прямого стандартного пути доступа к ресурсам АС:

незаконное получение паролей и других реквизитов разграничения доступа (агентурным путем, используя халатность пользователей, подбором, имитацией интерфейса системы и т.д.) с последующей маскировкой под зарегистрированного пользователя ("маскарад");

несанкционированное использование терминалов пользователей, имеющих уникальные физические характеристики, такие как номер рабочей станции в сети, физический адрес, адрес в системе связи, аппаратный блок кодирования и т.п.

Угрозы, направленные на использование скрытого нестандартного пути доступа к ресурсам АС:

вход в систему в обход средств защиты (загрузка посторонней опера ционной системы со сменных магнитных носителей и т.п.);

угроза несанкционированного доступа к ресурсам АС путем использования недокументированных возможностей ОС.

По степени воздействия на АС

Пассивные угрозы, которые при реализации ничего не меняют в структуре и содержании АС (угроза копирования секретных данных).

Активные угрозы, которые при воздействии вносят изменения в структуру и содержание АС:

внедрение аппаратных спецвложений, программных "закладок" и "вирусов" ("троянских коней" и "жучков"), т.е. таких участков программ, которые не нужны для выполнения заявленных функций, но позволяют преодолеть систему защиты, скрытно и незаконно осуществить доступ к системным ресурсам с целью регистрации и передачи критической информации или дезорганизации функционирования системы;

действия по дезорганизации функционирования системы (изменение режимов работы устройств или программ, забастовка, саботаж персонала, постановка мощных активных радиопомех на частотах работы устройств системы и т.п.);

угроза умышленной модификации информации.

По степени зависимости от активности АС.

Угрозы, которые могут проявляться независимо от активности АС

вскрытие шифров криптозащиты информации

хищение носителей информации (магнитных дисков, лент, микросхем памяти, запоминающих устройств и компьютерных систем)

Угрозы, которые могут проявляться только в процессе автоматизированной обработки данных (например, угрозы выполнения и распространения программных вирусов).