TEMA 3: SEGURIDAD Y ÉTICA EN LA INTERACCIÓN EN LA RED

1. Seguridad informática

1.1 ¿Qué es la seguridad informática?

La seguridad informática es la disciplina que se ocupa de diseñar las normas,

procedimientos, métodos y técnicas destinados a conseguir un sistema de información

seguro y confiable.

Para afrontar el establecimiento de un sistema de seguridad en necesario conocer:

• Cuáles son los elementos que componen el sistema.

• Cuáles son los peligros que afectan al sistema, accidentales o provocados.

• Cuáles son las medidas que deberían adoptarse para conocer, prevenir, impedir,

reducir o controlar los riesgos potenciales.

1.2 Tipos de seguridad

• Activa

Es una seguridad preventiva que se realiza antes de que se produzca el ataque o la

infección. Será la que utilizamos cada día para evitar cualquier tipo de ataque.

✓ Utilizar usuarios que no sean administradores

✓ Tener contraseñas fuertes

✓ Antivirus actualizado

✓ Sistema Operativo actualizado

✓ Copias de seguridad,

✓ Sentido común,

• Pasiva

Su fin es minimizar los efectos causados por un accidente, un usuario o malware.

✓ El uso de hardware adecuado

contra accidentes y averías.

✓ También podemos usar copias de seguridad de los datos y del sistema operativo.

✓ Comprobar que nuestro antivirus funciona adecuadamente y que además está

configurado como debería

✓ Hacer un escaneado completo de la máquina y utilizar herramientas de limpieza

especificas si las hubiera.

✓ Si hemos perdido archivos o datos, entonces la única solución será restaurar las

copias de seguridad, si las tenemos.

✓ Desconectar la máquina de la red hasta que exista una solución

1.3 Propiedades de un sistema de información seguro

Integridad

Este principio garantiza la autenticidad y precisión de la información sin importar el

momento en que esta se solicita, o dicho de otra manera, una garantía de que los datos

no han sido alterados ni destruidos de modo no autorizado.

Confidencialidad

La OCDE (Organización para la Cooperación y el Desarrollo Económico), en sus

Directrices para la Seguridad de los Sistemas de Información define la confidencialidad

como «el hecho de que los datos o informaciones estén únicamente al alcance del

conocimiento de las personas, entidades o mecanismos autorizados, en los momentos

autorizados y de una manera autorizada».

Disponibilidad

La información ha de estar disponible para los usuarios autorizados cuando la

necesiten. El programa MAGERIT define la disponibilidad como «grado en el que un

dato está en el lugar, momento y forma en que es requerido por el usuario autorizado.

Situación que se produce cuando se puede acceder a un sistema d e información en un

periodo de tiempo considerado aceptable.

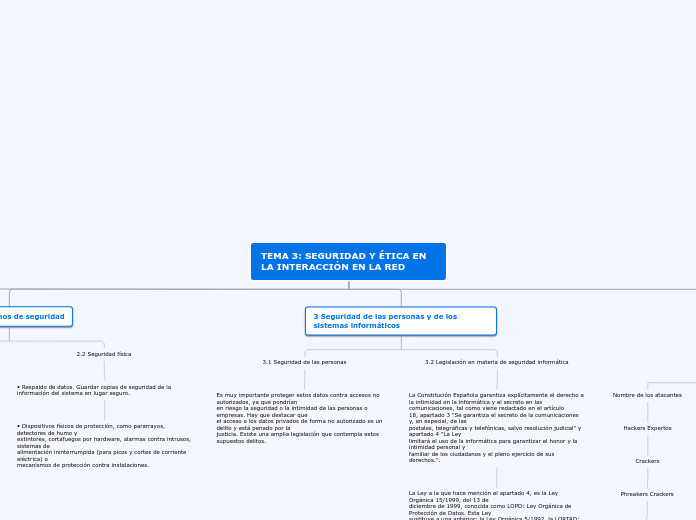

2. Mecanismos de seguridad

2.1 Seguridad lógica

• Control de acceso mediante nombres de usuario y contraseñas.

• Cifrado de datos (encriptación). Los datos se enmascaran con una clave especial

creada mediante un algoritmo de encriptación.

• Antivirus. Detectan e impiden la entrada de virus y otro software malicioso.

• Cortafuegos (firewall). Se trata de uno o más dispositivos de software, de

hardware o mixtos que permiten, deniegan o restringen el acceso al sistema.

Protege la integridad de la información.

• Firma digital. Se utiliza para la transmisión de mensajes telemáticos y en la

gestión de documentos electrónicos

• Certificados digitales. Son documentos digitales mediante los cuales una entidad

autorizada garantiza que una persona o entidad es quien dice ser, avalada por la

verificación de su clave pública.

2.2 Seguridad física

• Respaldo de datos. Guardar copias de seguridad de la información del sistema en lugar seguro.

• Dispositivos físicos de protección, como pararrayos, detectores de humo y

extintores, cortafuegos por hardware, alarmas contra intrusos, sistemas de

alimentación ininterrumpida (para picos y cortes de corriente eléctrica) o

mecanismos de protección contra instalaciones.

3 Seguridad de las personas y de los sistemas informáticos

3.1 Seguridad de las personas

Es muy importante proteger estos datos contra accesos no autorizados, ya que pondrían

en riesgo la seguridad o la intimidad de las personas o empresas. Hay que destacar que

el acceso a los datos privados de forma no autorizado es un delito y está penado por la

justicia. Existe una amplia legislación que contempla estos supuestos delitos.

3.2 Legislación en materia de seguridad informática

La Constitución Española garantiza explícitamente el derecho a la intimidad en la informática y el secreto en las comunicaciones, tal como viene redactado en el artículo

18, apartado 3 "Se garantiza el secreto de la comunicaciones y, en especial, de las

postales, telegráficas y telefónicas, salvo resolución judicial" y apartado 4 "La Ley

limitará el uso de la informática para garantizar el honor y la intimidad personal y

familiar de los ciudadanos y el pleno ejercicio de sus derechos.".

La Ley a la que hace mención el apartado 4, es la Ley Orgánica 15/1999, del 13 de

diciembre de 1999, conocida como LOPD: Ley Orgánica de Protección de Datos. Esta Ley

sustituye a una anterior: la Ley Orgánica 5/1992, la LORTAD: Ley Orgánica de

Regulación del Tratamiento Automatizado de los Datos de Carácter Personal.

La LOPD establece los límites en el tratamiento y almacenamiento de datos personales

que toda entidad informatizada está obligada a cumplir. El concepto de datos personales

se define en la LOPD como "cualquier información concerniente a personas físicas

identificadas o identificables".

4 Amenazas y fraudes a la seguridad informática

4.1 Vulnerabilidades, fortalezas y debilidades

Nombre de los atacantes

Hackers Expertos

Crackers

Phreakers Crackers

Sniffers Expertos

Lammers

Nombre del ataque

Interrupción Un recurso del sistema o la red deja de estar disponible debido a un

ataque.

Intercepción Un intruso accede a la información de nuestro equipo o a la que

enviamos por la red.

Modificación La información ha sido modificada sin autorización, por lo que ya no es

válida.

Fabricación Se crea un producto (por ejemplo una página Web) difícil de distinguir

del auténtico y que puede utilizarse para hacerse, por ejemplo, con

información confidencial del usuario.

Ataque ¿Cómo actúa?

1.- Estafas (84%): Es el delito más habitual. Las estafas pueden ser de cinco tipos:

phishing (robo de datos bancarios para hacer transferencias fraudulentas), carding(uso

irregular de las tarjetas de crédito), ventas falsas por Internet, contrataciones de

servicios telefónicos sin consentimiento, fraude en el juego on-line.

2.- Injurias, amenazas y coacciones (5%): son conductas que atentan contra la intimidad

de las personas, la libertad, la integridad moral y el honor, como comentarios ofensivos

en la redes sociales, acoso escolar y personal, etc.

3.- Revelación de secretos y accesos sin autorización (4%): supone el uso no autorizado

de cuentas privadas o personales, o suplantación de identidad en redes sociales. Robo

de secretos o información confidencial de empresas, etc.

4.- Acoso a menores y corrupción (3%): a través de redes sociales con suplantación de

identidad o identidades falsas.

5.- Daños y sabotaje informático (1%): Son el caso de ciberataques a organismos

públicos o privados

6.- Otros delitos (1%): Nuevas formas de ataques informáticos aún desconocidos o

difíciles de detectar.

4.2 Amenazas físicas y lógicas

4.2.1 Amenazas físicas

• Fallos en los dispositivos. Pueden fallar los discos, el cableado, la suministro de

energía, etc., provocando una caída del sistema.

• Catástrofes naturales: terremotos, inundaciones, huracanes, tornados, etc.

• Accidentes y desastres provocados: apagones eléctricos, incendios, explosiones

• Acceso físico a los equipos por parte de personas no autorizadas, que pueden

poner en peligro los equipos o provocar daños a los mismos.

• Escucha o captura de datos a través de dispositivos electromagnéticos, antenas.

4.2.2 Amenazas lógicas

• Virus, troyanos y Malware, software malicioso que se cuela en el sistema.

• Accesos no autorizados por puertas traseras, que se crean en aplicaciones

grandes o sistemas operativos para facilitar tareas de mantenimiento, y que son

descubiertas por los atacantes externos.

• Software incorrecto. Los bugs o agujeros son errores cometidos de forma

involuntaria por los programadores de sistemas o aplicaciones. Estos errores

pueden ser aprovechados para dañar el sistema.

• Manipulación social: Engaños a las personas.

• Basureo: obtención de información a través de documentos no destruidos.

• Infiltración: personas que trabajan dentro con el sistema o espías físicos.

4.2.3 Software malicioso

• VIRUS: programa que se instala sin el permiso del usuario con el objetivo de

causar daños. Puede autorreplicarse e infectar a otros ordenadores. Para

propagarse puede valerse de memorias portátiles, software , correo electrónico,

internet...

• GUSANO: programa malicioso cuya finalidad es desbordar la memoria del

sistema reproduciéndose a si mismo.

• TROYANO: tipo de virus en el que se han introducido, camufladas en otro

programa, instrucciones encaminadas a destruir la información almacenada en

14 los discos o bien a recabar información. Suelen estar alojados en archivos aparentemente inofensivos, como una imagen o un archivo de música, y se

instalan al abrir el archivo que los contiene.

• KEYLOGER: es un tipo de programa que se encarga de obtener y memorizar las

pulsaciones que se realizan en el teclado. Puede usarse para espiar de forma

remota, con el objetivo de obtener contraseñas del usuario.

• SPYWARE: o software espía, se puede considerar que son los troyanos, el adware

y los hijackers.

• ADWARE: (de advertisement software) es software de publicidad incluida en

programas que la muestran despues de instalarse. El problema viene cuando

estos programas actúan como spyware, incluyendo código para recoger

información personal del usuario.

• HIJACKERS O SECUESTRADORES: son programas que secuestran a otros

programas para usar sus derechos o para modificar su comportamiento. El caso

más habitual es el ataque a un navegador, modificando la página de inicio y

redireccionando las páginas de búsqueda sin el consentimiento del usuario.