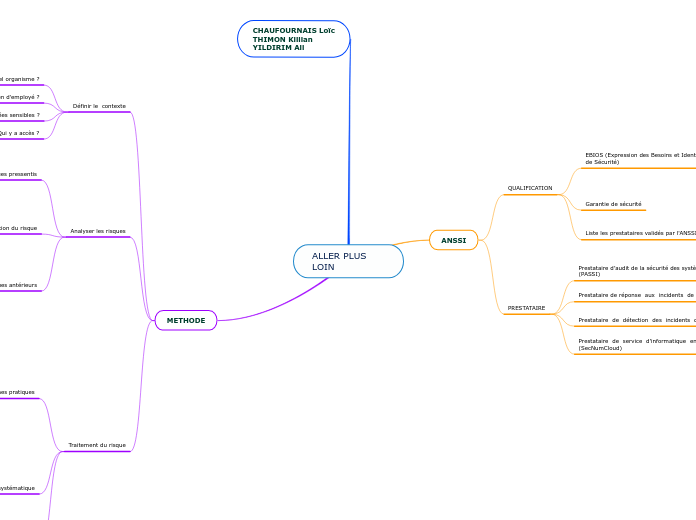

ALLER PLUS LOIN

ANSSI

QUALIFICATION

EBIOS (Expression des Besoins et Identification des Objec-tifs de Sécurité)

Méthode d'analyse des risques

permet de traiter les risques lié à la sécurité

des systèmes d'information (SSI)

Permet d'échanger des informations

sur les risques entre les partenaires

Garantie de sécurité

Liste les prestataires validés par l'ANSSI

Offre la visibilité aux prestataires

Garantie l'application de l'EBIOS

PRESTATAIRE

Prestataire d’audit de la sécurité des systèmes d’information (PASSI)

Permet de mener à bien un audit de la sécurité du SSI

Prestataire de réponse aux incidents de sécurité (PRIS)

Interviennent lorsque le réseau est victime d'une activité informatique malveillante

Prestataire de détection des incidents de sécurité (PDIS)

Collecter des événements au sein d'un système d'information, les analyser et notifier les incidents détectés

Prestataire de service d’informatique en nuage (SecNumCloud)

Permet de stocker des informations sensibles sur un Cloud de manière sécurisée

CHAUFOURNAIS Loïc

THIMON Killian

YILDIRIM Ali

METHODE

Définir le contexte

Quel organisme ?

Combien d'employé ?

Quelles sont les données sensibles ?

Qui y a accès ?

Analyser les risques

Les risques pressentis

Toute changement lié à la sécurité

doit être validé par la direction

Prendre en compte les risques pressentis

par la direction

Evalutation du risque

Probabilité

Probabilité qu'un problème ait

lieu ou non

Gravité

Mesure des conséquences

du risque

Prise en compte des risques antérieurs

Se tenir informer des attaques précédentes et

déjà connues

Être capable de s'en protéger

Possibilité de modifié les différentes

mesures mises en place dans le passé

si cela le nécessite

Traitement du risque

Application des bonnes pratiques

Avoir mot de passe complexe

Le changer régulièrement

Ne pas utiliser le même mot de passe

Ne pas partager son mot de passe ou l'enregistrer

de façon numérique ou papier

Bloquer le compte si plusieurs echecs

Se protéger des injections SQL

-Navigation sur des sites sécurisés

-Faire attention aux pièces jointes

une analyse de risques systématique

Retour utilisateur

Bug bounty

Programme de récompenses aux personnes

rapportant des failles dans le système

Gestion structurée des risques formalisée

EBIOS

Connaitre les besoins de sécurité

identifier les objectifs de sécurité

déterminer les exigences de sécurité