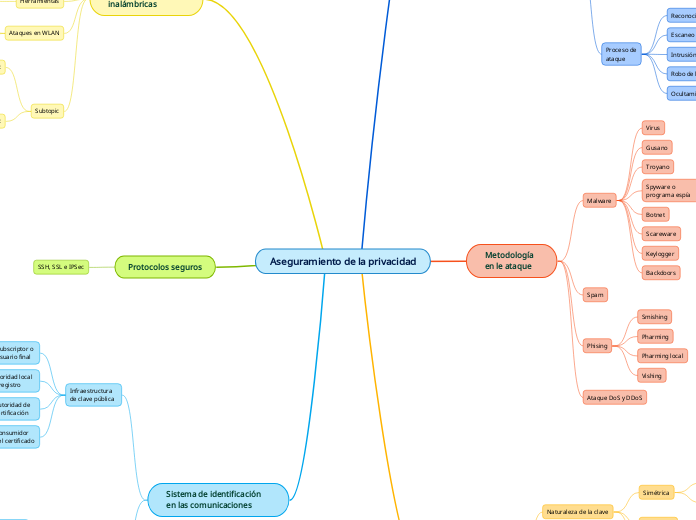

Aseguramiento de la privacidad

Fraudes y robos

Tipos de atacantes

Según el modo

Hacker

Hacker ético, white hat o sneaker

Cracker o black hat

Grey hat

Insider

Phreaker

Copyhacker

Bucanero

Script kiddy

Lammer

Según el objetivo

Sniffer

Spammer

Programador de malware

Intruso

Fases en el fraude

Métodos en ciberdelincuencia

Botnets

Spooling

ARP Spooling

DNS Spooling

Web Spooling

Mail Spooling

GPS Spooling

Ataques fuerza bruta

Ataques JavaScript

SQL Injection

Rootkits

Proceso de ataque

Reconocimiento o footprinting

Escaneo o fingerprinting

Intrusión

Robo de la información

Ocultamiento del ataque

Metodología en le ataque

Malware

Virus

Gusano

Troyano

Spyware o programa espía

Botnet

Scareware

Keylogger

Backdoors

Spam

Phising

Smishing

Pharming

Pharming local

Vishing

Ataque DoS y DDoS

Cifrado de la información

Naturaleza de la clave

Simétrica

DES

AES

Asimétrica

Mixta

División de los datos

Por flujo de datos

WEP-RC

Por bloque

ECB

Funciones hash

SHA

MD5

Cifrado en las contraseñas

John the Ripper

Cain & Abel

Seguridad en redes inalámbricas

Mecanismos

WEP

WPA

WPA2

WPA3

Autenticación 802.1x

EAP

Protected EAP

RADIUS

Herramientas

Aircrack, Airodump, Aireplay, Airmon

Ataques en WLAN

Activos

Pasivos

Subtopic

Subtopic

Subtopic

Subtopic

Subtopic

Subtopic

Subtopic

Subtopic

Subtopic

Protocolos seguros

SSH, SSL e IPSec

Sistema de identificación en las comunicaciones

Infraestructura de clave pública

Subscriptor o usuario final

Autoridad local de registro

Autoridad de certificación

Consumidor del certificado

Certificados digitales

Cotenido

Versión

Número de serie

Algoritmo de la firma

Emisor

Validez

Sujeto

Clave pública

Validación

Organización

Dominio

Extendida