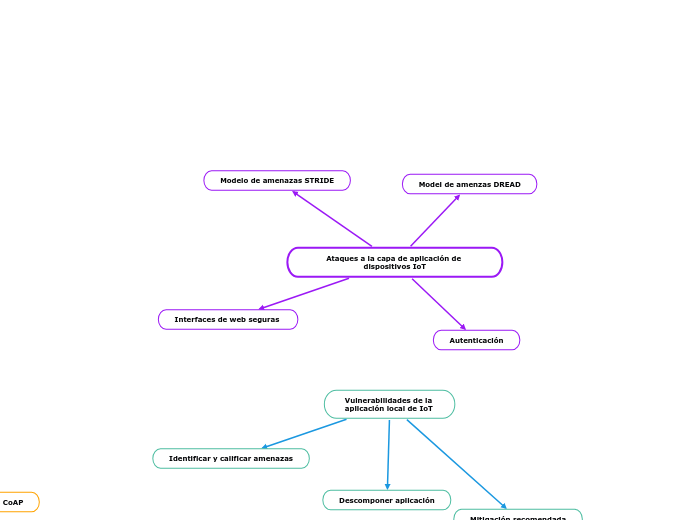

Ataques a la capa de aplicación de dispositivos IoT

Modelo de amenazas STRIDE

Interfaces de web seguras

Model de amenzas DREAD

Autenticación

Aplicacion de IoT

Probar penetración de aplicaciones

Verificadores de código

Descubrir vulnerablidades

Escáneres de puertos

Vulnerabilidades de la

aplicación local de IoT

Descomponer aplicación

Identificar y calificar amenazas

Mitigación recomendada

Vulnerabilidades en la

aplicación web y en la nube de IoT

Entidades externas XML

Seguridad de capa de transporte

Inyección de SQL

Revisar interfaes

Control de acceso y autenticación rota

Nombre de usuario y contraseñas

nuevas

Exposición de datos confidenciales

Cifrado de datos

Protocolos de capa IoT

Zigbee, HTTP, MQTT, CoAP

TCP, UDP, RPL, IPv6

IEE 802.15.4, WiFi, NFC, Celular

Evaluación de vulnerabilidades

y riesgos en un sistemas IoT

Reportar vulnerabilidades

Definición de objetivos y

herramientas para realizar pruebas en la red

Comprensión profunda del sistema de red

Evaluación de vulnerabilidades y pruebas de penetración del sistema de IoT

Caja negra

(Probar las políticas de seguridad)

Caja gris

(conocimientos básicos de sistema, aplicaciones y estado de red)

Caja blanca

(Un admin con privilegios de información)

Mitigación de problemas de seguridad en los protocolos de mensajería

Análisis de funcionamiento (Log/Registro)

Parches de seguridad

Proteger conexiones

Autenticación

Herramientas de prueba de vulnerabilidades

KillerBee

Attify Badge

Ubertooth

Introducción a blockchain

Problemas y da confianza a los

miembros de la red

Compartir y acceder

a datos IoT de forma

segura

Empresa de servicios

financieros

Funcionamiento de Blockchain

Gran base de datos que guarda

información compartida

Se crean registros que generan copias

sincornizadas

Identificación de riesgos en el sistema IoT

Prioridades

Priorizar los controles basados en la magnitud o el impacto

Seguir las prácticas de seguridad probadas.

Aplicar actualizaciones de seguridad

Principales amenzas

Spoofing

Ransomware

Acciones de espionaje

Gestión de riesgos de sistemas IoT

Desastroso

Perjudical

Disruptivo

Innovaciones en seguridad

Softwares y hardawares de monitoreo y protección de dispositivos

Autenticación

Cifrado de datos

Políticas estrictas de administración de parches y actualizaciones

Riesgos con modelado de amenzas

Utiliza

STRIDE

ATASM

DREAD

PASTA