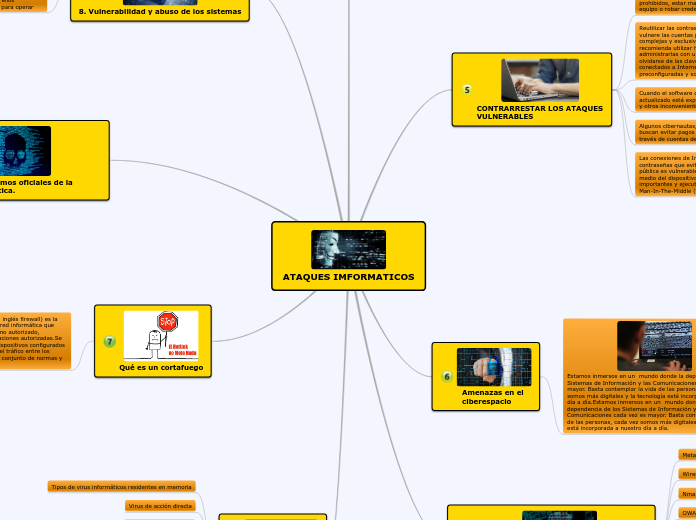

ATAQUES IMFORMATICOS

Técnicas para asegruar el sistema contra los virus.

La información constituye el activo más importante de las empresas, pudiendo verse afectada por muchos factores tales como robos, incendios, fallas de disco, virus u otros. Desde el punto de vista de la empresa, uno de los problemas más importantes que debe resolver es la protección permanente de su información crítica.

CONTRARRESTAR LOS ATAQUES VULNERABLES

Uno de los errores más comunes es acceder a cualquier enlace que aparezca en la red, porque puede dirigir a sitios prohibidos, estar manipulado para inyectar un malware al equipo o robar credenciales, como un usuario bancario.

Reutilizar las contraseñas puede permitir que un atacante vulnere las cuentas personales. Las claves deben ser complejas y exclusivas para cada plataforma en la red, se recomienda utilizar herramientas para crearlas y administrarlas con una sola contraseña matriz y tampoco olvidarse de las claves del router, cámaras web o dispositivos conectados a Internet, ya que la mayoría vienen preconfiguradas y son más fáciles de manipular.

Cuando el software de un equipo o dispositivo móvil no ha sido actualizado está expuesto al robo de datos, fraudes financieros y otros inconvenientes.

Algunos cibernautas, como el caso de los clientes de IOS, buscan evitar pagos por el uso de aplicaciones oficiales, a través de cuentas de terceros no autorizadas.

Las conexiones de Internet inalámbrico residenciales poseen contraseñas que evitan el robo de la señal, pero una red pública es vulnerable. El delincuente cibernético se ubica en medio del dispositivo y el servidor del usuario para robar datos importantes y ejecutar un malware, acción conocida como Man-In-The-Middle (MITM).

Amenazas en el

ciberespacio

Estamos inmersos en un mundo donde la dependencia de los Sistemas de Información y las Comunicaciones cada vez es mayor. Basta contemplar la vida de las personas, cada vez somos más digitales y la tecnología está incorporada a nuestro día a día.Estamos inmersos en un mundo donde la dependencia de los Sistemas de Información y las Comunicaciones cada vez es mayor. Basta contemplar la vida de las personas, cada vez somos más digitales y la tecnología está incorporada a nuestro día a día.

Describe los métodos y herramientas que el atacante emplea para vulnerar un sistema.

Metasploit

Wireshark

Nmap

OWASP Zed

John The Ripper

Kismet

Nikto

La suite Aircrack

Cain and Abel

THC-Hydra

8. Vulnerabilidad y abuso de los sistemas

Los sistemas de información concentran los datos en archivos de computadora por ello los datos automatizado son mas destructibles a destrucción, fraude, error, abuso. Cuando los sistemas de computación fallan o no funcionan como es debido, las compañías que dependen mucho de ellos experimentan la perdida grave de su capacidad para operar

Indicar los organismos oficiales de la seguridad informática.

CERT/CC

SANS INSTITUTE

FIRST

CNI

El Centro Criptológico Nacional (CCN)

Qué es un cortafuego

un cortafuegos (del término original en inglés firewall) es la parte de un sistema informático o una red informática que está diseñada para bloquear el acceso no autorizado, permitiendo al mismo tiempo comunicaciones autorizadas.Se trata de un dispositivo o conjunto de dispositivos configurados para permitir, limitar, cifrar o descifrar el tráfico entre los diferentes ámbitos sobre la base de un conjunto de normas y otros criterios.

TIPOS DE CORTAFUEGO

Nivel de aplicación de pasarela

Circuito a nivel de pasarela

Cortafuegos de capa de red o de filtrado de paquetes

Cortafuegos de capa de aplicación

Cortafuegos personal

Traducción de direcciones de red (NAT)

Tipos de virus.

Tipos de virus informáticos residentes en memoria

Virus de acción directa

Virus de sobreescritura

Virus de sector de arranque

Macro Virus

Virus polimórfico

Virus fat

Virus de secuencias de comandos web