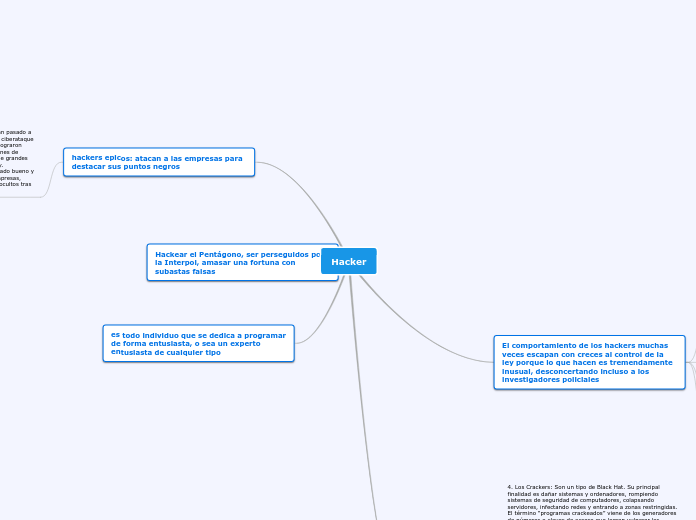

Hacker

El comportamiento de los hackers muchas veces escapan con creces al control de la ley porque lo que hacen es tremendamente inusual, desconcertando incluso a los investigadores policiales

El origen del término parece provenir de las antiguas películas de vaqueros donde el personaje bueno utilizaba un sombrero blanco y el malvado un sombrero negro, lo cual era muy efectivo para recalcar la trama, incluso si el filme era en blanco y negro o a color.[35] De allí primordialmente deriva la costumbre de clasificar a los hackers según sus intenciones o forma de actuar asignándoles un "color de sombrero".

Hacker de sombrero gris Editar

Los hackers de sombrero gris (del inglés, grey hat) son aquellos que poseen un conocimiento similar al hacker de sombrero negro y con este conocimiento penetran sistemas y buscan problemas, cobrando luego por su servicio para reparar daños

Hacker de sombrero blanco Editar

Un hacker de sombrero blanco (del inglés, white hat), penetran la seguridad del sistema, suelen trabajar para compañías en el área de seguridad informática para proteger el sistema ante cualquier alerta.

Hacker de sombrero dorado Editar

El hacker de sombrero dorado es aquel que usa la tecnología para violar un sistema informático con el propósito de notificar la vulnerabilidad del sistema al administrador. También rompe la seguridad informática no por razones maliciosas si no por poner a prueba su propio sistema o de la compañía donde trabaja, o simplemente para difundir un mensaje por la red

tipos de Hackers

4. Los Crackers: Son un tipo de Black Hat. Su principal finalidad es dañar sistemas y ordenadores, rompiendo sistemas de seguridad de computadores, colapsando servidores, infectando redes y entrando a zonas restringidas. El término “programas crackeados” viene de los generadores de números o claves de acceso que logran vulnerar los sistemas.

5. Carder: Experto en fraudes con tarjetas de crédito. Generan números falsos y códigos de acceso que violan exitosamente los sistemas de control para robar y clonar tarjetas.

6. Pharmer: Se dedican a realizar ataques de “phishing”, donde el usuario cree que está entrando a un sitio real y en realidad introduce sus datos en uno creado por el hacker. Posteriormente usan las credenciales para robar fondos de las cuentas de sus víctimas.

1. Black Hat: Son los villanos de la película. Usan sofisticadas técnicas para acceder a sistemas, apoderarse de ellos y sus datos, destruirlos, venderlos, etc.

2. White Hat: Son hackers éticos, que trabajan asegurando y protegiendo sistemas de TI. Usualmente se desempeñan en empresas de seguridad informática y dan cuenta de las vulnerabilidades de las empresas para poder tomar medidas correctivas.

3. Grey Hat: Es un híbrido, ya que a veces actúa de manera ilegal, aunque con buenas intenciones. Puede penetrar sistemas y divulgar información de utilidad al público general, como por ejemplo acusar con pruebas a grandes compañías por la recopilación no autorizada de datos de los usuarios.

hackers epicos: atacan a las empresas para destacar sus puntos negros

Si en el universo del malware existen virus que han pasado a los anales de la historia, también en el mundo del ciberataque organizado destacan algunas personalidades que lograron hazañas como hackear la CIA o el FBI, robar millones de cuentas bancarias o introducirse en las entrañas de grandes corporaciones y marcas como Yahoo, Nokia o eBay. Curiosamente, algunos de ellos se han pasado al lado bueno y trabajan en consultoría de ciberseguridad para empresas, mientras que algunos siguen en busca y captura, ocultos tras el anonimato de las pantallas.