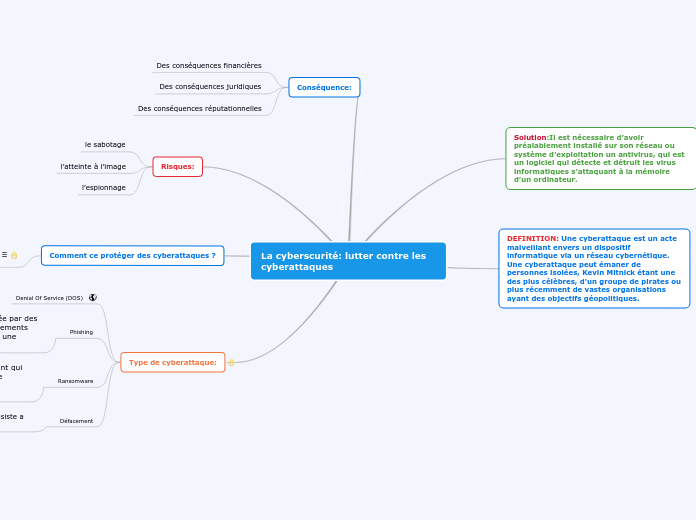

La cyberscurité: lutter contre les cyberattaques

Solution:Il est nécessaire d’avoir préalablement installé sur son réseau ou système d’exploitation un antivirus, qui est un logiciel qui détecte et détruit les virus informatiques s’attaquant à la mémoire d’un ordinateur.

DEFINITION: Une cyberattaque est un acte malveillant envers un dispositif informatique via un réseau cybernétique. Une cyberattaque peut émaner de personnes isolées, Kevin Mitnick étant une des plus célèbres, d'un groupe de pirates ou plus récemment de vastes organisations ayant des objectifs géopolitiques.

Conséquence:

Des conséquences financières

Des conséquences juridiques

Des conséquences réputationnelles

Risques:

le sabotage

l’atteinte à l’image

l’espionnage

Comment ce protéger des cyberattaques ?

On peut ce proteger des cyberattaque grace a des Antivirus

Type de cyberattaque:

Denial Of Service (DOS)

Phishing

Le phishing est une technique utilisée par des fraudeurs pour obtenir des renseignements personnels dans le but de perpétrer une usurpation d'identité.

Ransomware

Le ransomware est un logiciel malveillant qui s'infiltre dans votre appareille et bloque l'usage de vos donnée personnel en en change d'une somme d'argent

Défacement

UN Défacement est un technique que consiste a detourner un site web par un hacker

Cyber Sécurité

Menace

Interne

Agent internet

Recruté, acheté par des parties externe pour exfiltrer les donnée

Collaborateur internet

chercher a nuire à son entreprise en détruisant les donnée ou interrompant l'activité

employé malveillant

Qui bénéficie d'un accés aux ressource de l'entreprise et exploite ses privilèges pour accéder aux info à des fin de gains personnel

Tiers irresponsable

Partenaire commerciale qui compromet la sécurité par négligence, abus à une ressource ou utilise un ressource malveillante

Externe

exfiltration et divulgation des données

Montre que ton site

rançonnage

Empêche l'accès aux donnée

déni de service

Rendre indisponible le service web

Espionnage

Maintenir son accés le plus longtemps pour capter l'information stratégique (Phishing)

Sabotage

Panne organiser (Bloqué le fonctionnement du Système d'information)

Solution

6 reflexe

Soyer attentif aux indices mettant en doute l'origine du courriel : nom de l'expéditeur

Méfiez-vous des pièces jointes:

Ne Répondez jamais a une demande d'info personnelles

S'assurer que le lien proposer renvoit bien à l'adresse du site annoncé dans le message

paramétrer votre logiciel de messagerie: mise a jour régulière, désactiver l'exécution auto des plug-in

Ne pas renseigner nos information personnel sur des site marchande non sécuriser