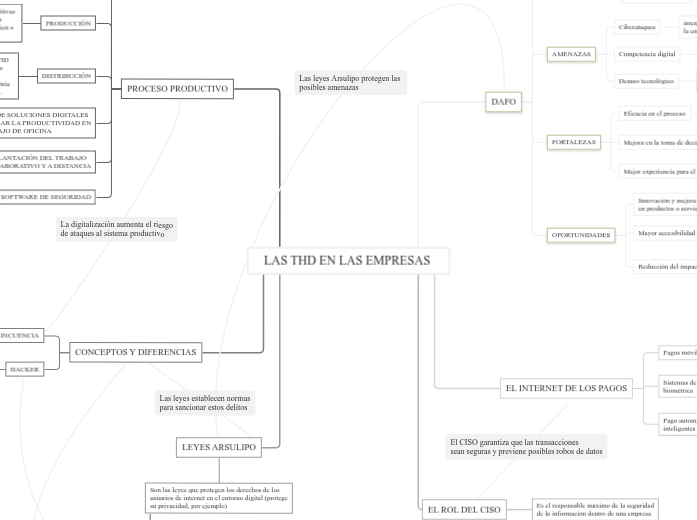

LAS THD EN LAS EMPRESAS

DAFO

DEBILIDADES

Dependencia tecnológica

la empresa puede verse afectada ante

fallos técnicos

Costes de implantación elevados

requiere de una gran inversión en

infraestructura y formación

Resistencia al cambio

algunos empleados pueden rechazar estas

novedades y les cueste adaptarse

AMENAZAS

Ciberataques

intentos de acceder, dañar o robar información de

la empresa o datos sensibles

Competencia digital

otras empresas competidoras pueden adoptar

más rápidamente las THD y ganar ventaja

Desuso tecnológico

debido a la rápida evolución de la tecnología

pueden no salir eficientes las inversiones anteriores

FORTALEZAS

Eficacia en el proceso

las THD permiten optimizar procesos, reduciendo así

tiempo y poder dedicarselo a otras tareas

Mejora en la toma de decisiones

el análisis de datos en tiempo real permite tomar

decisiones más rápido y eficaces

Mejor experiencia para el cliente

las THD nos permitirá adaptar ofertas a las

necesidades de los clientes

OPORTUNIDADES

Innovación y mejora

en productos o servicios

nos permiten desarrollar nuevos productos

o modelos de negocio no existentes o mejorandolo

Mayor accesibilidad para clientes

desarrollar canales digitales (páginas web)

que nos permite llegar a más consumidores

Reducción del impacto ambiental

debido a que podemos digitalizar la mayoria

de los procesos, no utilizaremos papel u otros

recursos dañinos para el medio ambiente

EL INTERNET DE LOS PAGOS

Pagos móviles

permite que los usuarios puedan realizar pagos

de manera rápida y segura utilizando sus teléfonos

Sistemas de autenticación

biométrica

el reconocimiento facial o de huellas dactilares

permite aumentar la seguridad para autorizar pagos

o transacciones con nuestros teléfonos

Pago automático por dispositivos

inteligentes

existen dispositivos; como impresoras o neveras

inteligentes que permiten hacer pagos automáticos

cuando ellos detectan que se está agotando un producto

EL ROL DEL CISO

Es el responsable máximo de la seguridad

de la información dentro de una empresa

Desarrollar estrategias de seguridad

crea y gestiona políticas y procedimientos

para proteger la información de la empresa

Supervisar los sistemas de seguridad

se asegura de que las herramientas y tecnologías

de seguridad esté funcionando correctamente

Evaluar riesgos

analiza las posibles amenazas y vulnerabilidades que pueden afectar a la empresa y tomar las medidas oportunas

Responder a incidentes de seguridad

dirigir la respuesta a ciberataques, robos de datos o

incidentes y asegurarse de que se minimicen los daños

Cumplimiento normativo

asegurarse de que la empresa cumpla con las leyes

y regulaciones relacionadas con la seguridad

Formación y concienciación

capacitar a los empleados sobre buenas prácticas

de seguridad y evitar los riesgos

PROCESO PRODUCTIVO

DISEÑO

Los programas informáticos nos permite diseñar productos antes de fabricarlos (diseño asistido por ordenador) y analizan los grandes volúmenes de datos para saber que es lo que piden los clientes

Empresas agrícolas implementan sensores

en el suelo y plantas, para así informar sobre

la calidad de sus productos y analizar lo que

necesitas cada planta para no malgastar recursos

PRODUCCIÓN

Los robots y máquinas automatizadas hacen tareas repetitivas de manera rápida y eficaz, además los sistemas digitales permiten controlar en tiempon real si la producción va bien o hay errores (IoT)

En Amazon sus almacenes funcionan mediante THD. Utilizan la IA para saber la demanda de productos, los robots Kiva (lleva hacia los trabajadores los productos) o el internet de las cosas (tienen sensores para saber el estado de los productos)

DISTRIBUCIÓN

En algunas empresas ya se ha implantado las etiquetas RFID (lectura pasiva por radiofrecuéncia), que permiten que con máquinas de lectura de RFID, los productos sean leídos automáticamente. Esto funciona grácias a un xip de memória que emite señales cuando se detecta un lector RFID cerca.

En Zara ya se ha implementado esta tecnología, además existen los puntos de cajas automáticas donde puedes cobrarte a ti mismo.

ADOPCIÓN DE SOLUCIONES DIGITALES

PARA MEJORAR LA PRODUCTIVIDAD EN

EN EL TRABAJO DE OFICINA

Es la implementación de herramientas tecnológicas

como software de gestión, automatización de tareas,

comunicación en línea y almacenamiento en la nube para

optimizar procesos

IMPLANTACIÓN DEL TRABAJO

COLABORATIVO Y A DISTANCIA

Consiste en utilizar tecnologías digitales para facilitar

la comunicación, la gestión de proyectos y la cooperación entre equipos

SOFTWARE DE SEGURIDAD

Es una herramienta diseñada para proteger los sistemas

informáticos, redes y datos de amenazas como virus, ataques

cibernéticos y accesos no autorizados

CONCEPTOS Y DIFERENCIAS

CIBERDELINCUENCIA

es una actividad ilegal realizadas a través de internet,

como el robo de datos, fraudes o estafas

HACKER

es una persona experta en informática y tecnología que puede

utilizar sus habilidades para encontrar vulnerabilidad en algunos sistemas

LEYES ARSULIPO

Son las leyes que protegen los derechos de los

usuarios de internet en el entorno digital (protege

su privacidad, por ejemplo)

Protección de datos personales

Derecho a la privacidad

Derecho al acceso a la información