SISTEMAS DE SEGURIDAD Y DE PAGOS EN EL COMERCIO ELECTRÓNICO

CARACTERÍSTICAS DE LOS SISTEMAS DE PAGO TRADICIONALES

Efectivo: Su característica principal es que se puede convertir instantáneamente en otras formas de valor sin requerir la intermediación de ninguna institución.

Transferencias de cheques: Son los fondos transferidos directamente por medio de un giro o cheque firmado desde la cuenta del consumidor a un comerciante u otra persona.

Cuentas de tarjetas de crédito: Son cuentas que conceden crédito a los consumidores y les permiten realizar pagos a varios distribuidores a la vez.

Sistemas de valor almacenado: Se crean depositando fondos en una cuenta desde la cual se pagan compras o se retira efectivo según sea necesario.

Sistemas de saldo acumulado: Son los que acumulan gastos y en los cuales los consumidores realizan pagos periódicos.

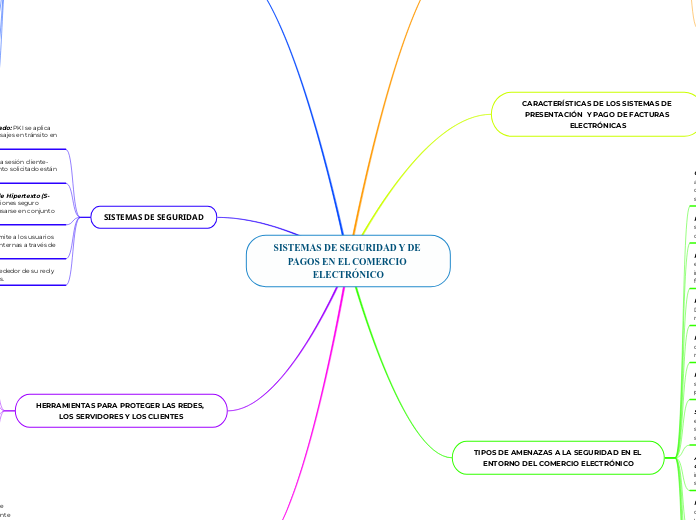

CARACTERÍSTICAS DE LOS SISTEMAS DE PRESENTACIÓN Y PAGO DE FACTURAS ELECTRÓNICAS

Los servicios EBPP permiten a los consumidores ver las facturas en forma electrónica y pagarlas mediante transferencias de fondos electrónicas desde cuentas bancarias o tarjetas de crédito.

Sistemas directos del emisor: Fueron creados originalmente por las empresas de servicios públicos para facilitar el pago rutinario de las facturas de servicios públicos.

Consolidadores: Intentan reunir en un solo lugar todas las facturas generadas por los consumidores y permiten el pago de facturas en una sola exhibición.

Proveedores de infraestructura: Soportan los modelos de negocios llamados directo del emisor y consolidador.

TIPOS DE AMENAZAS A LA SEGURIDAD EN EL ENTORNO DEL COMERCIO ELECTRÓNICO

Código malicioso: Los virus, gusanos y botnets son una amenaza para la integridad de un sistema y su operación continua, y a menudo cambian la forma de funcionar del sistema o alteran los documentos creados en éste.

Programas potencialmente indeseables: Surgen cuando se instalan programas de manera clandestina en una computadora o red de computadoras.

Phishing (suplantación de identidad): Cualquier intento engañoso en línea por parte de un tercero de obtener información confidencial para perseguir una ganancia financiera.

Piratería informática y vandalismo cibernético: Desestabilizar, estropear o incluso destruir un sitio web de manera intencional.

Fraude y robo de tarjeta de crédito: La causa más común de fraude con tarjeta de crédito es una tarjeta perdida o robada que alguien más utiliza.

Falsificación: Ocurre cuando los hackers intentan ocultar su verdadera identidad o bien haciéndose pasar por otra persona.

Software de servidor y cliente mal diseñado: El aumento en la complejidad y el tamaño de los programas de software ha contribuido al aumento en las fallas de software que los hackers pueden explotar.

Ataques de denegación de servicio y ataques distribuidos de denegación de servicio: Los hackers inundan un sitio web con tráfico inútil para desbordar y saturar la red.

Husmeo (sniffing): Tipo de programa para escuchar clandestinamente, el cual monitorea la información que viaja a través de una red y permite a los hackers robar información propietaria de cualquier parte de una red.

Ataques internos: La mayor amenaza proviene de los empleados que tienen acceso a información y procedimientos confidenciales.

Aspectos de seguridad en las redes sociales: Se han infiltrado código malicioso, phishing, filtraciones de datos, robo de identidad y otras amenazas a la seguridad en el comercio electrónico.

Aspectos de seguridad en la plataforma móvil: Presenta un objetivo atractivo para los hackers y delincuentes cibernéticos y enfrenta los mismos riesgos que otros dispositivos de internet.

Aspectos de seguridad en la nube: Los dispositivos, las identidades y los datos se entrelazan cada vez más en la nube, salvaguardar ahí los datos se vuelve una preocupación importante.

FORMAS DE PAGO EN EL COMERCIO ELECTRÓNICO

Contra-reembolso: El cliente realiza el abono del importe en el momento de su entrega.

Talón bancario: El banco entrega al titular de una cuenta un talonario, para rellenar con la cifra por la cuantía de la compra o servicio.

Correo electrónico, perfil o cuenta: Transfiere fondos desde su cuenta bancaria para hacer pagos o cobros

Transferencia bancaria: Implica mover fondos de una cuenta bancaria a otra sin percibir el dinero físicamente

Tarjeta de crédito y TPV Virtual: El Banco pone a disposición del solicitante un TPV o pasarela de pago virtual.

Pago con el móvil: Pago a través de un smartphone, sin utilizar otro dispositivo o tarjeta .

Micro pagos: Las operadoras telefónicas disponen soluciones para realizar el cobro que pasan por el envío de SMS.

Gestión del riesgo: Se comprueba la identidad de los clientes por diferentes medios, y contribuyen a su localización por medio de la IP.

Financiación online: A través de un formulario se recogen una serie de datos del solicitante y dan a conocer la decisión de la solicitud.

SISTEMAS DE SEGURIDAD

Limitaciones a las soluciones de cifrado: PKI se aplica principalmente para proteger los mensajes en tránsito en Internet.

Nivel de sockets seguros (SSL): Es una sesión cliente-servidor en la que el URL del documento solicitado están cifrados.

Protocolo Seguro de Transferencia de Hipertexto (S-HTTP): Es un protocolo de comunicaciones seguro orientado a mensajes, diseñado para usarse en conjunto con HTTP.

Redes privadas virtuales (VPNs): Permite a los usuarios remotos el acceso seguro a las redes internas a través de Internet.

Firewalls: Construyen una muralla alrededor de su red y de los servidores y clientes conectados.

HERRAMIENTAS PARA PROTEGER LAS REDES, LOS SERVIDORES Y LOS CLIENTES

Firewalls: Software que actúa como filtro entre la red privada de una compañía e internet para evitar que computadoras no autorizadas se conecten a la red interna.

Proxies: Servidores de software que actúan principalmente para limitar el acceso de los clientes internos a los servidores de internet externos.

Controles del sistema operativo: Requerimientos integrados por nombre de usuario y contraseña que proporcionan un nivel de autenticación.

Software antivirus: Forma económica y sencilla para identificar y erradicar los tipos más comunes de virus al momento en que entran a una computadora.

HERRAMIENTAS PARA ESTABLECER CANALES DE COMUNICACIÓN SEGUROS

Capa de Soquets Seguros (SSL): Proporciona cifrado de datos, autenticación del servidor, autenticación del cliente e integridad del mensaje para las conexiones TCP/IP.

Redes privadas virtuales (VPN): Permiten a usuarios acceder de manera segura a las redes por medio de internet usando PPTP, un mecanismo de codificación que permite que una red local se conecte a otra.