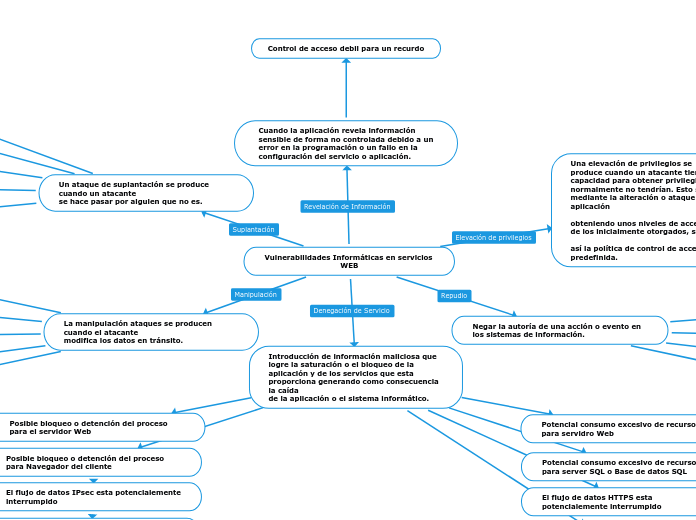

Vulnerabilidades Informáticas en servicios WEB

Un ataque de suplantación se produce cuando un atacante

se hace pasar por alguien que no es.

Suplantar el proceso del servidor Web

Suplantar el talento humano de la entidad externa

Suplantación de la entidad externa del usuario

Falsificación del proceso del cliente del navegador

Suplantar la fuente de datos almacenada en el disco

La manipulación ataques se producen cuando el atacante

modifica los datos en tránsito.

Memoria del proceso del servidor Web alterada

Posible manipulación de inyección de SQL para database SQL

Secuencias de comandos persistentes entre sitios

Memoria de procso del navegador alterada

Memoria de proceso equipo cliente alterada

Negar la autoría de una acción o evento en los sistemas de información.

Posible rechazo de datos por parte del servidor web

Posible rechazo de datos por el servidor SQL

Rechazo potencial de datos por Navegador Web

Posible rechazo de datos por parte del navegador del cliente

Una elevación de privilegios se

produce cuando un atacante tiene la capacidad para obtener privilegios que

normalmente no tendrían. Esto se logra mediante la alteración o ataque a la aplicación

obteniendo unos niveles de acceso mayores de los inicialmente otorgados, saltándose

así la política de control de acceso predefinida.

El servidor Web puede estar sujeto a la elevacion de privilegios,mediante la ejecución remota de código

El servidor SQL puede estar sujeto a la elevacion de privilegios,mediante la ejecución remota de código

El Navegador Web puede estar sujeto a la elevacion de privilegios,mediante la ejecución remota de código

Elevación mediante suplantación

Elevación cambiando el flujo de ejecución en el servidor Web

Falsificación de solicitud entre sitios

El Navegador del cliente puede estar sujeto a la elevacion de privilegios,mediante la ejecución remota de código

Introducción de información maliciosa que logre la saturación o el bloqueo de la

aplicación y de los servicios que esta proporciona generando como consecuencia la caída

de la aplicación o el sistema informático.

Posible bloqueo o detención del proceso para el servidor Web

Posible bloqueo o detención del proceso para Navegador del cliente

El flujo de datos IPsec esta potencialemente interrumpido

Posible bloqueo o detención del proceso para SQL del servidor

Potencial consumo excesivo de recursos para servidro Web

Potencial consumo excesivo de recursos para server SQL o Base de datos SQL

Almacén de datos inaccesible

El flujo de datos HTTPS esta potencialemente interrumpido

Cuando la aplicación revela información sensible de forma no controlada debido a un

error en la programación o un fallo en la configuración del servicio o aplicación.

Control de acceso debil para un recurdo