a Elisa Boni 5 éve

961

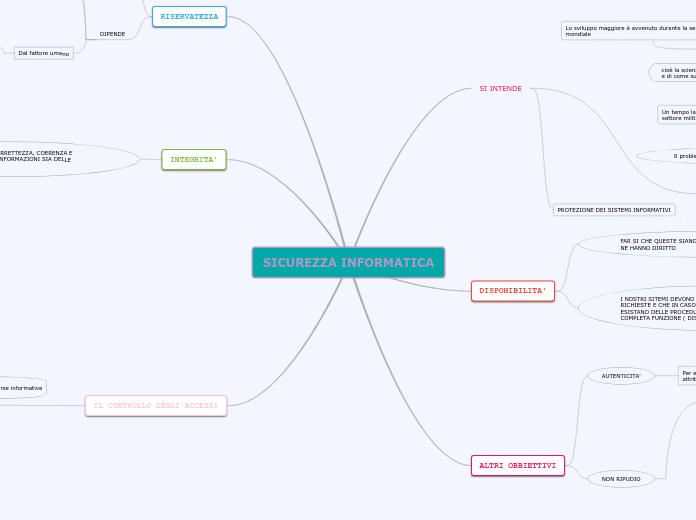

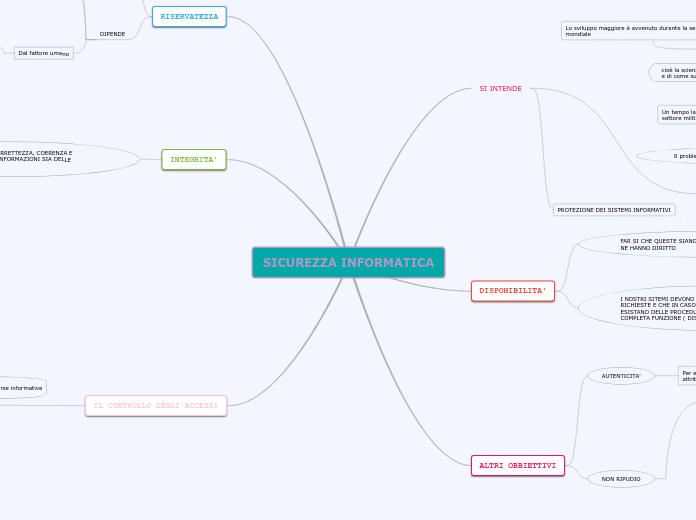

SICUREZZA INFORMATICA

a Elisa Boni 5 éve

961

Még több ilyen

verificare l'identità di chi staaccedendo ad un dato sistema,attraverso un procedimento che può essere:

Dipendono da

la distribuzione delle risorse informative

il valore delle informazioni

la tipologia di utenza

Tali metodi si basano

qualcosa che sei

qualcosa che hai

qualcosa che sai

i più diffusi sono:

I dispositivi Biometrici

utilizzano le caratteristiche fisiche o comportamentali di una persona per verificarne l'identità

Le più utilizzate sono:

Digitazione della Tastiera

è un metodo che riconosce il comportamento dell'utente di fronte alla tastiera

Firma

Voce

analizza l'impornta vocale del soggetto

rientra tra i metodi di riconoscimento del comportamento

Riconoscimento del Volto

può essere utilizzato all'insaputa dell'utente

Scansioni della Retiina o dell'Iride

utilizzate in installazioni militari o governative

Geometria delle mani

è un metodo "solido"

richiede le mani pulite

Impronte digitali

sono molto diffusi e hanno un costo basso

I Token

E' un dispositivo elettronico portatile in grado di generare un codice di sicurezza in base ad un algoritmo che talvolta tiene conto del "momento" in cui viene utilizzato

L'utente possiede un suo proprio codice combinato con quello generato dal token fornisce una password che viene riconosciuta dal server

Questo metodo è uno dei è più difficili da violare

Il token ha però un certo costo, si può rompere ed essere smarrito

La password

Alcuni parametri da tenere conto sono:

Conservazione

se si intende salvare la pssword è preferibile farlo in un file crittato

Durata

è consigliabile cambiare la password con una certa frequenza

Contenuto

dovrebbero essere evitati i nomi di persone, luoghi date e nomi riconoscibili all'utente

Caratteri

la password dovrebbe contenere sia lettere minuscole che maiuscole

Lunghezza

più la password è lunga, più è difficile da decifrare

La sua richiesta è uno dei metodi più antichi

Nel 1967 fu introdotto l'hashing delle password: un metodo tuttora utilizzato

cioè

Il sistema conserva in un file i nomi degli utentie l'hash. delle relative password, durante l'autenticazione , l'hash viene ricalcolatoin base alla password digitata e viene confrontato con quello registrato

L'autorizzazione

è il diritto accordato dall'utente di accedere a un sistema e alle sue risorse, in base ad un dato profilo

Vengono eseguiti dei test sull'identità dell'utente

L'utente presenta alcune credenziali

Una volta che l'utente è stato autenticato, gli viene concesso l'accesso alle sole risorse per cui è autorizzato

Uno dei principali obbiettivi delle aziende è quello di garantire che solo persone autorizzate possano accedere a informazioni "sensibili"

Si riferisce a fattori come la coerenza, la completezza e la correttezza delle applicazioni

Si riferisce alla corretta elaborazione di dati, alla garanzia di un adeguato livello delle prestazioni

Riguarda il fatto che queste possano venire alterate, cancellate o modificate

La maggior parte dei problemi vengono compiuti da noi stessi

Esistono delle regole

Cifrare i nostri documenti più riservati

Rifiutare di fornire informazioni a persone di cui non siamo assolutamente certi

Tenere sotto controllo gli accessi al proprio sistema

Utilizzare password non banali

Mantenere segrete le proprie password

Può dipendere dal contesto, poichè spesso una informazione è data dalla somma di più dati messi in relazione tra loro

entrambe vengono applicate nella

FIRMA DIGITALE

In cui vengono utilizzate specifiche tecniche che garantiscono

la sua provenienza (crittografia)

l'integrità del documento (hashing)

preservare i sitemi di attacchi esterni, utilizzando sistemi di firewall, sistemi antivirus e sistemi antispyware

preservare la disponibilità delle risorse hardware e software anche a fronte di problemi di varia natura, utilizzando sistemi di backup

preservare la disponibilità delle condizioni ambientali utilizzando idonei sistemi di controllo

Un tempo la riservatezza delle informazioni riguardava il settore militare e la CRITTOGRAFIA

cioè la scienza che si occupa di come codificare un messaggio e di come successivamente decodificarlo

Oggi, la sicurezza è diventata una componente fondamentale da cui l'informazione stessa non può prescindere

non è più sufficiente limitarsi a garantirne la riservatezza, ma è necessario garantirne anche la disponibilità e l'integrità.

Lo sviluppo maggiore è avvenuto durante la seconda guerra mondiale