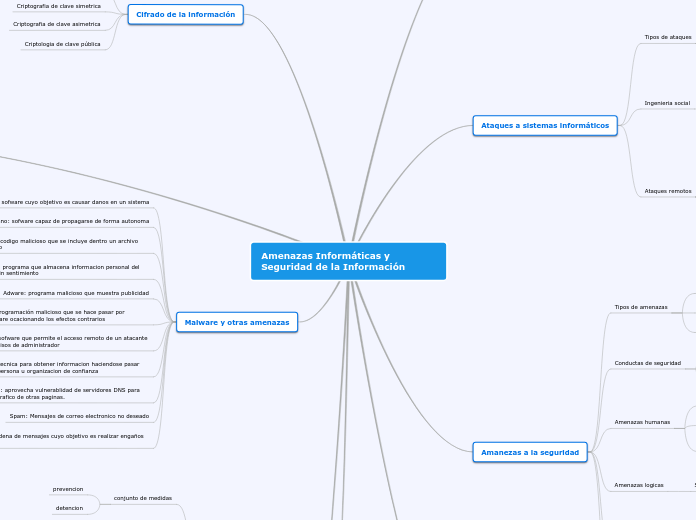

Amenazas Informáticas y Seguridad de la Información

Navegación Segura

Buenas practicas de navegación

Navegacion privada

Proteger la privacidad en la red con un proxy

Navegación anónima

Ataques a sistemas informáticos

Tipos de ataques

Interrupción: ataque contra la disponibilidad de un sistema

Intercepción: Ataque contra la confidencialidad de un sistema

Suplantación: Ataque contra la autenticidad por la cual un ataque inserta objetos falsificados en el sistema. sepuede suplantar: identidad, equipo, web, correoelectronico, e.t.c.

Modificación: Ataque que ademas de acceder a un sistema, lo altera.

Ingenieria social

Ingeniería Social es una técnica que explota comportamiento y conductas de los seres humanas.

Ataques remotos

Inyección de codigo

Escaneo de puertas

Denegación de servicio dos

Escuchas de red

Spofing (Man in the middles): Suplantacion de usuario o equipo.

Fuerza bruta (Usuario y contraseña)

Elevacion d privilegios

Amanezas a la seguridad

Tipos de amenazas

Humanas

Logicas

Fisicas

Conductas de seguridad

activas

Positivas

Amenazas humanas

Ataques de personas de forma accidental o intencionada

Ataques pasivos: buscan informacion sin alterarla

ataques activos: buscan dañar el objetivo o alterar la informacion

Amenazas logicas

Sofware que puede dañar un sistema

Sofware malicioso

Vulnerabilidad del sofware errores o fallos de diseño del propio sistema

Amenazas fisicas

Fallos en los dispositivos

Accidentes

catactrofes naturales

Conductas de seguridad

seguridad activa: control de accesorios y codificacion

Seguridad positiva: herramientas de limpieza, copias de seguridad, sistema de alimentacion y interruccion

El peligro de los ciberataques

uso exponencial y dependencia

millones de ciber ataques para controlar obtener informacion o simplemente dañar

cualquier dispocitivo es puede se atacado

coches automaticos

camaras de vigilancia

smart tv

Cifrado de la información

Esquema de cifrado

Criptografia de clave simetrica

Criptografia de clave asimetrica

Criptologia de clave pública

GTE 2 PINZON PRIETO JUAN SEBASTIAN MAPA MENTAL

Malware y otras amenazas

Virus: sofware cuyo objetivo es causar danos en un sistema

Gusano: sofware capaz de propagarse de forma autonoma

Troyano: codigo malicioso que se incluye dentro un archivo inofensivo

Spyware: programa que almacena informacion personal del usuario sin sentimiento

Adware: programa malicioso que muestra publicidad

Rogue: programación malicioso que se hace pasar por antimalware ocacionando los efectos contrarios

Roothit: sofware que permite el acceso remoto de un atacante con permisos de administrador

Phising: tecnica para obtener informacion haciendose pasar por una persona u organizacion de confianza

Pharming: aprovecha vulnerablidad de servidores DNS para redirigir trafico de otras paginas.

Spam: Mensajes de correo electronico no deseado

Hoax: cadena de mensajes cuyo objetivo es realizar engaños masivos

La seguridad de la informacion

conjunto de medidas

prevencion

detencion

orientadas a proteger

la confidencialidad

la integridad

principios de la seguridad informatica

confidencialidad de la informacion

integridad de la informacion: contenido inalterado

proteccion de datos

politicas de seguridad

antivirus

sintomas de una infeccion

medidas en caso de infeccion