ESCANERES DE VULNERABILIDADES

Objetivo

Identificar los puertos sensitivos de vulnerabilidades dentro del entorno de la seguridad informática

Objetivos Específicos

Aplicar software especializados para el escaneo de puertos de redes y analizadores de vulnerabilidades

Escáneres de vulnerabilidades

Es un análisis, identificación y reporte muy sistemático de las vulnerabilidades en cuestión de seguridad que se tienen en una infraestructura de cómputo.

¿En que ayuda a una empresa?

Permite remediar las vulnerabilidades dentro del ambiente TI antes de que un hacker o agresor cibernético logre detectarlas, es cierto, nadie puede proteger una empresa al 100% pues cada segundo nacen nuevos virus y es imposible seguirles el paso.

¿Importa el tamaño de la empresa?

La información puede tener un valor diferente entre las personas, no importa si eres una PyME o una empresa de talla mundial, siempre habrá alguien que valore tu información de una forma u otra.

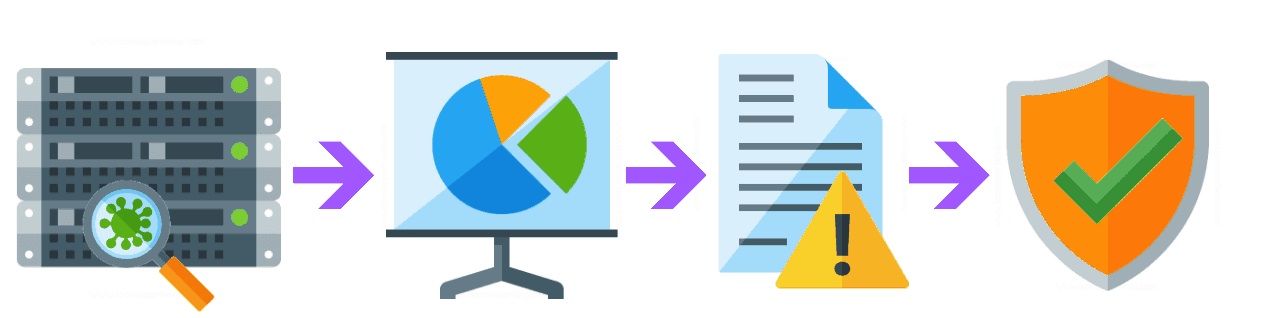

¿Cuáles son los entregables en un Escaneo de Vulnerabilidades?

Subtopic

• Contrato de confidencialidad

• Detección y evaluación de las vulnerabilidades a través del uso de hardware y software

• Pide referencias del personal que te atenderá

• Investiga en internet la reputación que tiene la empresa

• Exige el contrato de confidencialidad que te blindará en caso de que la información se filtre

• Pide costos y alcances previo a firmar un contrato

¿Cada cuándo se debe hacer?

de esta forma se da un seguimiento equilibrado y estructurado a la estrategia de Seguridad Informática.

Detalles importantes para contratar un escaneo de vulnerabilidades con una empresa:

Subtopic

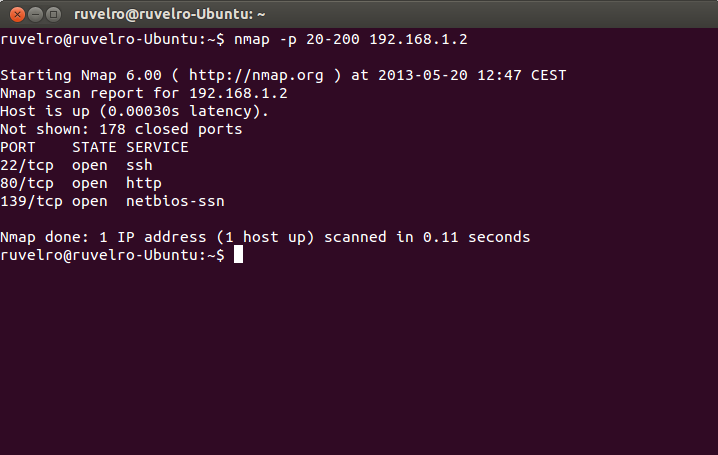

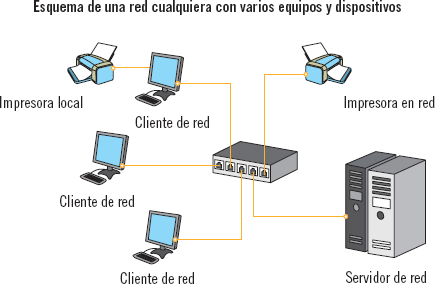

Escaneo de puertos

Los administradores a menudo lo utilizan para verificar las políticas de seguridad de sus redes y los atacantes para identificar los servicios de red que se ejecutan en un host y explotar las vulnerabilidades.

Funcionamiento del escaneo de puertos

- Abierto o aceptado: el anfitrión envió una respuesta que indica que un servicio está escuchando en el puerto.

- Cerrado, Denegado o No Escuchado: el anfitrión envió una respuesta que indica que las conexiones serán denegadas al puerto.

- Problemas de seguridad y estabilidad asociados con el programa responsable de la prestación del servicio: puertos abiertos.

- Problemas de seguridad y estabilidad asociados con el sistema operativo que se ejecuta en el host: puertos abiertos o cerrados.

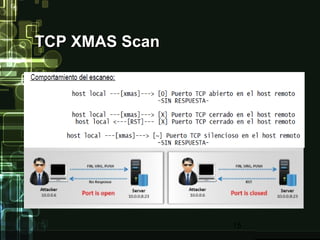

Tipos de escaneo de puertos

Subtopc

- Escaneo TCP (connect scan)

Subtopic

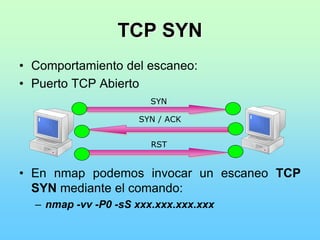

- Escaneo SYN:

. El escaneo SYN tiene la ventaja de que los servicios individuales nunca reciben una conexión. Sin embargo, el RST durante el protocolo de enlace puede causar problemas para algunas pilas de red, en particular dispositivos simples como impresoras.

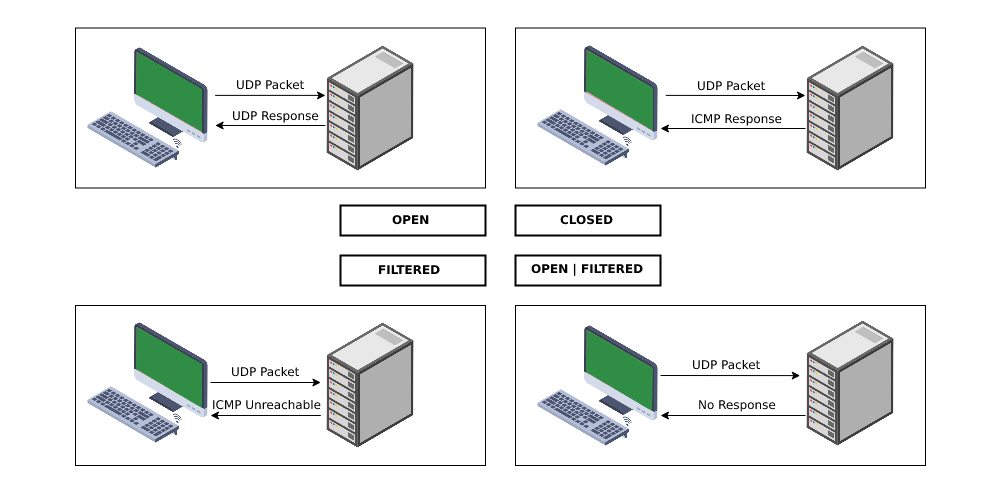

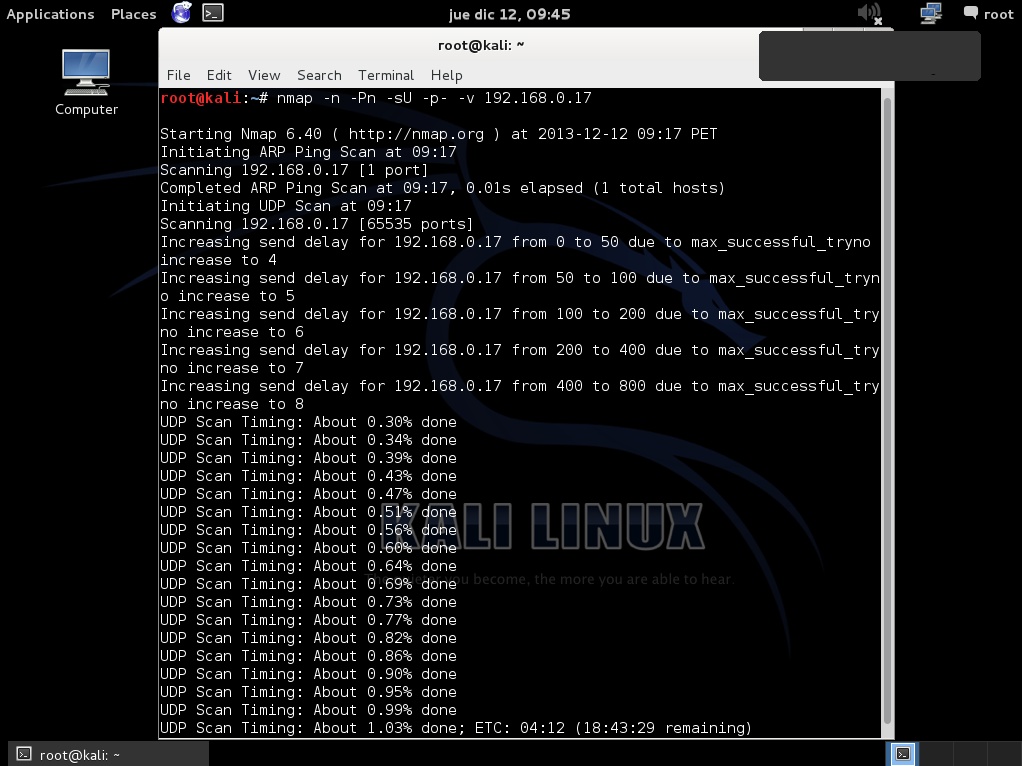

- Escaneo UDP:

El escaneo UDP también es posible, aunque existen desafíos técnicos. UDP es un protocolo sin conexión por lo que no hay un paquete TCP SYN equivalente. Sin embargo, si se envía un paquete UDP a un puerto que no está abierto, el sistema responderá con un mensaje de puerto ICMP inalcanzable.

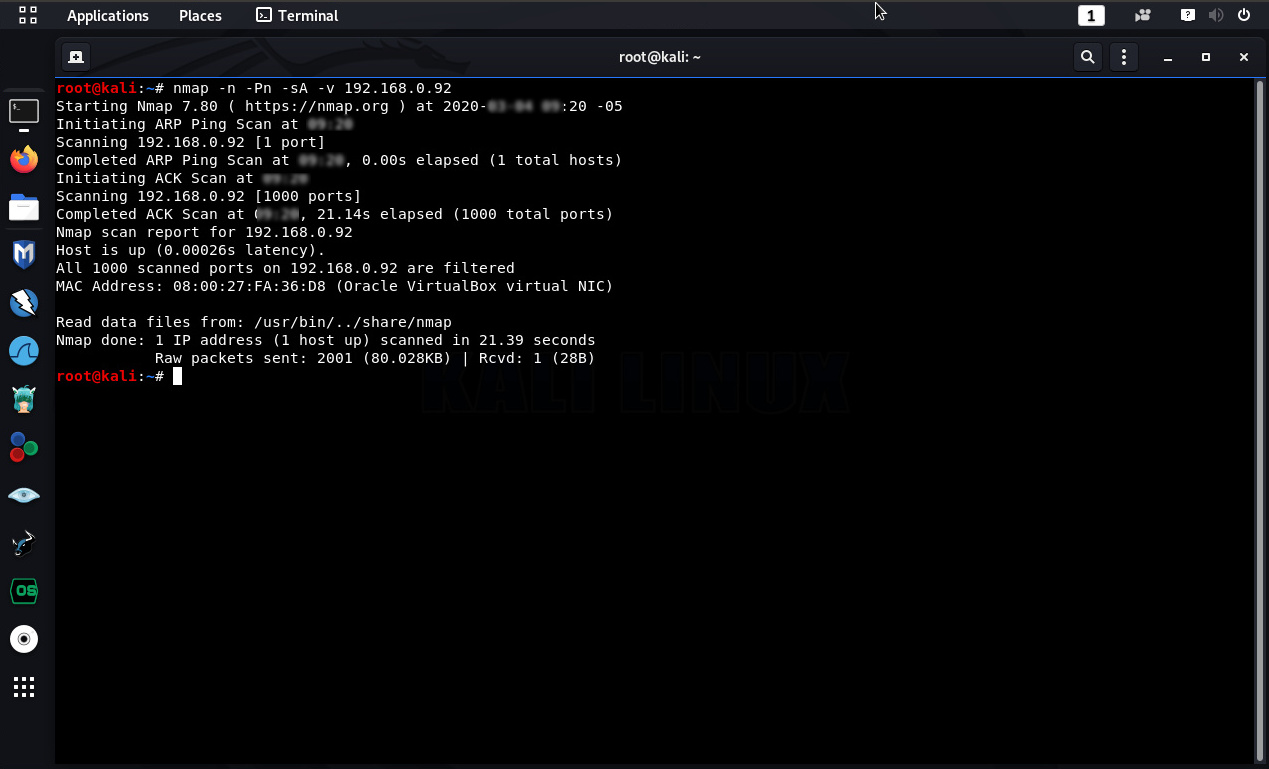

- Escaneo ACK:

. Los puertos cerrados responden a un paquete FIN con el paquete RST apropiado, mientras que los puertos abiertos ignoran el paquete disponible. Este es un comportamiento típico debido a la naturaleza de TCP, y de alguna manera es una caída ineludible.

- Otros:

Existen muchos otros tipos de escaneo de puertos menos empleados como escaneo de proxy, escaneo ICMP, etc.

ANALIZADOR DE VULNERABILIDADES

Hoy en día todas las organizaciones y personas utilizan dispositivos inteligentes, computadoras, redes inalámbricas, etc. Y están expuestas a diferentes amenazas cibernéticas derivadas de la utilización de páginas web, apps, documentos, correos electrónicos, servicios de chat, redes sociales, etc.

La mayoría de estas amenazas están siendo creadas para extraer información personal o corporativa y con esto realizar ataques dañinos que vulneran nuestra capacidad para realizar transacciones, acceso a documentos, sistemas internos, etc.

Mientras que por un lado hoy tenemos a la disposición cientos de servicios de interconexión entre personas y organizaciones, por el otro estamos teniendo mucha mayor exposición de nuestra información personal y corporativa hacia personas no autorizadas que utilizan diferentes métodos para atacar y estos están siendo cada vez más complejos, más difíciles de prevenir y sobre todo más dañinos. Esto ha llevado a las organizaciones a poner mucho más énfasis en la ciberseguridad y los aspectos preventivos y correctivos ante un ataque.

Dentro de una correcta planeación de protección preventiva y correctiva se debe de considerar el análisis de vulnerabilidades como una actividad clave para asegurar que estamos al día ante la creciente ola de amenazas que día a día va creciendo de manera exponencial.

¿Qué es un análisis de vulnerabilidades informáticas?

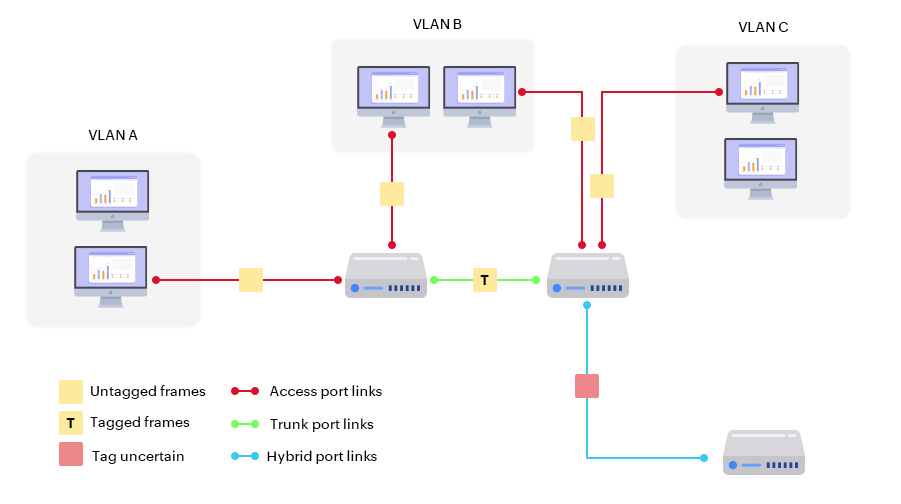

• Diseño de la seguridad perimetral

• Debilidad en el diseño de protocolos utilizados en las redes.

• Políticas de seguridad deficientes e inexistentes.

• Implementación

• Errores de programación.

• Existencia de “puertas traseras” en los sistemas informáticos.

• Descuido de los fabricantes.

• Uso

• Configuración inadecuada de los sistemas informáticos.

• Desconocimiento y falta de sensibilización de los usuarios y de los responsables de informática.

• Disponibilidad de herramientas que facilitan los ataques.

• Limitación gubernamental de tecnologías de seguridad.

• Vulnerabilidad del día cero

¿Qué hacer después de implementar las recomendaciones de un análisis de vulnerabilidades?

Es importante que los esfuerzos realizados posteriormente a la implementación de un análisis de vulnerabilidades, se realicen procesos de auditoría por lo menos dos veces al año para asegurar que todas las recomendaciones estén en funcionamiento y los procedimientos y políticas se encuentren acordes a la situación actual de la organización.