Mecanismo de protección

1. Conceptos básicos de criptografía

2. Sistemas de autenticación

Criptograía de clave simétrica

Algoritmos de cifrado en flujo

Uso de los algoritmos de clave simétrica

Algoritmos de cifrado en bloque

Funciones hash seguras

El funcionamiento de una cifrado en flujo consiste en la combinación de un texto en claro M con un texto de cifrado S que se obtiene a partir de la clave simétrica k.

En una cifra de bloque, el algoritmo de cifrado o descifrado se aplica separadamente a bloques de entrada de longitud fija b, y para cada uno de ellos el resultado es un bloque de la misma longitud.

Cuando se utiliza el cifrado simétrico para proteger las comunicaciones, se puede escoger el algoritmo que sea más apropiado a las necesidades de cada aplicación: normalmente, a más seguridad menos velocidad de cifrado, y viceversa

existen algoritmos basados en técnicas criptográficas que se usan para garantizar la autenticidad de los mensajes. Un tipo de algoritmos de estas características son las llamadas funciones hash seguras, también conocidas como funciones de resumen de mensaje (message digest, en inglés).

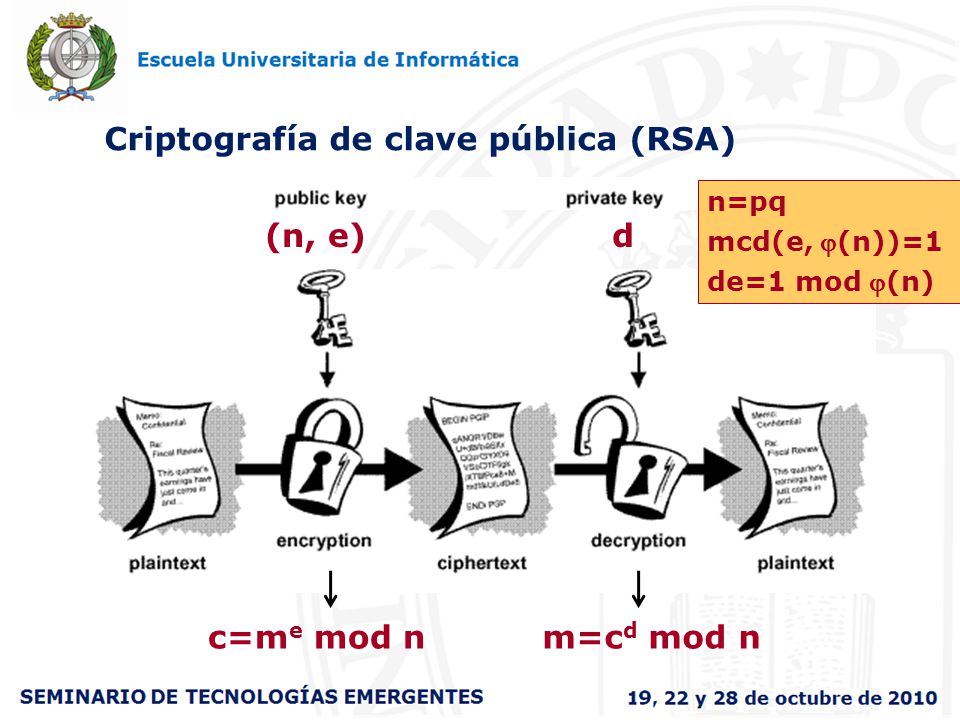

Criptografía de clave pública

Algoritmos de clave pública

Uso de la criptografía de clave pública

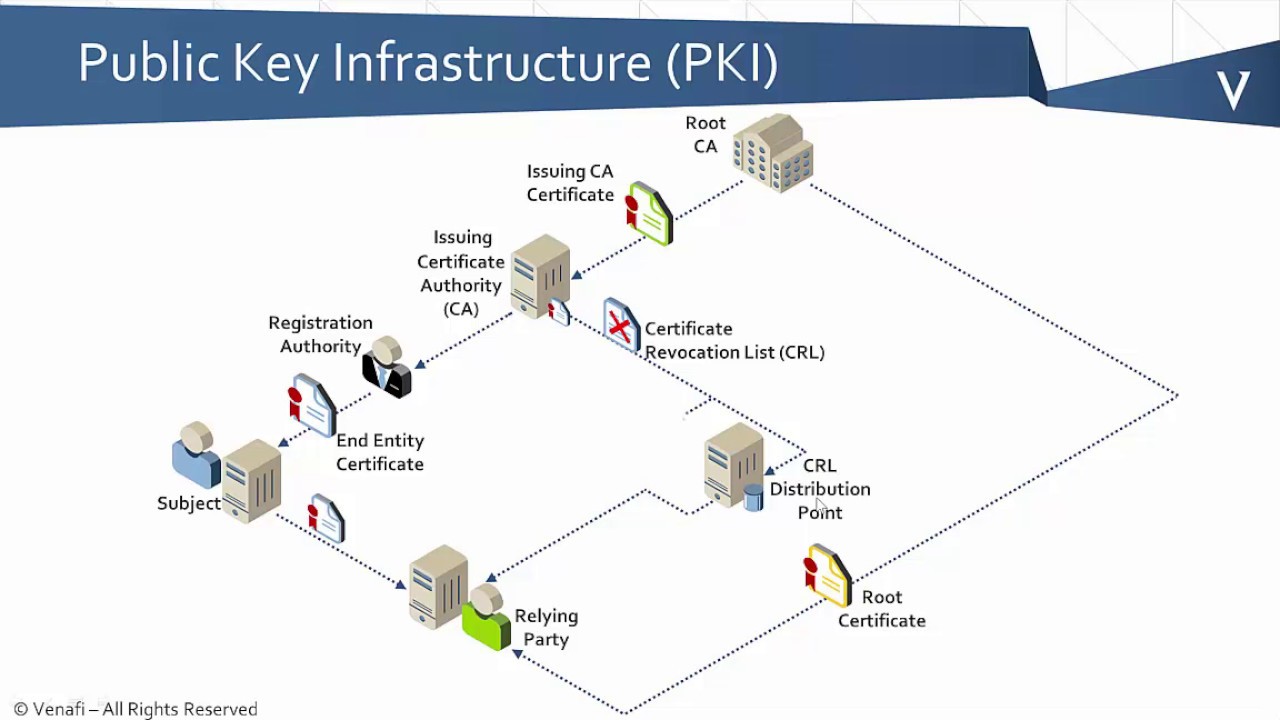

Infraestructura de clave pública (PKI)

Certificados de clave pública

Cadenas de certificados y jerarquías de certificación

Listas de revocación de certificados (CRL)

Autenticación de mensaje

Los códigos de autenticación de mensaje o MAC, basados en claves simétricas.

Las firmas digitales, que se basan en la criptografía de clave pública.

Autenticación de entidad

Las basadas en contraseñas (o passwords, en inglés), también llamadas

técnicas de autenticación débil.

Las basadas en protocolos de reto-respuesta también llamadas técnicas de autenticación fuerte.

Técnicas para dificultar los ataques de diccionario:

Ocultar la lista

de contraseñas

codificadas.

Reglas para evitar

contraseñas fáciles.

Añadir complejidad a

la codificación de las

contraseñas.

Añadir bits de sal

a la codificación

de las contraseñas

Uso de

passphrases

Protocolos de reto-respuesta

3. Protección del nivel de red: IPsec

La arquitectura IPsec

IPsec se basa en el uso de una serie de protocolos seguros, de los cuales hay dos que proporcionan la mayor parte de los servicios:

El protocolo AH ofrece el servicio de autenticación de origen de los datagramas IP (incluyendo la cabecera y los datos de los datagramas).

El protocolo ESP puede ofrecer el servicio de confidencialidad, el de autenticación de origen de los datos de los datagramas IP (sin incluir la cabecera), o los dos a la vez.

4. Protección del nivel de transporte: SSL/TLS/WTLS

Características del protocolo SSL/TLS

El transporte seguro SSL/TLS

Ataques contra el protocolo SSL/TLS

Aplicaciones que utilizan SSL/TLS

Este grupo de protocolos comprende:

El protocolo de transporte Secure Sockets Layer (SSL), desarrollado por Netscape Communications a principios de los años 90. La primera versión de este protocolo ampliamente difundida y implementada fue la 2.0.

La especificación Transport Layer Security (TLS), elaborada por la IETF . La versión 1.0 del protocolo TLS es- tá publicada en el documento RFC 2246.

El protocolo Wireless Transport Layer Security, perteneciente a la familia de protocolos WAP para el acceso a la red des de dispositivos móviles.

5. Redes privadas virtuales (VPN)

Definición y tipos de VPN

Una red privada virtual (VPN) es una configuración que combina el uso de dos tipos de tecnologías:

Las tecnologías de seguridad que permiten la definición de una red privada, es decir, un medio de comunicación confidencial que no puede ser interceptado por usuarios ajenos a la red.

Las tecnologías de encapsulamiento de protocolos que permiten que en lugar de una conexión física dedicada para la red privada, se pue- da utilizar una infraestructura de red pública, como Internet, para

definir por encima de ella una red virtual.