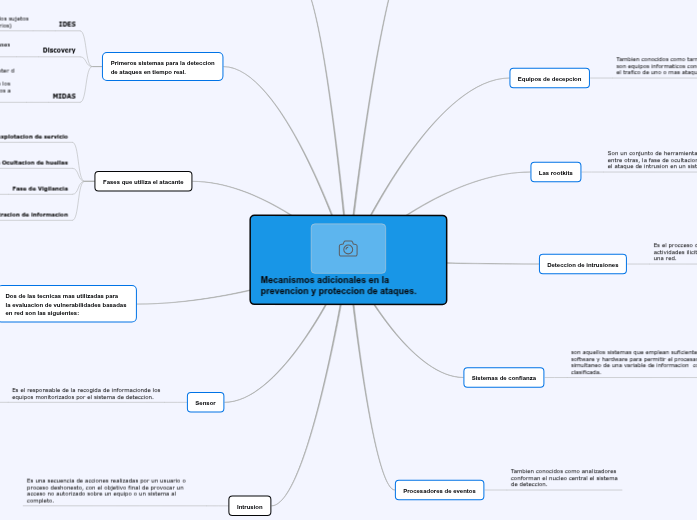

Mecanismos adicionales en la prevencion y proteccion de ataques.

Snort

Es una de las herramientas de deteccion mas utilizadas

por la mayoria de los sistemas de deteccion actuales.

Primeros sistemas para la deteccion

de ataques en tiempo real.

IDES

Utilizaba perfiles para describir los sujetos

del sistema(pincipalmente usuarios)

Discovery

Capaz de detectar e impedir problemas de seguridad en bases de datos.

MIDAS

Este sistema fue diseñado para monitorizar el Dockmaster d ela NCSC, en el que se ejecutaba uno de los sistemas operativos mas seguros de la epoca, MIDAS fue uno de los primeros sistema de deteccion de intrusiones conectados a internet.

Fases que utiliza el atacante

Fase de explotacion de servicio

Este paso describe la actividad que permitira al

atacante hacerse con privilegios de administrador.

Fase Ocultacion de huellas

Durante esta face se realizara toda

aquella actividad ejecutada por el atacante.

Fase de Vigilancia

El atacante intentara aprender todo lo que pueda

sobre la red que quiere atacar.

Fase de extracion de informacion

El atacante con privilegios de administrador tendra acceso a los datos de los clientes mediante la base de datos de clientes.

Dos de las tecnicas mas utilizadas para

la evaluacion de vulnerabilidades basadas

en red son las siguientes:

Prueba por explotacion

Esta tecnica consiste en lanzar ataques reales contra el objetivo.

Metodos de inferencia

El sistema no explota vulnerabilidades, que busca indicios que indiquen posibilidades de ataque, tratando de detectar posibles diferencias de seguridad en el objetivo.

Sensor

Es el responsable de la recogida de informacionde los

equipos monitorizados por el sistema de deteccion.

Eleccion de sensores

Sensores basados en equipos y en aplicacion

Sensores basados en red

Objetivos a cumplir en los sistemas de deteccion de intrusos.

Precision

Un sistema de deteccion de intrusos no debe que

confundir acciones degitimas con acciones deshonestas

a la horade realizarsu deteccion.

Eficiencia

El detector de intrusos debe minimizar la tasa de actividad

maliciosa no detectada(conocida como falsos negativos).

Rendimiento

El rendimiento ofrecido por un sistema de deteccion

de intrusos debe ser suficiente como para poder llegar

a realizar una deteccion en tiempo real.

Escalabilidad

A medida que la red vaya creciendo tanto en medida como en velocidad tambien aumentara el numero de eventos que debera tratar el sistema.

Tolerancia en fallos

El sistema deteccion de intrusiones debe ser capaz de continuar ofreciendo su servicio aunque sean atacados

distintos elementos del sistema.

Equipos de decepcion

Tambien conocidos como tarros de miel o honeypots

son equipos informaticos conectados en que tratan de atraer el trafico de uno o mas ataques.

Las rootkits

Son un conjunto de herramientas para garantizar,

entre otras, la fase de ocultacion de huellas durante

el ataque de intrusion en un sistema.

Deteccion de intrusiones

Es el procceso de identificacion y respuesta ante las actividades ilicitas observadas contra uno o varios recursos de una red.

Sistemas de confianza

son aquellos sistemas que emplean suficientes recursos software y hardware para permitir el procesamiento simultaneo de una variable de informacion confidencial o clasificada.

Procesadores de eventos

Tambien conocidos como analizadores

conforman el nucleo central el sistema

de deteccion.

Intrusion

Es una secuencia de acciones realizadas por un usuario o proceso deshonesto, con el objetivo final de provocar un acceso no autorizado sobre un equipo o un sistema al completo.