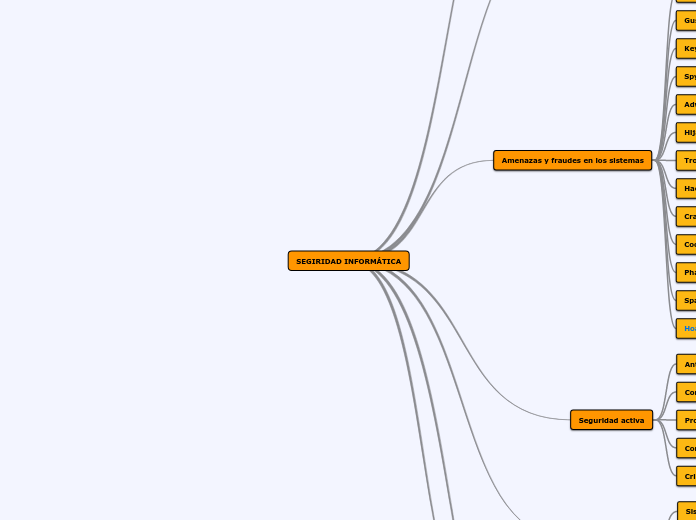

SEGIRIDAD INFORMÁTICA

Necesidad de seguridad

Big Data

Gestión de datos

Internet de las cosas

Conexión de objetos con internet

Tipos de seguridad

Activa y pasiva

Física y lógica

De la persona y los sistemas de información

Las leyes nos protegen

Amenazas y fraudes en los sistemas

Virus

Gusano

Keylogger

Spyware

Adware

Hijackers

Troyano

Hackers

Crackers

Cookies

Pharming

Spam

Hoaxes

Seguridad activa

Antivirus

Cortafuegos

Proxy

Contraseñas

Criptografía

Seguridad pasiva

Sistemas de alimentación interrumpida

Dispositivos NAS

Copias de seguridad

Amenazas y fraudes en las personas

Acceso involuntario

Suplantación de identidad

Perdida de intimidad

Ciberbullyng

Seguridad en internet

Redes sociales

Protocolos seguros

Distribución del software

Intercambio de archivos