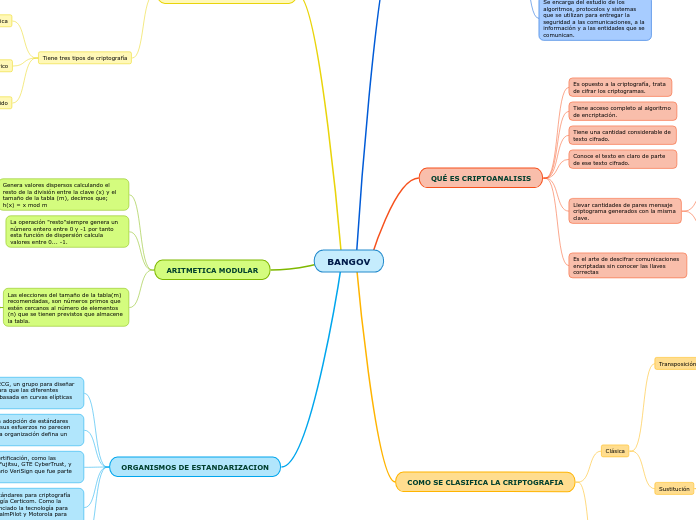

BANGOV

QUÉ ES CRIPTOGRAFIA

Representa la escritura oculta de información es un concepto novedoso, muy utilizado en los ambientes informáticos, relacionados específicamente con la seguridad de la información.

Permiten cifrar mensajes o hacerlos inteligibles sin recurrir a una acción especifica.

Un texto se puede transformar las letras que conforman el mensaje en una serie de números y letras.

Se maneja clave publica o privada

Publica: Se puede entregar a cualquier persona.

Privada: El propietario debe guardarla y de modo que nadie tenga acceso a ella.

Se encarga del estudio de los algoritmos, protocolos y sistemas que se utilizan para entregar la seguridad a las comunicaciones, a la información y a las entidades que se comunican.

QUÉ ES CRIPTOANALISIS

Es opuesto a la criptografía, trata de cifrar los criptogramas.

Tiene acceso completo al algoritmo de encriptación.

Tiene una cantidad considerable de texto cifrado.

Conoce el texto en claro de parte de ese texto cifrado.

Llevar cantidades de pares mensaje criptograma generados con la misma clave.

El mecanismo que se emplee para obtenerlos es indiferente, y puede ser resultado de escuchar un canal de comunicaciones.

Posibilidad de que el objeto de nuestro ataque responda con un criptograma cuando le enviemos un mensaje.

Es el arte de descifrar comunicaciones encriptadas sin conocer las llaves correctas

COMO SE CLASIFICA LA CRIPTOGRAFIA

Clásica

Transposición

Grupos

Series

Columnas

Filas

Sustitución

Monoalfabética

Monográmica

Alfabeto estándar

Alfabeto Mixto

Poligrámica

Digrámica

N-grámica

Polialfabética

No periódica

Periódica

Lineales

Progresivos

Alfabeto estándar

Alfbeto Mixto

Moderna

Simétrica

Bloques

Flujo

Asimétrica

HISTORIA DE CRIPTOGRAFIA

Se divide en tres etapas

Se caracteriza por usar medios de cifrado que operaban manualmente o con algún dispositivo mecánico, se le conoce también como criptografía clásica.

Corresponde a los dispositivos electromecánicos, inicios del siglo 20 es el dispositivo más representativo, por ser el más conocido, es la mÁquina ENIGMA

Comienza a la par de las eras de las computadoras, años 60 y 70, comienza con el algoritmo (Data Encryption Standard).

Tiene tres tipos de criptografía

Simétrica

Tiene un esquema de cifrado simétrico, clave compartida por emisor y receptor

Clave secreta compartida por emisor y receptor, entrada de texto claro cifrado, salida de texto claro.

Asimétrico

Sistemas de clave pública, usa dos claves diferentes, debe guardarse para que nadie tenga acceso a ella.

Hibrido

Es el sistema cifrado que usa los sistemas de clave simétrica como el de la clave asimétrica funciona mediante el cifrado de clave pública para compartir una clave para el cifrado simétrico.

ARITMETICA MODULAR

Genera valores dispersos calculando el resto de la división entre la clave (x) y el tamaño de la tabla (m), decimos que; h(x) = x mod m

La operación "resto"siempre genera un número entero entre 0 y -1 por tanto esta función de dispersión calcula valores entre 0... -1.

Las elecciones del tamaño de la tabla(m) recomendadas, son números primos que estén cercanos al número de elementos (n) que se tienen previstos que almacene la tabla.

Ejemplo; N 900 registros 245643 245981 257135

Una buena elección de m, en este supuesto, es 997 al ser número primo más próximo y tiene como (n/m) = 0.8

Aplicando la aritmética modular se tiene

h (245643) = 246643 mod 997 = 381 h (245981) = 245981 mod 997 = 719 h (257135) = 257135 mod 997 = 906

ORGANISMOS DE ESTANDARIZACION

La firma Certicom, ha creado el SECG, un grupo para diseñar un nuevo estándar criptográfico para que las diferentes especificaciones de la criptografía basada en curvas elípticas puedan interoperar.

IEEE y ANSI están considerando la adopción de estándares que incluyen curvas elípticas pero sus esfuerzos no parecen suficientes. Se espera que la nueva organización defina un estándar más preciso.

Existen firmas importantes con certificación, como las tecnologías Xcert, Ernst & Young, Fujitsu, GTE CyberTrust, y Thawte de Baltimore. Por el contrario VeriSign que fue parte de RSA.

Actualmente existen grupos de estándares para criptografía eficiente, han licenciado la tecnología Certicom. Como la unidad VeriFone de HP que ha licenciado la tecnología para ATMs domésticas, 3Com para su PalmPilot y Motorola para telefonía inalámbrica.

Certicom es la única firma que puede dirigir la creación de un estándar, puesto que en el promotor más comercial de criptografía basada en curvas elípticas.