Phishing マインドマップ - Public Gallery

世界中のMindomoユーザーによって作成されたphishingマインドマップの幅広い公開コレクションをご覧ください。ここでは、phishingに関連するすべての公開図を見つけることができます。これらの例を見ることで、インスピレーションを得ることができます。また、いくつかのダイアグラムはコピーして編集する権利を与えています。この柔軟性により、これらのマインドマップをテンプレートとして使用することができ、時間を節約し、仕事のための強力な出発点を得ることができます。一度公開すれば、あなた自身のダイアグラムでこのギャラリーに貢献することができ、他のユーザーのインスピレーションの源となり、ここで紹介されることができます。

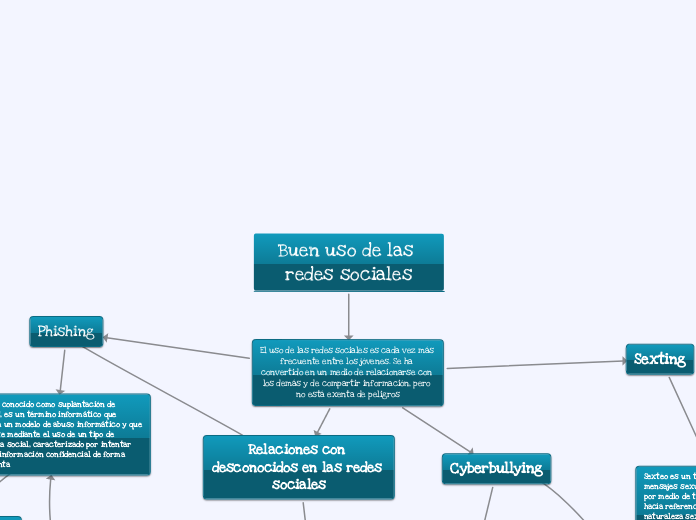

Buen uso de las redes sociales

Iker Olveraにより

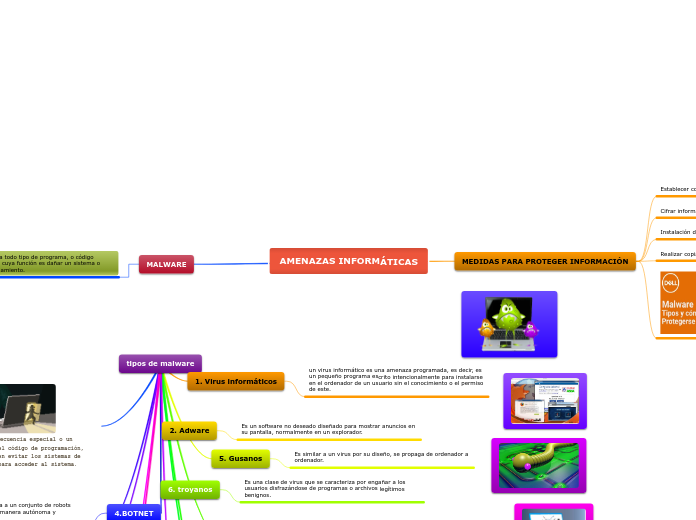

AMENAZAS INFORMÁTICAS

alejandra barranco floresにより

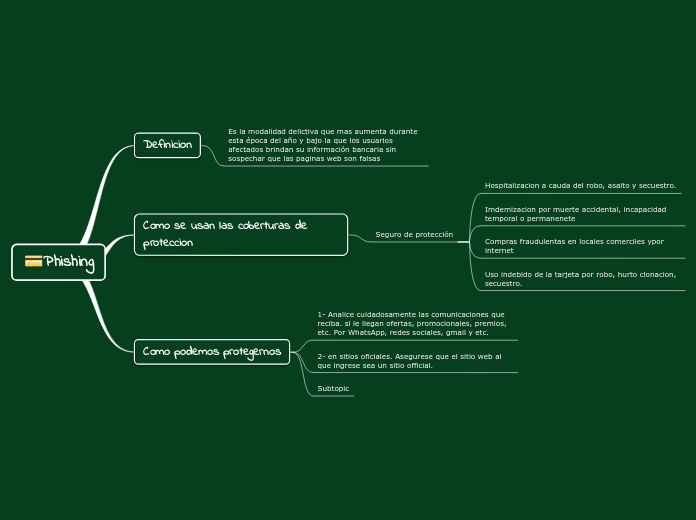

el phishing.

KATY YULIETH GONZALEZ MEZAにより

💳Phishing

Denzel Pinedoにより

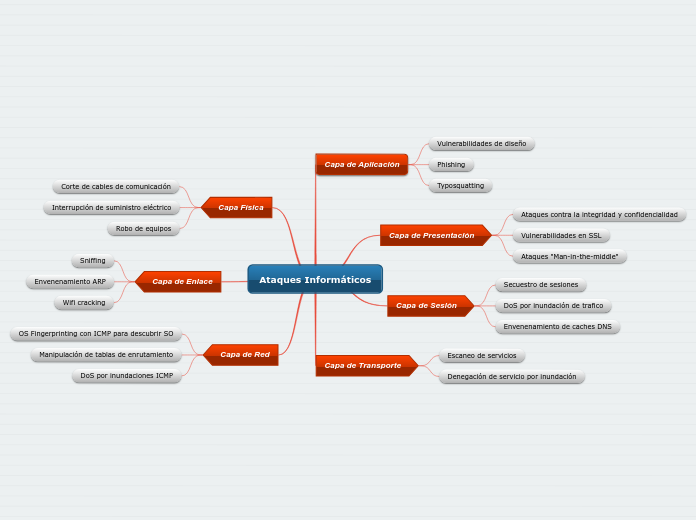

Ataques Informáticos

Felipe Hernandezにより

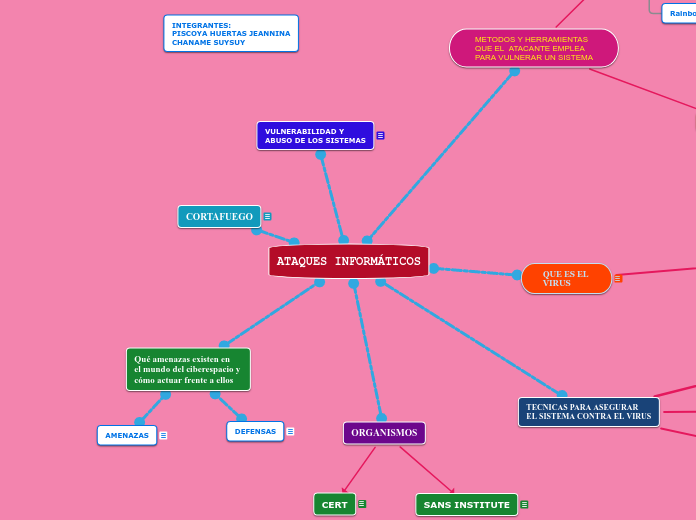

ATAQUES INFORMÁTICOS

Jeannina Nicohlにより

Terminología Informática

nacho domにより

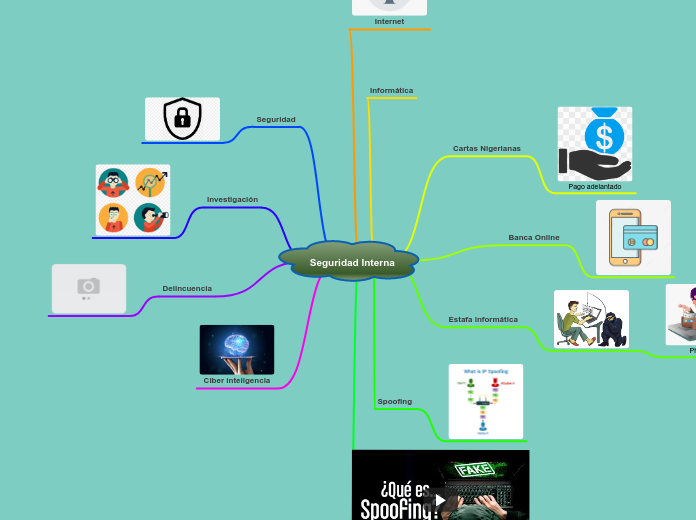

Seguridad Interna

Gerardo Liraにより

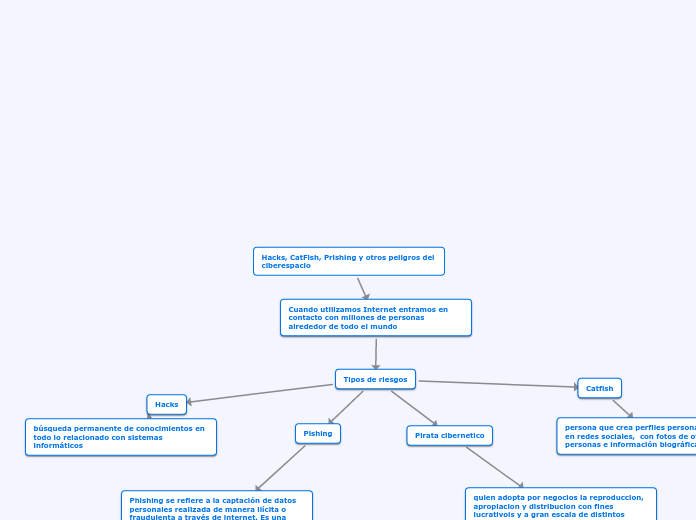

Hacks, CatFish, Prishing y otros peligros del ciberespacio

seguridad ciberneticaにより

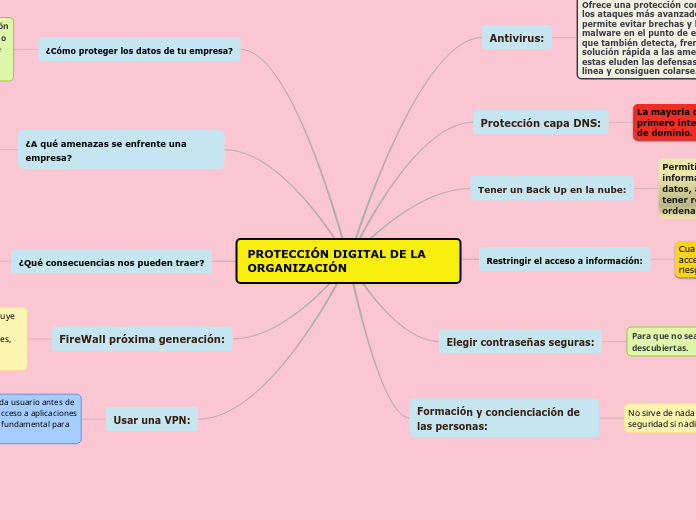

PROTECCIÓN DIGITAL DE LA ORGANIZACIÓN

Geoconda Bermeoにより

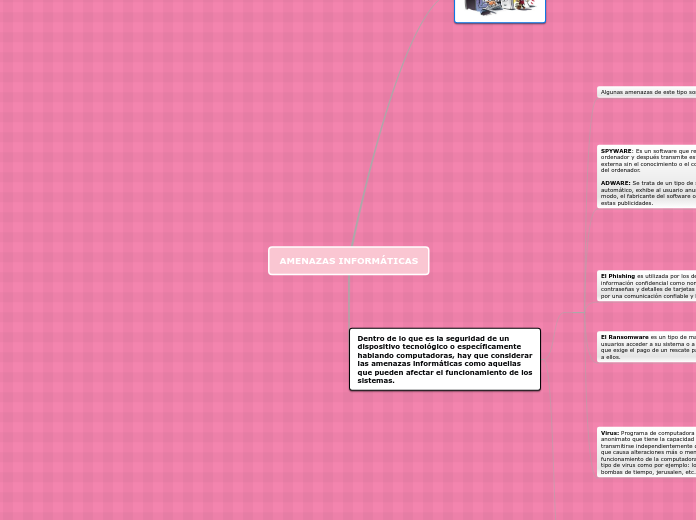

AMENAZAS INFORMÁTICAS

Jhohalys valencia micoltaにより

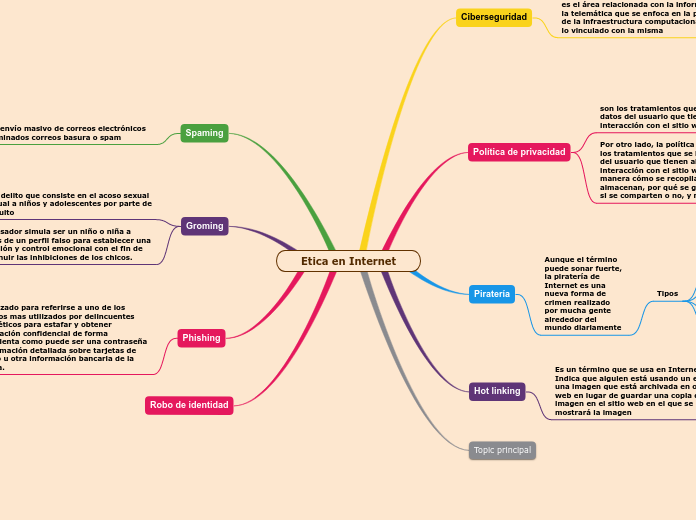

Etica en Internet

Michelli Mejiaにより

Peligros del Internet

Mariana Gonzalezにより

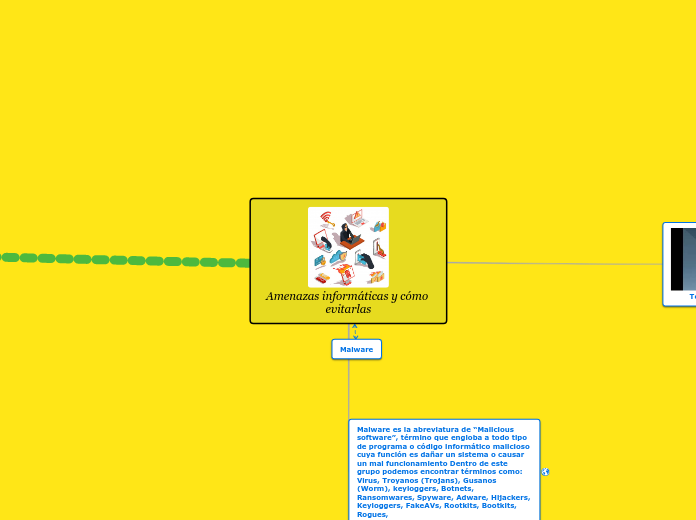

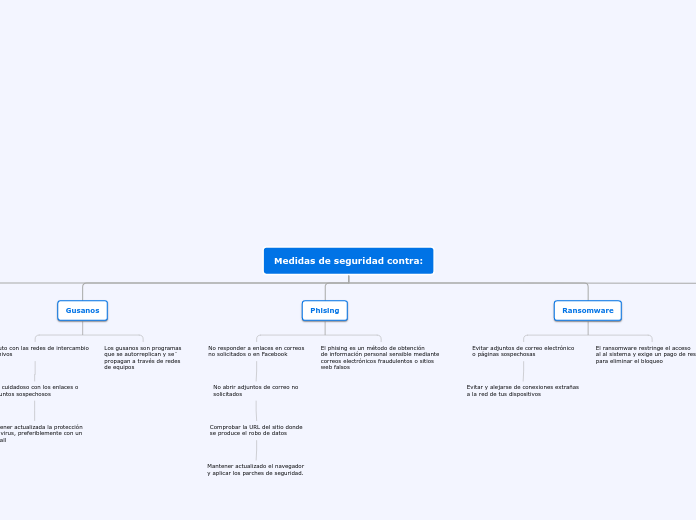

Amenazas informáticas y cómo evitarlas

Teresa Rodríguezにより

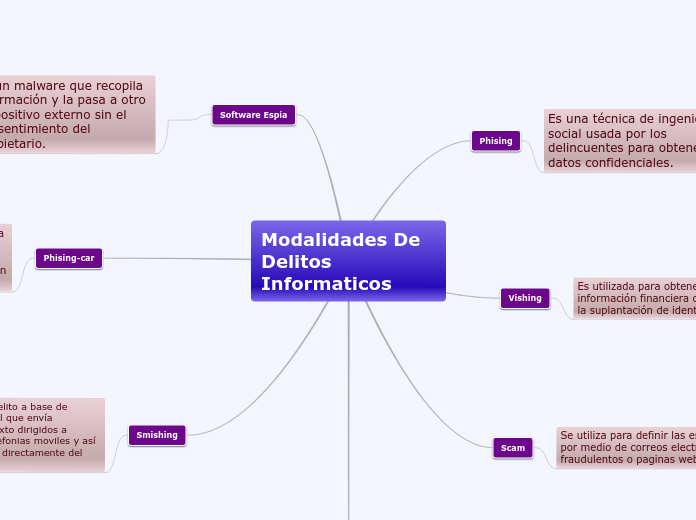

Modalidades De Delitos Informaticos

angie romañaにより

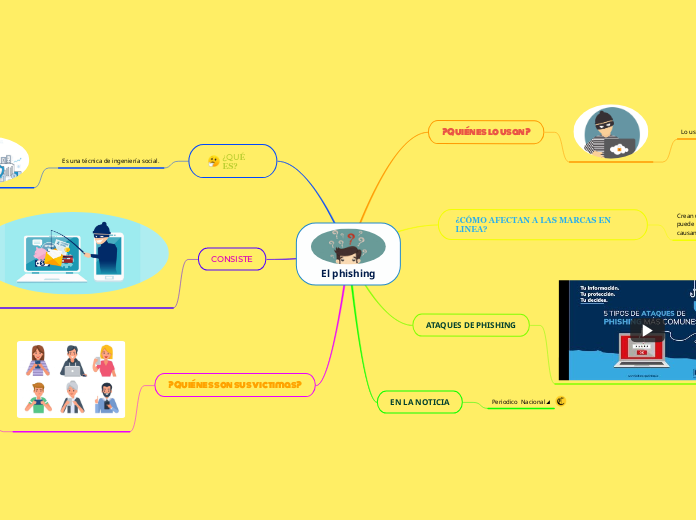

El phishing

Geanla Bravoにより

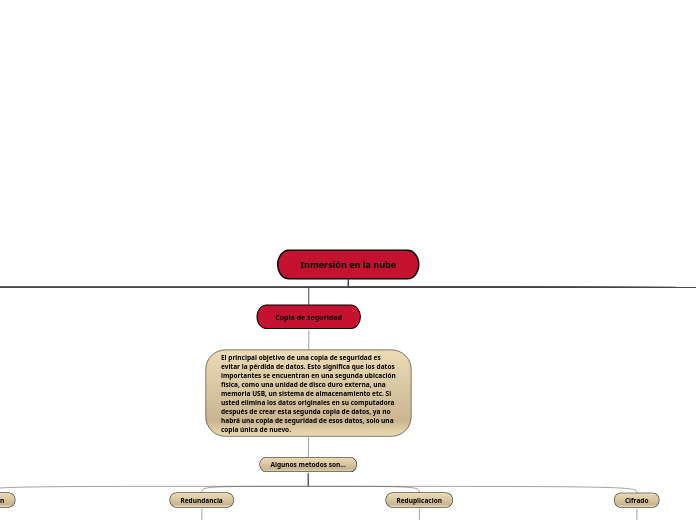

Inmersión en la nube

Angela Galindoにより

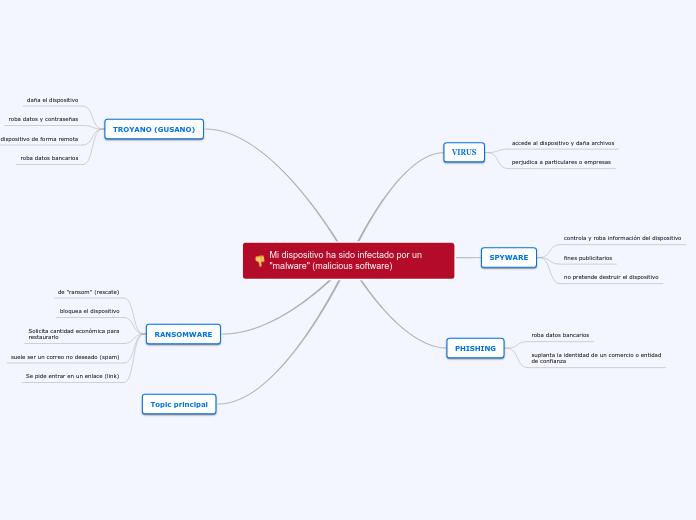

Mi dispositivo ha sido infectado por un "malware" (malicious software)

Julio Rico Franciaにより

Yago

Yago Artiñano Sainzにより

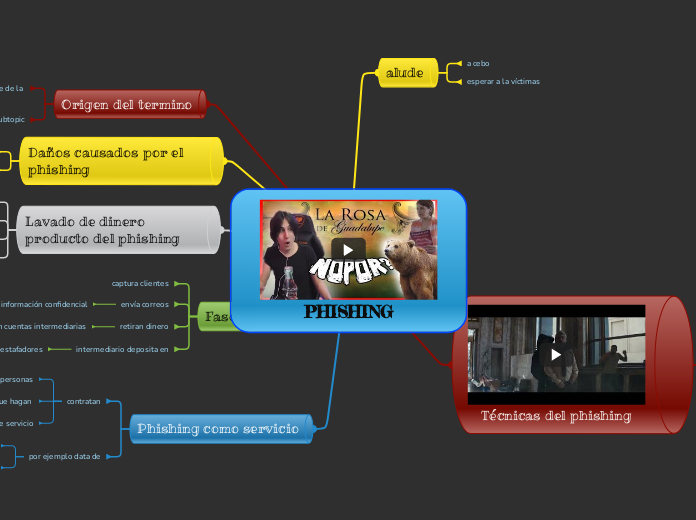

PHISHING

MANUEL ENRIQUE GUEVARA LOPEZにより

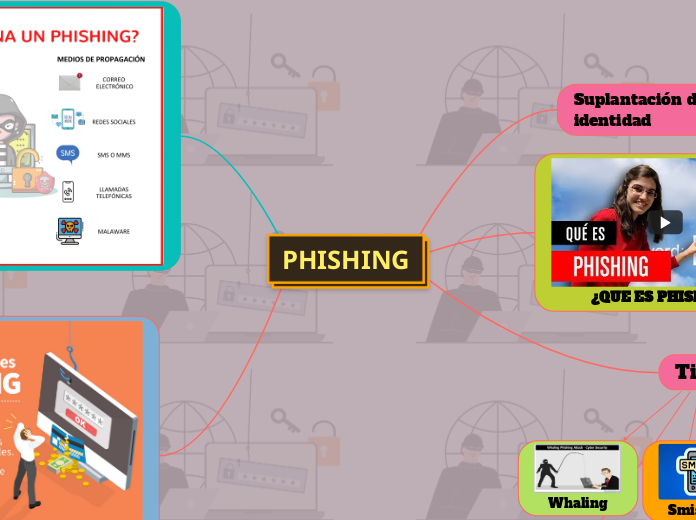

PHISHING

FRINE PEÑA OLMEDOにより

DELITOS EN LA RED PHISHING

Jenny Constanza Giraldo Bautistaにより

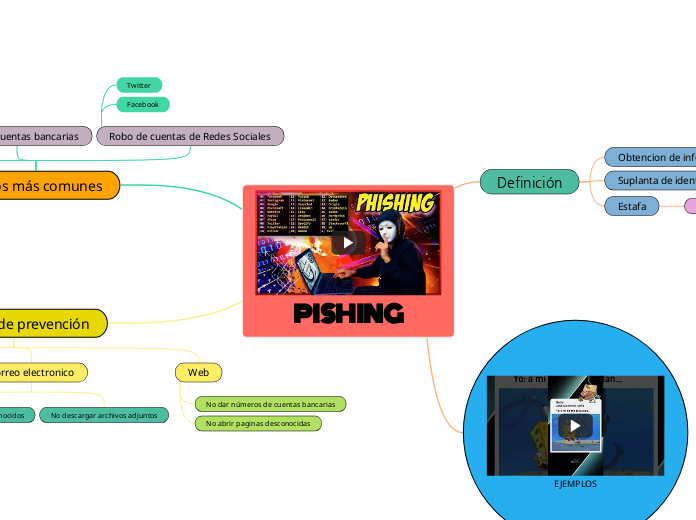

PISHING

JEDMI LUCERO LEZARME MACHUCAにより

Taller 2 google drive

Cristian Alejandro Cortesにより

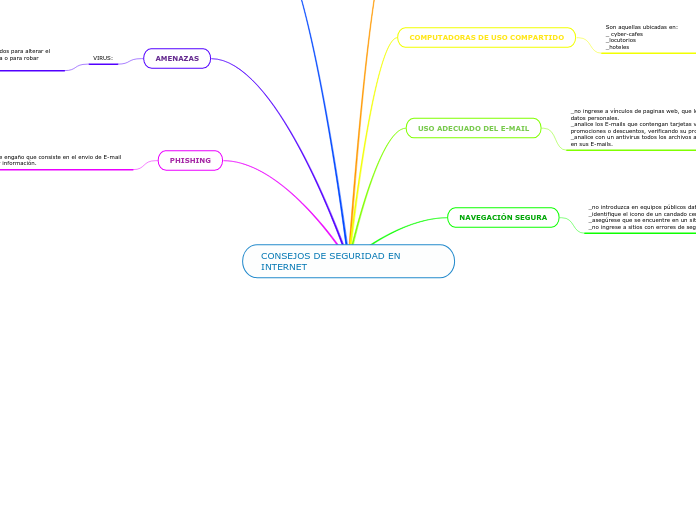

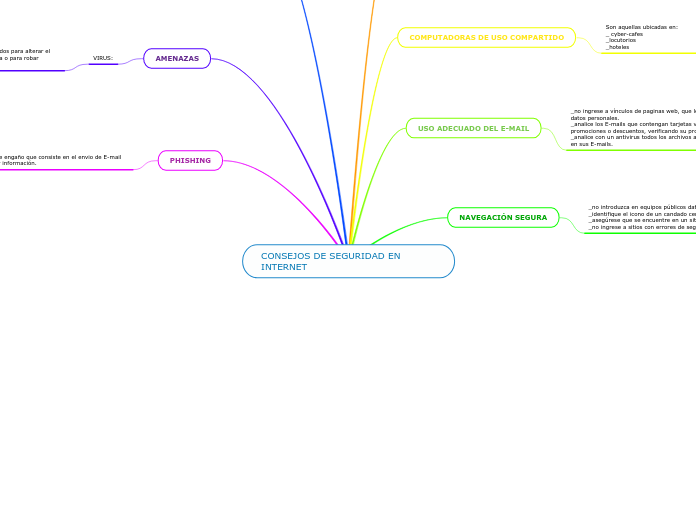

CONSEJOS DE SEGURIDAD EN INTERNET

Joseline Galindo Garciaにより

Inseguridad ciberneutica

Nicolle Revelesにより

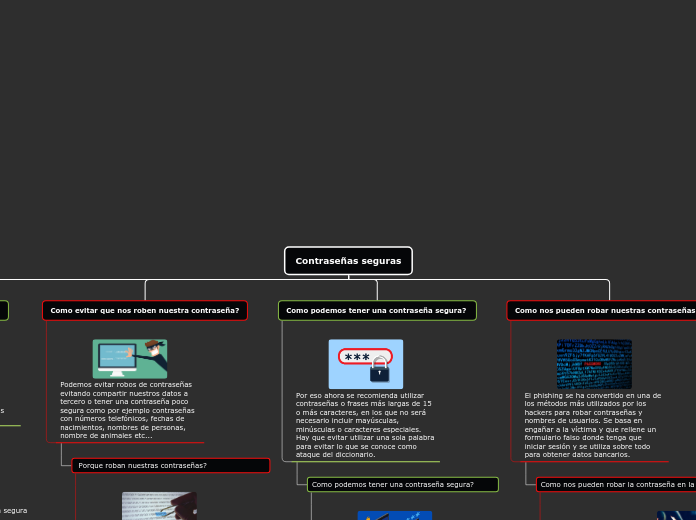

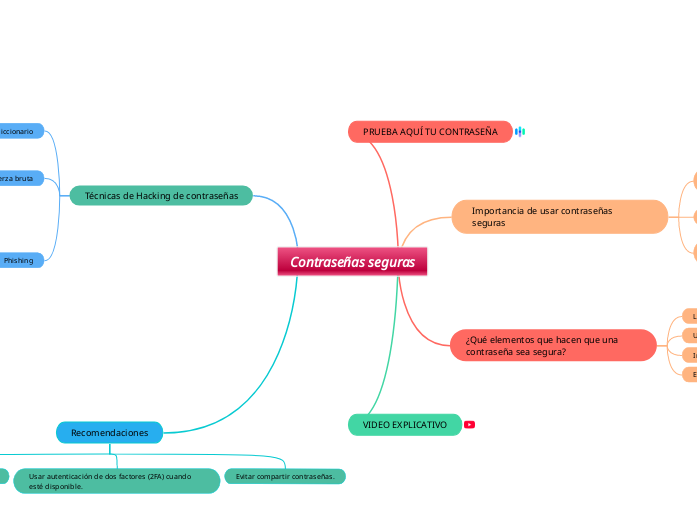

Contraseñas seguras

Samuel Morenoにより

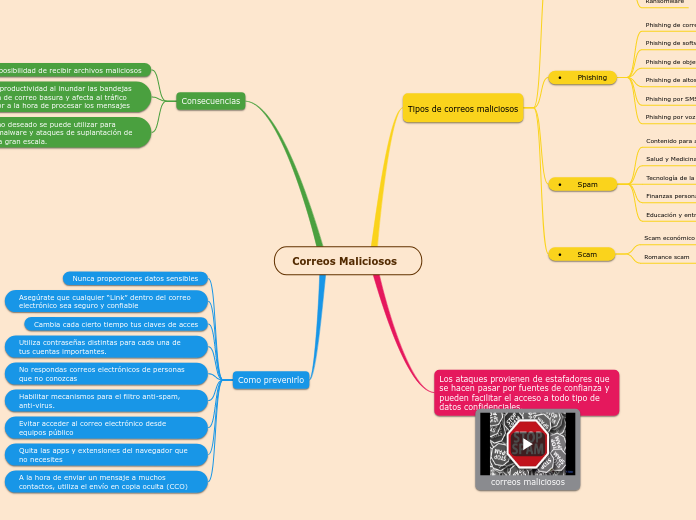

Correos Maliciosos

EDISON AHUANLLA TANTANIにより

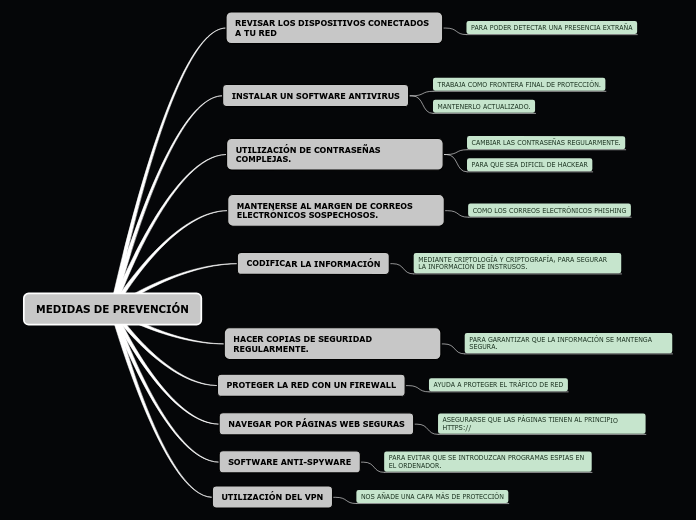

MEDIDAS DE PREVENCIÓN

Pablo Blancoにより

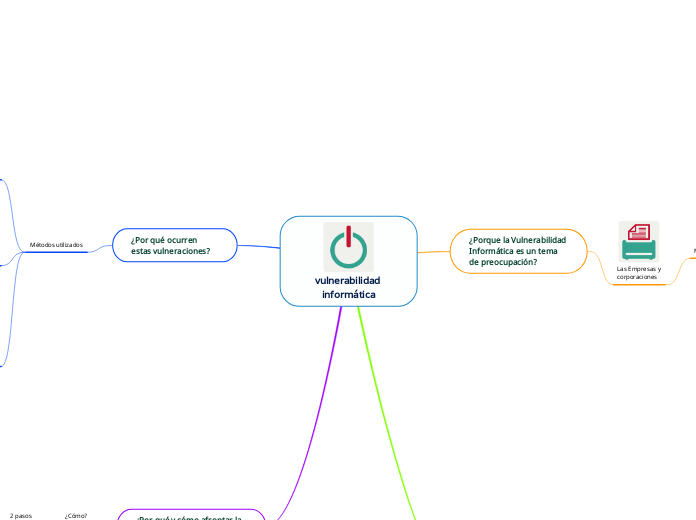

vulnerabilidad informatica

Bladimir Valle salinasにより

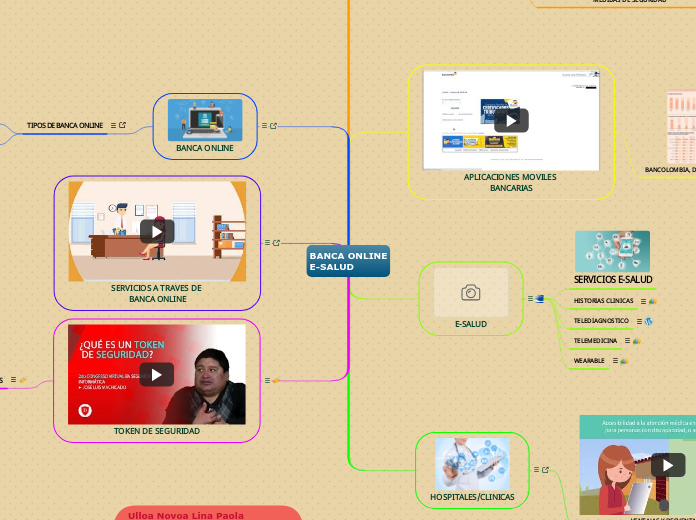

BANCA ONLINE E-SALUD

Lina Ulloaにより

CONSEJOS DE SEGURIDAD EN INTERNET

Joseline Galindo Garciaにより

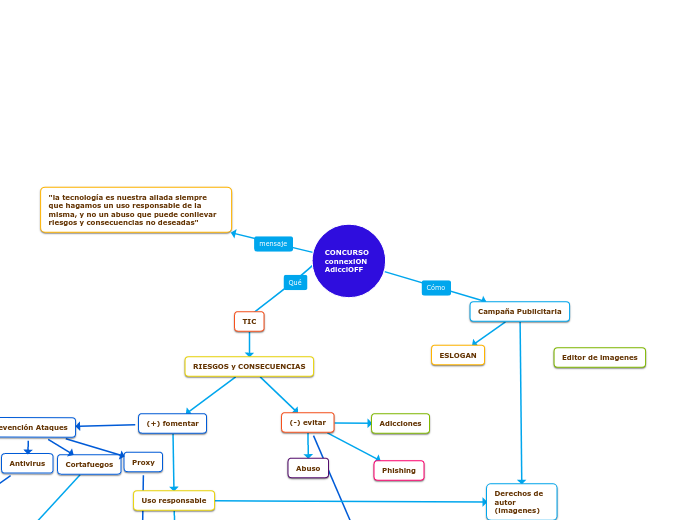

CONCURSOconnexiON AdicciOFF

Mario Caminero del Pozoにより

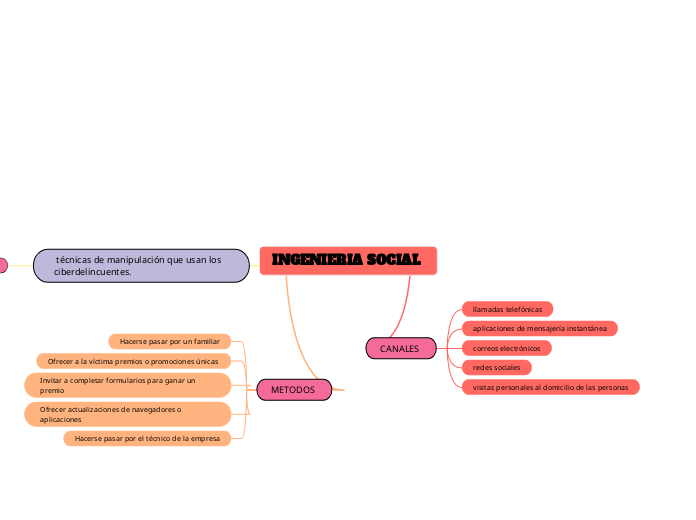

INGENIERIA SOCIAL

LILI LIZBEHT CCASANI HUAYHUAにより

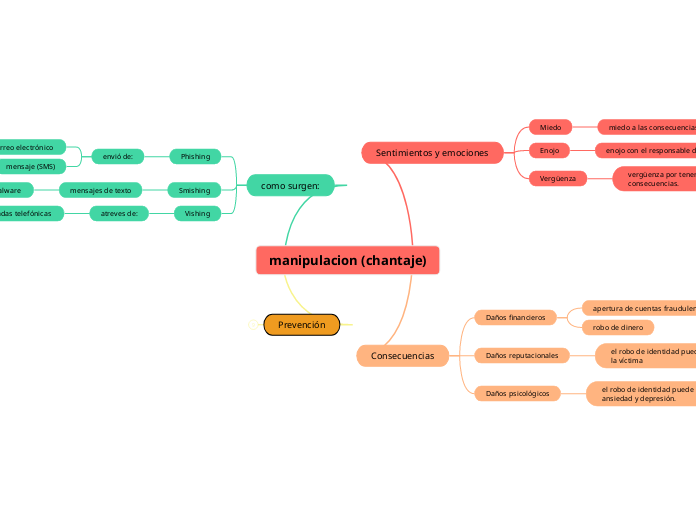

manipulacion (chantaje)

SAMUEL JUNIOR VEGA QUISPEにより

Organigrama

Rafael Quilesにより

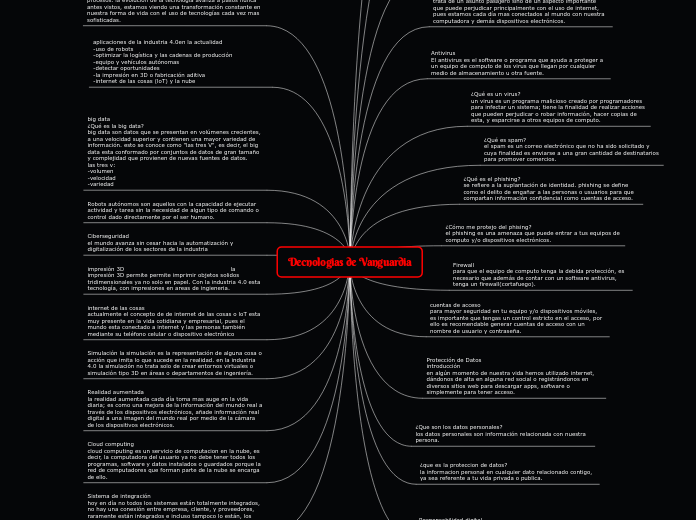

Decnologias de Vanguardia

Fernanda Sánchezにより

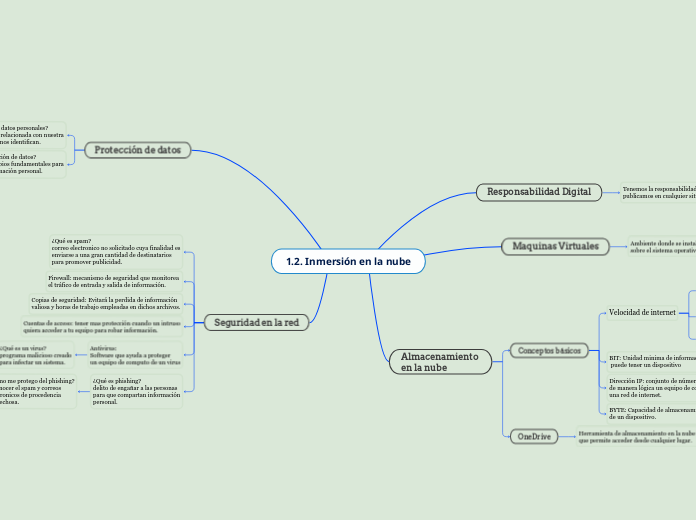

1.2. Inmersión en la nube

Fernanda Cantuにより

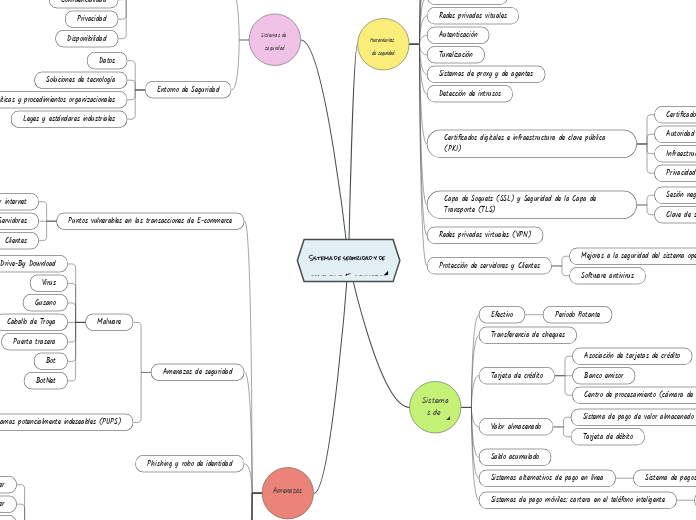

Sistema de seguridad y de pagos en el E-commerce

Ana Arriagaにより

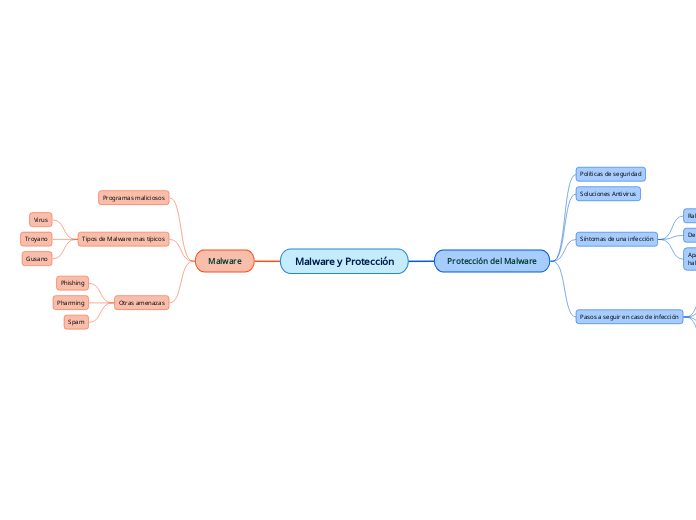

Malware y Protección

Marcos Pérez Moraにより

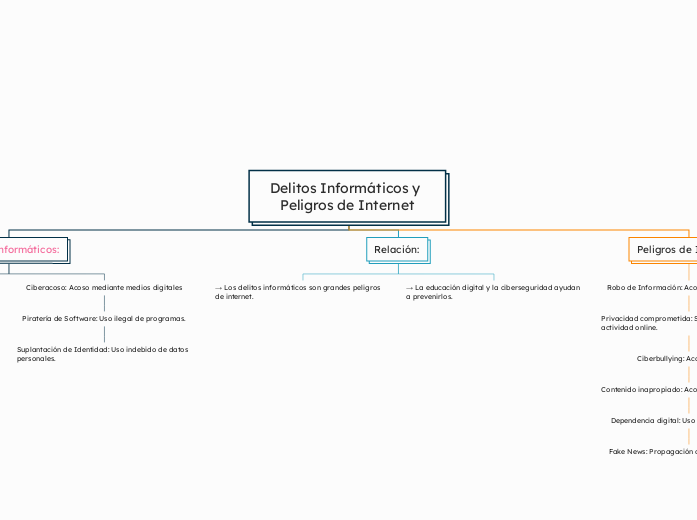

Delitos Informáticos y Peligros de Internet

alfredo suarezにより

PAUTAS DE SEGURIDAD

Rosa Bautissta Garciaにより

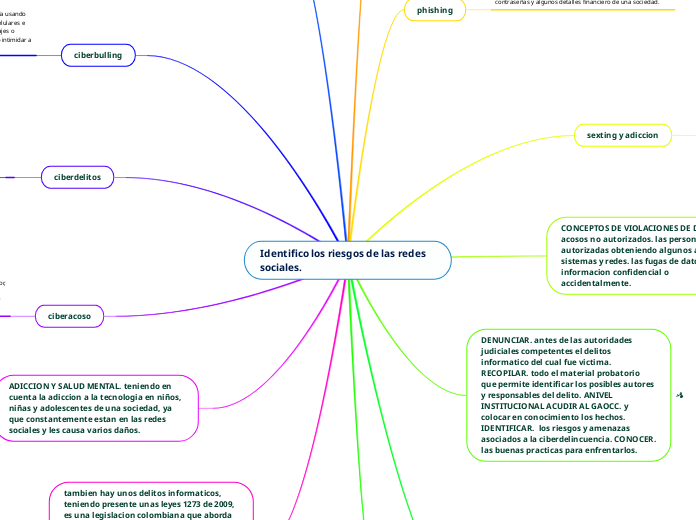

Identifico los riesgos de las redes sociales.

Anuar Benitez Mendozaにより

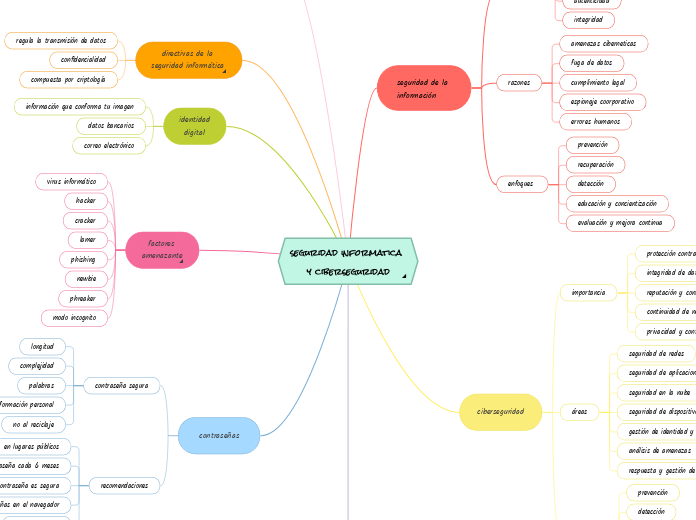

seguridad informatica y ciberseguridad .monica-writing-entry-btn { position: absolute; right: 1px; bottom: 1px; pointer-events: all; cursor: pointer; user-select: none; -webkit-user-drag: none; display: flex; flex-direction: row; justify-content: center; align-items: center; background: transparent; transition: all ease 0.2s; border-radius: 20px; border: 1px solid transparent; } .monica-writing-clickable-item { cursor: pointer; user-select: none; -webkit-user-drag: none; display: flex; flex-direction: row; justify-content: center; align-items: center; padding: 0 4px; height: 26px; color: #a0a0a0; } .monica-writing-clickable-item.monica-writing-first { border-top-left-radius: 20px; border-bottom-left-radius: 20px; } .monica-writing-clickable-item.monica-writing-last { border-top-right-radius: 20px; border-bottom-right-radius: 20px; } .monica-writing-clickable-item:hover { color: #3872e0; } .monica-writing-divider { background-color: #eeeeee; min-width: 1px; height: 12px; } .monica-writing-entry-btn:hover { background: #ffffff; border: 1px solid rgba(115, 114, 120, 0.15); } .monica-writing-caret { width: 1.5px; background-color: #3872e0; pointer-events: none; position: absolute; border-radius: 1px; } .monica-writing-caret-head { background-color: #3872e0; width: 6px; height: 6px; border-radius: 6px; position: absolute; left: -2.25px; } @media print { .monica-writing-entry-btn { display: none; } }

LUCIA VALERIA DAVILA NUÑEZにより

Importancia de crear contraseñas seguras y evaluarlas

Rubén Arellano Cintadoにより

vulnerabilidad informática

JHON LENON VARGAS TARRILLOにより

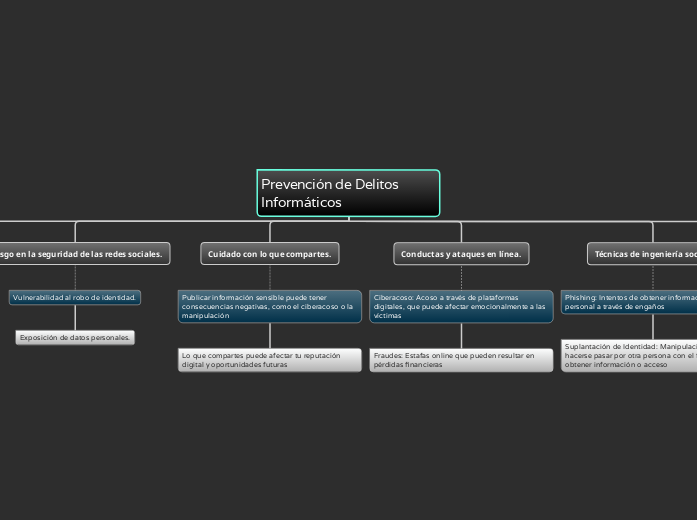

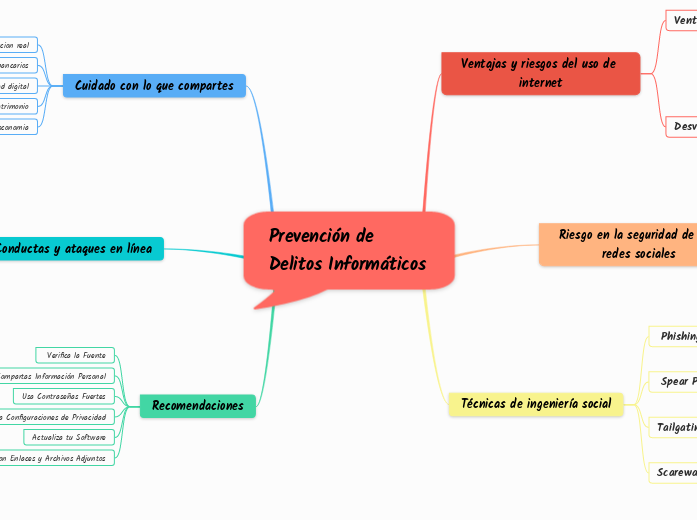

Prevención de Delitos Informáticos

CAMILO GARRIDO SEQUERAにより

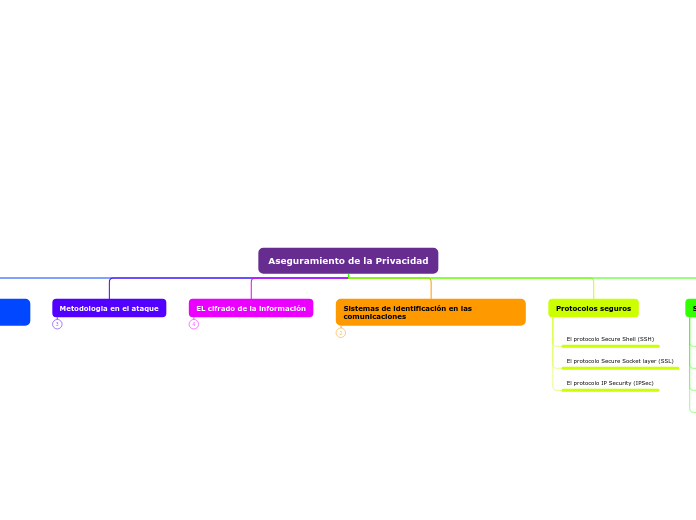

Aseguramiento de la Privacidad

Alberto Mora Gilにより

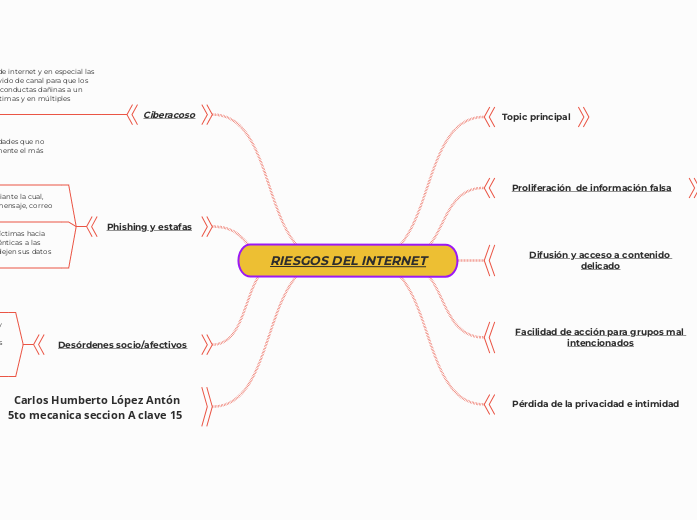

RIESGOS DEL INTERNET

Carlos humberto lopez antomにより

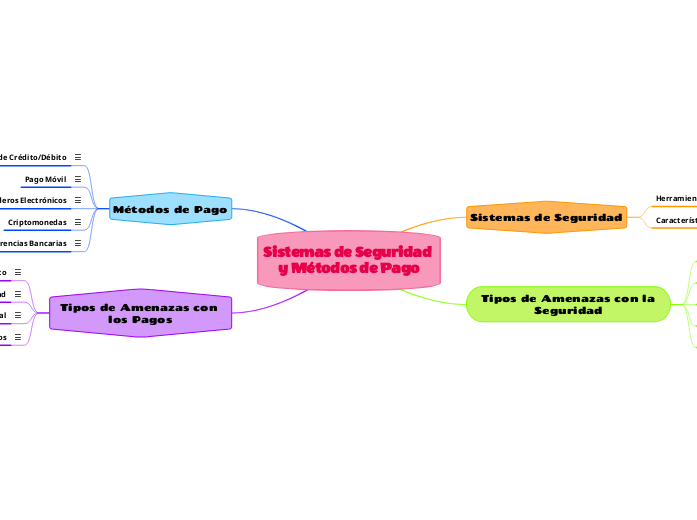

Sistemas de Seguridad y Métodos de Pago

Anahí Anahíにより

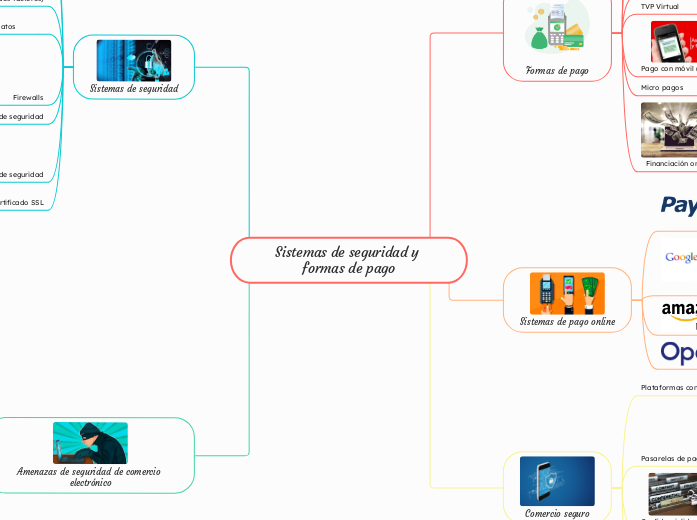

Sistemas de seguridad y formas de pago

Mitzy Castilloにより

Delitos Informáticos y Peligros de Internet

Cristian Ojedaにより

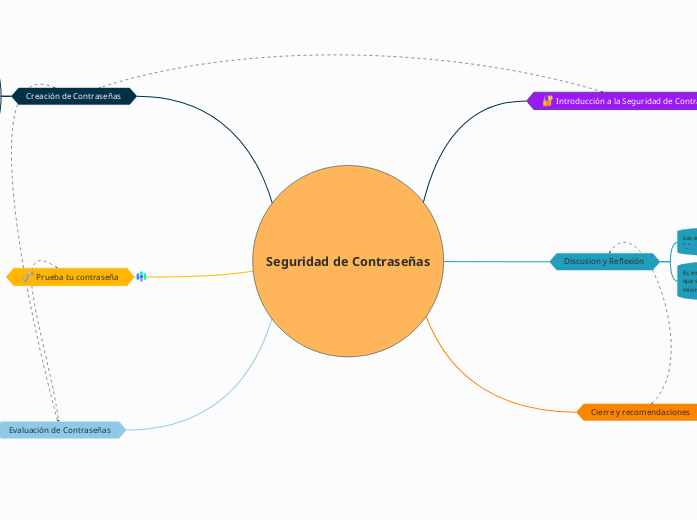

Seguridad de Contraseñas

Just Smoke._により

Tecnologías de la Información y las Comunicaciones

veronica serrano lopezにより

Act20_1HRH_VSA_Delitos

Alfredo Vazquez Solanoにより

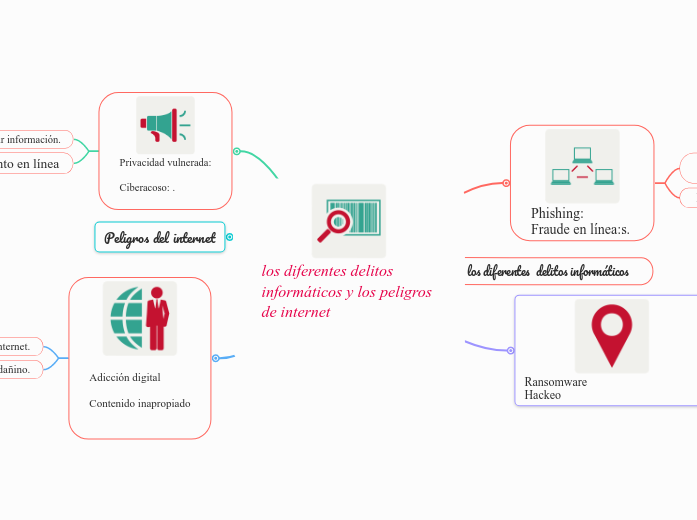

los diferentes delitos informáticos y los peligros de internet

Carlos ´patrick salas pazにより

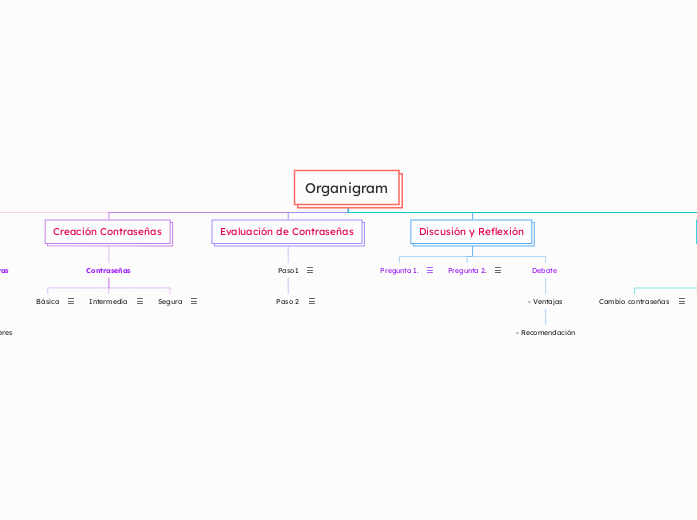

Organigram

marcos cintasにより

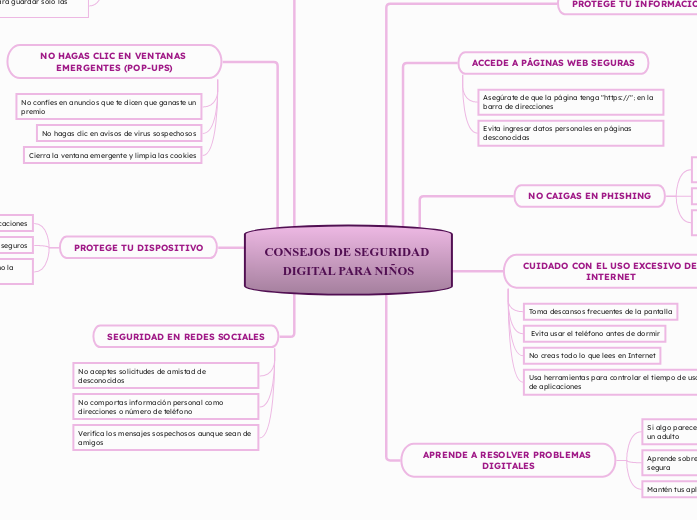

CONSEJOS DE SEGURIDAD DIGITAL PARA NIÑOS

Lucía Gorjón Gómezにより