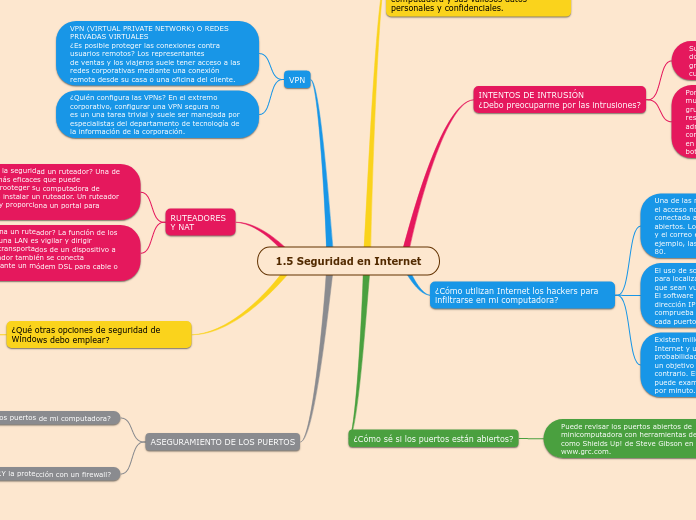

1.5 Seguridad en Internet

CUANDO LAS COMPUTADORAS están conectadas a una red, debe considerarse con seriedad el riesgo de intrusión. Cuando la conexión está basada en Internet, miles de millones de personas están a una dirección IP de distancia de su computadora y sus valiosos datos personales y confidenciales.

INTENTOS DE INTRUSIÓN

¿Debo preocuparme por las intrusiones?

Suponga que vive en un vecindario peligroso

donde se reúnen pandillas en las calles, pintan graffitis en todas las superficies y de vez en cuando atacan a los residentes.

Por desgracia, este vecindario peligroso tiene muchas semejanzas con Internet, donde

grupos de hackers desfiguran sitios Web, buscan resquicios que hayan dejado abiertos los administradores de una red, descifran contraseñas para consultar sus datos e indagan

en los puertos en busca de maneras de deslizar bots en su computadora.

¿Cómo utilizan Internet los hackers para infiltrarse en mi computadora?

Una de las maneras más comunes de conseguir el acceso no autorizado a una computadora conectada a una red es buscar los puertos abiertos. Los servicios de red, como la Web, FTP y el correo electrónico funcionan en puertos. Por ejemplo, las solicitudes Web emplean el puerto 80.

El uso de software automatizado

para localizar computadoras con puertos abiertos que sean vulnerables a un acceso no autorizado. El software de exploración de puertos visita una dirección IP elegida de manera aleatoria y comprueba sistemáticamente la respuesta de cada puerto.

Existen millones y millones de computadoras en Internet y una cantidad limitada de hackers. Las probabilidades de que su computadora se vuelva un objetivo parecen mínimas, pero ocurre lo contrario. El software de exploraron de puertos

puede examinar más de 30 000 computadoras por minuto.

¿Cómo sé si los puertos están abiertos?

Puede revisar los puertos abiertos de

minicomputadora con herramientas de software como Shields Up! de Steve Gibson en

www.grc.com.

VPN

VPN (VIRTUAL PRIVATE NETWORK) O REDES PRIVADAS VIRTUALES

¿Es posible proteger las conexiones contra usuarios remotos? Los representantes

de ventas y los viajeros suele tener acceso a las redes corporativas mediante una conexión remota desde su casa o una oficina del cliente.

¿Quién configura las VPNs? En el extremo corporativo, configurar una VPN segura no

es un una tarea trivial y suele ser manejada por especialistas del departamento de tecnología de la información de la corporación.

RUTEADORES Y NAT

¿Cómo afecta la seguridad un ruteador? Una de las medidas más eficaces que puede

aplicar para prooteger su computadora de intrusiones es instalar un ruteador. Un ruteador une una LAN y proporciona un portal para Internet.

¿Cómo funciona un ruteador? La función de los ruteaares en una LAN es vigilar y dirigir

los paquetes transportados de un dispositivo a otro. Un ruteador también se conecta

Internet mediante un módem DSL para cable o satelital.

¿Qué otras opciones de seguridad de Windows debo emplear?

Compartir

computadoras o archivos en una LAN o Internet requiere puertos abiertos para transferir datos de una computadora a otra. Esos puertos abiertos son una posible entrada para los

hackers. Si su computadora no está conectada a una LAN ni se utiliza para tener acceso a una red Wi-Fi pública, debe desactivar los archivos y las impresoras compartidos. La figura siguiente muestra este procedimiento para Windows XP.

ASEGURAMIENTO DE LOS PUERTOS

¿Cómo protejo los puertos de mi computadora?

Uno de los pasos más fáciles para mejorar la seguridad de su computadora es apagarla cuando no la utilice. Cuando está apagada, los puertos están inactivos y no son vulnerables a las intrusiones. Poner su computadora en modo Suspendido o activar el protector de pantalla no ofrece protección suficiente. Su computadora debe estar apagada.

¿Y la protección con un firewall?

En el contexto o de la conexión en red, un firewall

(cortafuego) es software o hardware diseñados para filtrar los paquetes sospechosos que intentan entrar o salir de una computadora. El software de firewall mantiene su computadora segura de varias maneras.