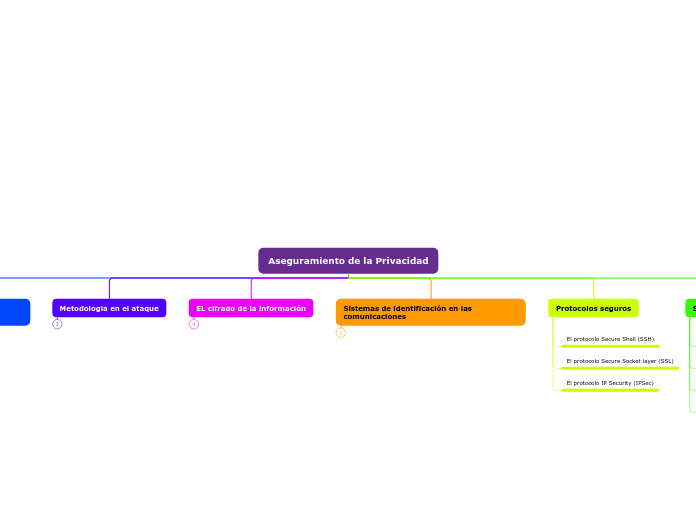

Aseguramiento de la Privacidad

Fraudes informáticos y robos de información

Clasificación de atacantes

Fases en el fraude informático

Metodologia en el ataque

EL cifrado de la información

Sistemas de identificación en las comunicaciones

Protocolos seguros

El protocolo Secure Shell (SSH)

El protocolo Secure Socket layer (SSL)

El protocolo IP Security (IPSec)

Seguridad en redes inalámbricas

Métodos en redes inalámbricas

las herramientas Aircrack-ng, Airodump y Aireplay-ng

Tipos de ataques en WLAN

Recomendaciones de seguridad