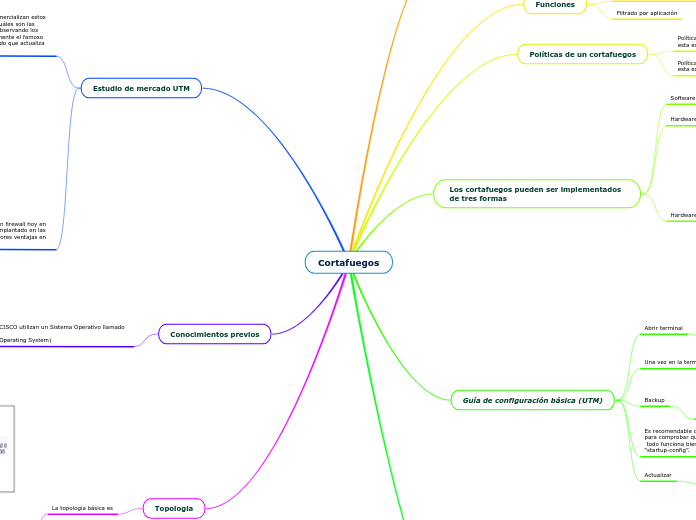

Cortafuegos

Es nuestra primera línea de defensa ante los ataques provenientes de internet.

Examina todos los mensajes que entran y salen de nuestra red, bloqueando los que no cumplen los criterios de seguridad establecidos, también conocidos como políticas

Funciones

Filtrado de paquetes de datos

Filtrado por aplicación

Políticas de un cortafuegos

Política restrictiva: Se deniega todo el tráfico excepto el que esta explícitamente permitido

Política permisiva: Se permite todo el tráfico excepto el que esta explícitamente denegado.

Los cortafuegos pueden ser implementados de tres formas

Software

Es una aplicación que se instala en los equipos que queremos proteger

Hardware

Hardware/Software

Los cortafuegos Hardware y Hardware/Software ofrecen protección perimetral, cuando se mencione a los cortafuegos perimetrales se hará referencia a estos dos tipos de implementación

son dispositivos utilizados para controlar las conexiones de toda una red local, este cortafuegos se sitúa entre internet y nuestra red local y proporcionan una fuerte protección contra la gran mayoría de formas de ataque provenientes de internet

Tipos de cortafuegos perimetrales

Hardware/Software (Equipo dedicado LINUX-UNIX)

Unas de las posibles soluciones, aunque más costosa de implementar y necesita un alto nivel de conocimientos

Consiste en utilizar un ordenador con un sistema operativo Linux-Unix instalado y al menos dos tarjetas de red, donde mediante IPtables (ACLs) podemos configurar un cortafuegos 100% funcional y seguro.

Hardware (Dispositivos UTM)

UTM viene de las siglas en ingles de: Unified Thread Management (Gestión

unificada de amenazas).

Son dispositivos reducidos, que unifican varios sistemas

independientes en uno único centralizando su configuración.

Estos cortafuegos además de la función de firewall también suelen dar servicio para:

VPN

Antispam

Antiphishing

Antispywareopic

Filtrado de contenidos

Antivirus

IDS/IPS

Guía de configuración básica (UTM)

Abrir terminal

Conectamos el cable de consola que viene con el dispositivo en la caja, es un cable azul con un conector RJ-45 que va al puerto de consola del firewall y el otro extremo es una conexión serie que conectaremos a nuestro pc.

Necesitaremos el programa gratuito Putty, lo abrimos y seleccionamos el tipo de conexión “Serial”, automáticamente se cambia el puerto a COM1. Hacemos click en “Open” y se nos abrirá la terminal de nuestro firewall ASA

Una vez en la terminal del ASA procedemos a configurar

Accedemos a modo administrador, con el comando enable y realizamos todas las configuraciones que necesitemos en nuestro dispositivo

Para guardar la configuración modificada, escribimos el comando: write memory

Backup

Utilizaremos el comando “copy” para almacenar la configuración almacenada en RAM “running-config” (configuración actual del router) o la configuración almacenada en NVRAM “startup-config” (configuración que se carga al arranque).

Escribiendo el comando: copy startup-config ? Esto nos mostrara una lista de las opciones de copia que hay, como ftp, tftp, flash, etc…

En caso de tener un servidor FTP en nuestra red, copiaremos la configuración de la siguiente manera: copy startup-config ftp

Nos preguntará la dirección IP de nuestro servidor FTP y el nombre de archivo

con el que queremos guardar la configuración

Es recomendable copiar la configuración en “running-config” para comprobar que

todo funciona bien antes de copiar la configuración en el “startup-config”.

Para ellos utilizamos el comando: copy ftp startup-config

Actualizar

Descargaremos las actualizaciones de software desde la página web oficial de Cisco

Ahora desde nuestro ASDM vamos a la pestaña de “Tools” y a la opción “Upgrade Software…” e instalaremos por separado ambas actualizaciones.

Conclusiones

Un firewall hardware es un requisito indispensable para la seguridad de una empresa, no es un antivirus, con lo cual debemos combinarlo con un buen antivirus para aumentar la seguridad de nuestra red.

En cuanto a la elección del tipo de cortafuegos, la mejor opción es elegir un cortafuegos hardware UTM

ya que son dispositivos compactos fabricados únicamente para este propósito y tienen detrás un equipo de personas trabajando día a día para crear actualizaciones del dispositivo y mejorar su seguridad.

los ciberataques van evolucionando y no existe

una protección 100% efectiva en internet, con lo que debemos de “blindar” al

máximo posible nuestra red

para ello necesitamos un cortafuegos hardware UTM, además de un buen antivirus en cada una de las máquinas de nuestra red.

Estudio de mercado UTM

en el mercado hay varias compañías que comercializan estos tipos de dispositivos UTM, pero para saber cuáles son las

mejores del mercado nos podemos ayudar observando los resultados de las pruebas que realiza anualmente el famoso laboratorio NSS Labs y los análisis de mercado que actualiza trimestralmente IDC.

Ambas organización concluyen que CISCO y CheckPoint son las mejores opciones, en los resultados de estas pruebas ambos superan el 99% de efectividad en la detección y bloqueo de amenazas

Ambos dispositivos UTM son excelentes opciones de seguridad, pero para decantarnos por uno u otro dispositivo, vamos a comparar los servicios que ofrecen ambos.

CheckPoint

es un proveedor global de soluciones de

seguridad en redes desde 1993

fue pionero en la industria de los

cortafuegos con la primera generación de firewalls al incorporar una tecnología patentada de inspección de estado.

Los dispositivos de esta compañia ofrecen las funciones de:

Firewall

VPN

IPS

Control de aplicaciones

Filtrado de URL

Antivirus

Anti-spam

CISCO

es líder global en redes y comunicaciones, su tecnología está implantada en la gran mayoría de empresas grandes, medianas y pequeñas de todo el mundo

Además dispone de uno de los mejores servicios técnicos, ya que CISCO tiene una alianza con instituciones universitarias en 128 países

Otra ventaja de Cisco son sus conocidas herramientas de emulación y configuración de redes, Packet Tracer y GNS3, que son de gran ayuda para experimentar y simular redes, comprobando su correcto funcionamiento antes de implantarlo físicamente en nuestra empresa.

Los dispositivos de esta compañia ofrecen las funciones de:

Firewall

Control de aplicaciones

NGIPS

Filtrado de URL

Protección frente a malware avanzado (AMP)

VPN

Estos firewalls proporcionan un conocimiento contextual y controles dinámicos que ayudan a evaluar automáticamente las amenazas, hacer correlaciones inteligentes y optimizar la defensa para proteger todas las redes

CISCO es la mejor solución para la protección firewall hoy en

día, además de ser el dispositivo UTM más implantado en las empresas de todo el mundo, nos ofrece mayores ventajas en comparación a CheckPoint como

Innovación (NGIPS – Nueva generación de IPS).

Herramientas de simulación propias (GNS3 y Packet Tracer).

Mayor calidad en servicio de soporte (CCNA).

Estabilidad

Al juntar NGIPS y AMP se proporciona una defensa integrada frente a las amenazas en todas las etapas de los ataques: antes, durante y después

Conocimientos previos

Los dispositivos CISCO utilizan un Sistema Operativo llamado Cisco IOS

(Internetworks Operating System)

se configuran mediante la interfaz de línea de

comandos (IOS CLI)

Necesitamos tener conocimientos básicos de configuración de dispositivos CISCO. Lo ideal sería disponer al menos de la certificación básica CCNA de CISCO, o tener practica configurando estos dispositivos

Inside

o LAN, es nuestra red interna y donde tendremos el máximo nivel de seguridad, con lo que aquí situaremos los servidores de datos importantes y todos los equipos de nuestra empresa

Outside

Será el trafico proveniente del exterior (internet)

DMZ (De-Militarized Zone)

En esta zona tendremos los servidores que

queremos que sean accesibles desde internet y estén instalados físicamente en nuestra red

Topologia

La topología básica es