Delitos Ciberneticos

Técnicas utilizadas:

Hacking

Acceso ilegítimo de manera remota al ordenador de un usuario.

Pishing

Se trata del envío de correos electrónicos fraudulentos aparentemente enviados por empresas y/o contactos de confianza, para que esta caiga.

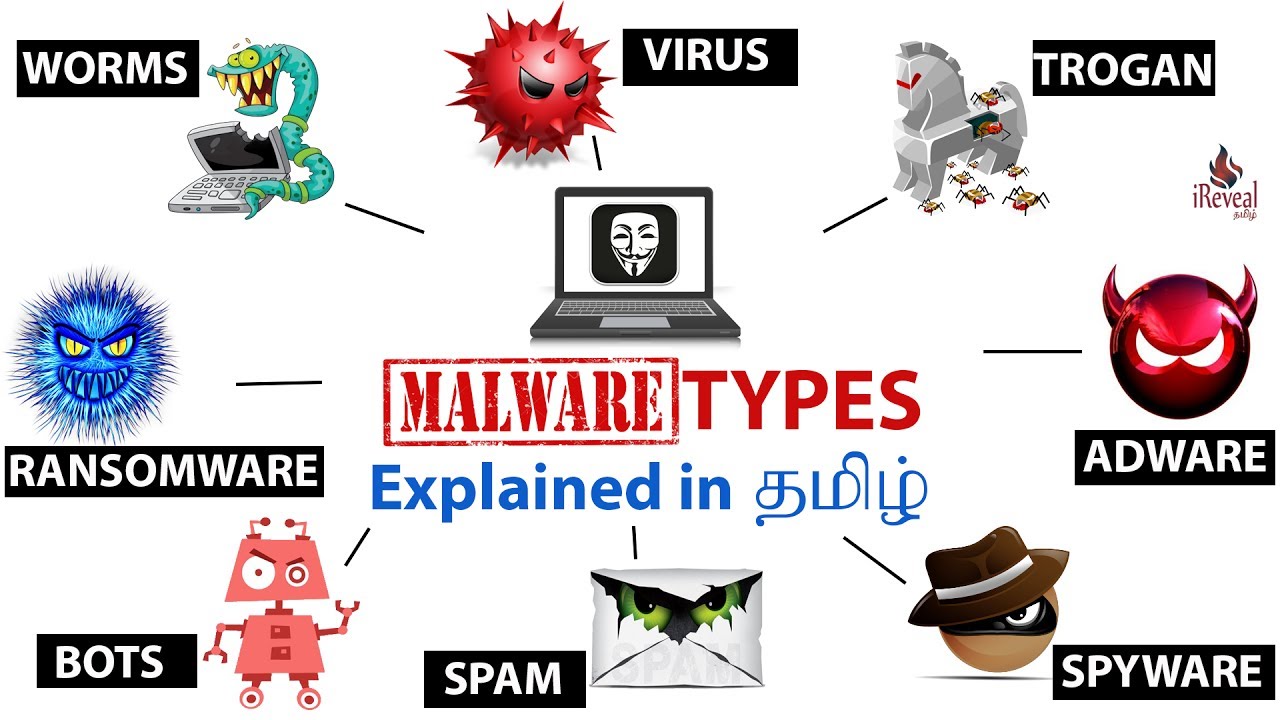

Malware

Instalados en el ordenador o dispositivo móvil de la víctima sin su consentimiento, espían sus acciones permitiendo así obtener datos e informaciones personales.

Tipos de delitos:

Ciberacoso (cyberbullying)

Consiste en mensajes molestos enviados por una o un grupo de persona.

Suplantación o usurpación de identidad

Una persona se apodera de tus fotos y de otra información que hayas compartido, para así poder crear un perfil falso.

Robo de identidad

Aparte de apoderarse de datos personales, se apodera de la información financiera que se compartió mediante una transacción por Internet.

Ingeniería social

Consiste en obtener información confidencial, secreta o medios de acceso a medios informáticos mediante el engaño.

Secuestro de datos (ransomware)

Hackers acceden a la computadora de una persona o empresa para cifrar el disco duro.