Seguridad de Red.

Criptografia.

Cifrado por clave simétrica: Usa la misma clave para cifrar y descifrar.

Cifrado por clave asimétrica: Usa una clave pública para cifrar y una privada para descifrar.

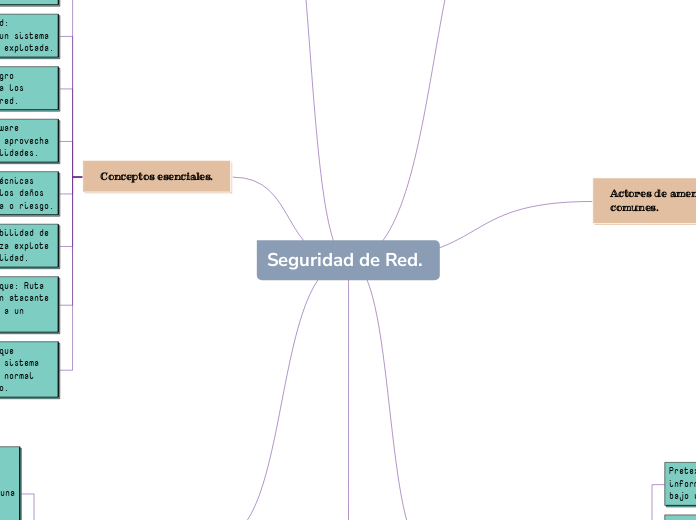

Actores de amenazas mas comunes.

Script kiddies: Aficionados que utilizan herramientas preexistentes para realizar ataques.

Hacktivistas: Hackers que protestan contra ideas políticas y sociales.

Hackers de sombrero blanco: Profesionales de seguridad que buscan vulnerabilidades para corregirlas.

Hackers de sombrero negro: Individuos que comprometen sistemas por motivos maliciosos.

Agentes de vulnerabilidad: Individuos que descubren vulnerabilidades y las reportan para obtener recompensas.

Cyber Criminals: Hackers que cometen delitos informáticos por beneficio personal.

State-Sponsored: Hackers patrocinados por el estado que se enfocan en espionaje y sabotaje.

Ataques comunes de ingeniería social

Pretexting: Obtención de información personal bajo un pretexto.

Phishing: Correos electrónicos fraudulentos que pretenden ser de fuentes legítimas.

Baiting: Uso de dispositivos infectados para engañar a las víctimas.

Medidas de protección

Bloqueo de computadoras al finalizar el trabajo.

No reutilización de contraseñas.

No publicar información laboral en redes sociales.

Evitar correos de fuentes desconocidas.

Proteger credenciales de acceso.

Denunciar comportamientos sospechosos.

Los pilares de la seguridad

de la informacion.

Confidencialidad: Garantizar que la información solo sea accesible por personas autorizadas.

Integridad: Asegurar que la información no se haya modificado de forma no autorizada.

Disponibilidad: Garantizar el acceso a la información cuando sea necesario.

Conceptos esenciales.

Activo: Valor tangible o intangible esencial para la organización.

Vulnerabilidad: Debilidad en un sistema que puede ser explotada.

Amenaza: Peligro potencial para los activos o la red.

Exploit: Software malicioso que aprovecha las vulnerabilidades.

Mitigación: Técnicas para reducir los daños de una amenaza o riesgo.

Riesgo: Probabilidad de que una amenaza explote una vulnerabilidad.

Vector de ataque: Ruta por la cual un atacante puede acceder a un sistema.

DDoS: Ataque que sobrecarga un sistema impidiendo su normal funcionamiento.

Diferencia entre PII y PHI

PII (Información de identificación personal): Datos que pueden identificar a una persona, como nombre, fecha de nacimiento, dirección.

PHI (Información confidencial sobre la salud): Datos médicos que pertenecen a un individuo.