SEGURIDAD INFORMATICA EN EL SIGLO XX

Se considera un activo valioso, ya que de ahí se toman decisiones importantes para el desarrollo de los objetivos corporativos. Antecedentes:

A. Seguridad informática

Se define contextualmente como un conjunto de conocimientos sistemáticos orientados a conseguir niveles altos de seguridad en materia de sistemas informáticos

El objetivo principal de la seguridad informática es proteger y salvaguardar la información desde su confidencialidad, integridad y disponibilidad a fin de evitar problemas en materia de autentificación.

B. Comportamientos inadecuados atentatorios de la seguridad informática: el delito informático.

El delito informático se conceptualiza como todo acto, comportamiento y/o conducta indebida, ilícita e ilegal que propicie ser razonado como criminal, orientado a la alteración y/o destrucción de cual-quier sistema de informaciónpic

C) Sujetos del delito informático

un comportamiento indigno presume la existencia de dos sujetos: un sujeto activo (el que realiza la acción) y otro pasivo (el que recibe la acción)

1. Sujeto activo. Se entiende por tal, a la persona que ejecuta toda o una parte de la acción descrita por el tipo penal.

2) Sujeto pasivo. Es la persona titular y/o propietario del bien jurídico (información y demás elementos informáticos) que la ley protege (en calidad de victima).

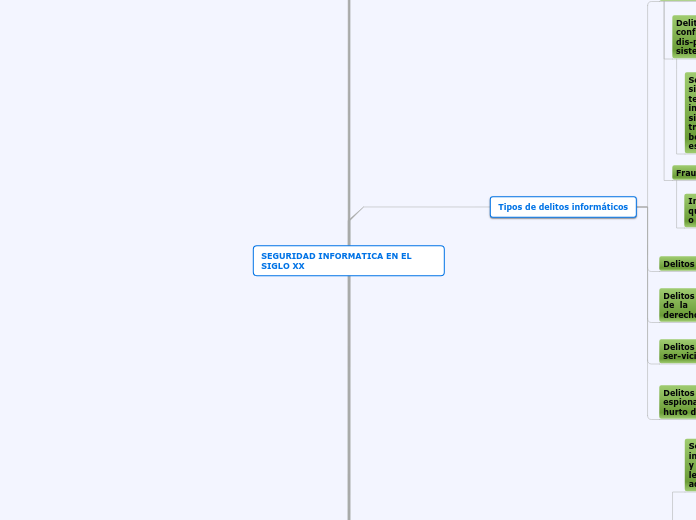

Tipos de delitos informáticos

Grupo de conducta delictiva

Delitos contra la confidencialidad, la integridad y la dis-ponibilidad de los datos y sistemas in-formáticos

Se incluye el acceso ilícito a sistemas informáticos; la in-terceptación ilícita de datos informáticos; la interferencia en el sistema mediante la introducción, transmisión, provocación de daños, borra-do, alteración o supresión de estos.

Fraudes informáticos

Incluye la falsificación informática que produzca la alte-ración, borrado o supresión de datos

Delitos relacionados con el contenido

Este grupo aborda los delitos relacionados con la pornografía infantil

Delitos relacionados con infracciones de la propiedad inte-lectual y derechos afines

En orden del cumplimiento del Convenio sobre la Ciber-delincuencia,

Delitos relacionados con el robo de ser-vicios

Este grupo comprende las acciones indebidas relacio-nadas con el hurto del tiem-po del computador

Delitos relacionados con el espionaje in-formático y el robo o hurto de software

Relaciona lo comprendido con respecto a fuga de datos (data leakage) y la reproduc-ción no autorizada

IV . contexto SituacionalJurídico, legaly normativoque Penalizael delitoinformático.

Se requiere, además, de un instrumento en materia tecnológica y de la aplicación de acciones de tipo legal y jurídica, como medidas adicionales oportunas.

Convenios

Convenio de Cibercriminali-dad de la Unión Europea

Firmado el 21 de noviembre de 2001 en Budapest

Consta de definiciones de términos que son necesarios para comprender el espíritu del convenio, (artículo primero), incluye conceptos de sistema, datos de tráfico o pro-veedor de servicios.

Convención de las Naciones Unidas contra la Delincuen-cia Organizada Transnacional

Entra en vigencia en septiembre de 2003; es el principal instru-mento internacional en la lucha contra la delincuencia organiza-da.

Declaración de Principios de la Cumbre de la Sociedad de la Información

Realizada en Ginebra en el año 2005, su objetivo es fomentar la confianza y seguridad en la uti-lización de las Tecnologías de la Información.

VI . Aspectos Legales y Jurídicos

los instrumentos propios de la parte legal y jurídica, comprenden la penalización de acciones tales como:

• Acceso ilícito a un sistema de información y/o informático.

• Interceptación ilícita.

• Atentado contra la integridad de los datos.

• Atentado contra la integridad del sistema.

• Abuso de los dispositivos.

• Falsedad informática.

• Fraude o estafa informática.

• Pornografía infantil.