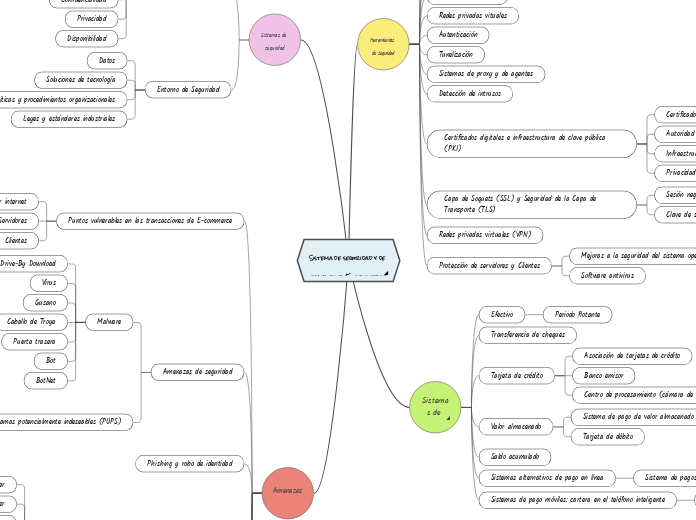

Sistema de seguridad y de pagos en el E-commerce^

Herramientas de seguridad

Cifrado

Texto cifrado

Clave (código)

Cifrado de sustitución

Cifrado de transposición

Cifrado por clave simétrica

Estándar de cifrado de datos (DES)

Estándar de cifrado avanzado (AES)

Criptografía de clave pública

Cifrado de clave pública de firmas digitales y resumenes de hash

Función hash

Firma digital o firma electrónica

Firewalls

Herramientas de seguridad

Protocolos de seguridad de red

Controles de acceso

Redes privadas vituales

Autenticación

Tunelización

Sistemas de proxy y de agentes

Detección de intrusos

Certificados digitales e infraestructura de clave pública (PKI)

Certificado digital

Autoridad certificadora (AC)

Infraestructura de cla pública (PKI)

Privacidad bastante buena (PGP)

Capa de Soquets (SSL) y Seguridad de la Capa de Transporte (TLS)

Sesión negociada segura

Clave de sesión

Redes privadas virtuales (VPN)

Protección de servidores y Clientes

Mejoras a la seguridad del sistema operativo

Software antivirus

Sistemas de pago^

Efectivo

Periodo flotante

Transferencia de cheques

Tarjeta de crédito

Asociación de tarjetas de crédito

Banco emisor

Centro de procesamiento (cámara de compesación)

Valor almacenado

Sistema de pago de valor almacenado

Tarjeta de débito

Saldo acumulado

Sistemas alternativos de pago en línea

Sistema de pagos de valor almacenado en línea

Sistemas de pago móviles: cartera en el teléfono inteligente

Comunicación de campo cercano (NFC)

Sistemas de seguridad

Dimesiones de seguridad

Integridad

No reconocimiento

Autenticidad

Confidencialidad

Privacidad

Disponibilidad

Entorno de Seguridad

Datos

Soluciones de tecnología

Políticas y procedimientos organizacionales

Leyes y estándares industriales

Amenazas

Puntos vulnerables en las transacciones de E-commerce

Comunicaciones por internet

Servidores

Clientes

Amenazas de seguridad

Malware

Ataque Drive-By Download

Virus

Gusano

Caballo de Troya

Puerta trasera

Bot

BotNet

Programas potencialmente indeseables (PUPS)

Adware

Parásito de navegador

Spyware

Phishing y robo de identidad

Piratería informatica, vandalismo cibernético, Hacktivismo y filtraciones de datos

Hacker

Cracker

Vandalismo cibernético

Hacktivismo

Sombreros blancos

Sombreros negros

Sobreros grises

Filtración de datos

Fraude y robo con tarjetas de crédito

Sitios Web de falsificación (Pharming) y de SPAM (basura)

Falsificación (spoofing)

Ataques de Denegación (DoS) y Ataques Distribuidos de Denegación de Servicio (DDoS)

Husmeo (Sniffing)

Ataques internos

Software de servidor y cliente mal diseñado

Vulnerabilidad de día cero