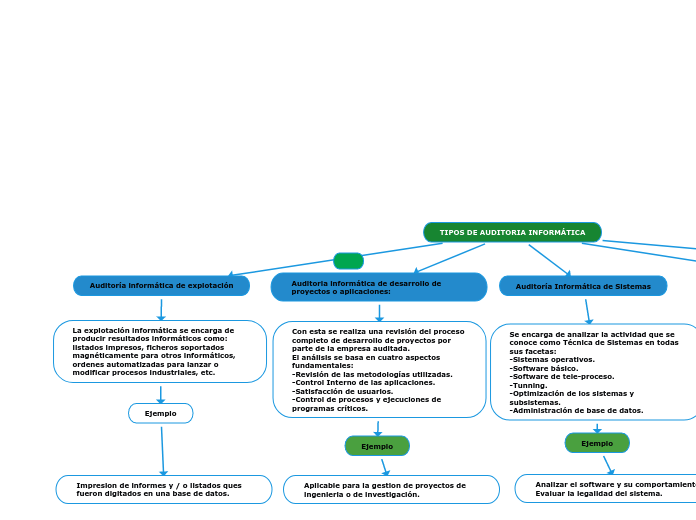

TIPOS DE AUDITORIA INFORMÁTICA

Auditoría informática de explotación

La explotación informática se encarga de producir resultados informáticos como: listados impresos, ficheros soportados magnéticamente para otros informáticos, ordenes automatizadas para lanzar o modificar procesos industriales, etc.

Ejemplo

Impresion de informes y / o listados ques fueron digitados en una base de datos.

Auditoria informática de desarrollo de proyectos o aplicaciones:

Con esta se realiza una revisión del proceso completo de desarrollo de proyectos por parte de la empresa auditada.

El análisis se basa en cuatro aspectos fundamentales:

-Revisión de las metodologías utilizadas.

-Control Interno de las aplicaciones.

-Satisfacción de usuarios.

-Control de procesos y ejecuciones de programas críticos.

Ejemplo

Aplicable para la gestion de proyectos de ingenieria o de investigación.

Auditoría Informática de Sistemas

Se encarga de analizar la actividad que se conoce como Técnica de Sistemas en todas sus facetas:

-Sistemas operativos.

-Software básico.

-Software de tele-proceso.

-Tunning.

-Optimización de los sistemas y subsistemas.

-Administración de base de datos.

Ejemplo

Analizar el software y su comportamiento.

Evaluar la legalidad del sistema.

Auditoría informática de comunicaciones y redes:

Consiste en el análisis del entramado conceptual que constituyen las redes nodales, líneas, concentradores, multiplexores, redes locales, etc.

Ejemplo

Se basa en los conceptos esenciales

integrados en las salas de redes y

comunicaciones, al igual de todos lo

estándares utilizados que promueven la integridad y calidad del sistema.

Auditoría de la seguridad informática:

La seguridad en la informática abarca los conceptos de seguridad física y seguridad lógica:

-Seguridad fisica: Se refiere a todo lo relacionado con el hardware, los edificios, los soportes de los datos.

-Seguridad Logica: se refiere a la seguridad de uso del software, a la

protección de los datos, procesos y programas, así como la del ordenado y autorizado acceso de los usuarios a la información.

Ejemplo

Aplica para el análisis de la integridad de todos los componentes físicos y lógicos como: datos,procesos, vulnerabilidades, amenazas, físicas como incendios, entre otros.