door dr inż. Michał Malinowski 5 maanden geleden

127

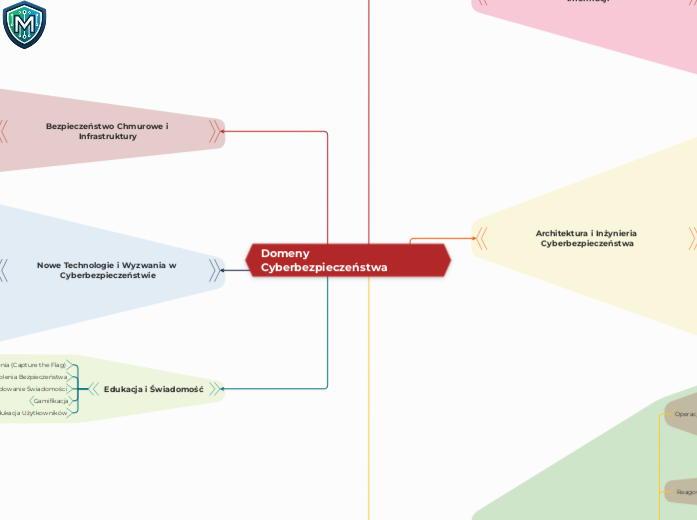

Domeny Cyberbezpieczeństwa

W dziedzinie cyberbezpieczeństwa kluczową rolę odgrywają operacje związane z monitorowaniem zagrożeń oraz zarządzaniem podatnościami. Zespoły Red Team przeprowadzają testy penetracyjne oraz programy Bug Bounty, aby identyfikować i eliminować słabe punkty systemów.