door nicte jimenez 12 maanden geleden

82

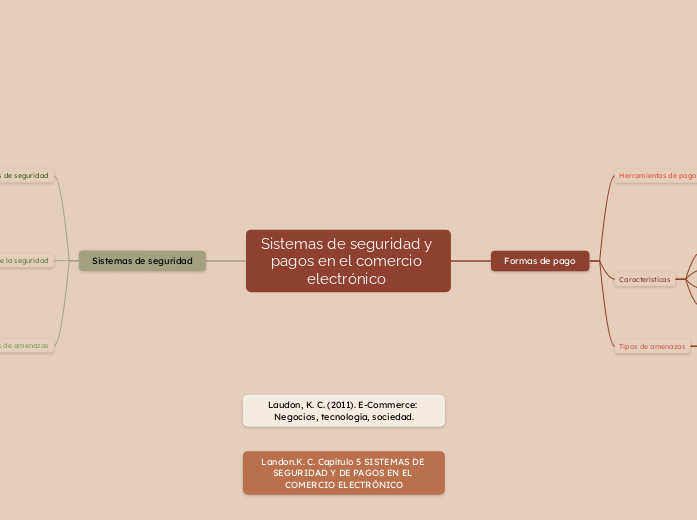

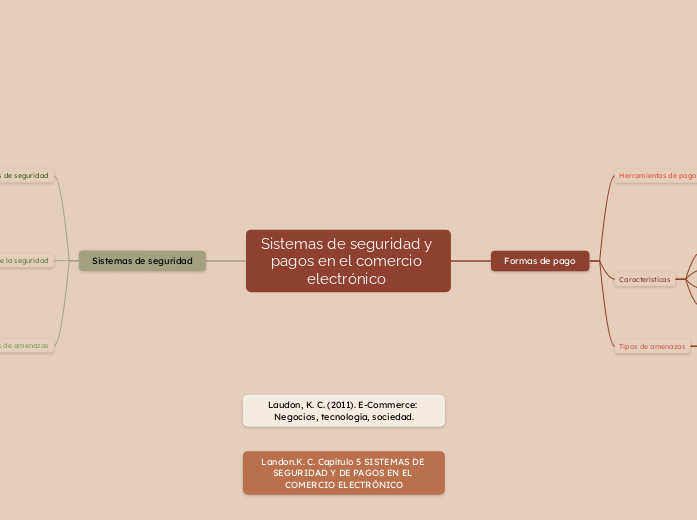

Sistemas de seguridad y pagos en el comercio electrónico

door nicte jimenez 12 maanden geleden

82

Meer zoals dit

Software que secuestrador datos y exige un rescate

Ataques donde el atacante intercepta y altera la comunicación entre 2 partes

Ataques que sobrecargar el sistema volviéndolos inaccesibles

Software malicioso diseñado para infiltrarse en sistemas

Fraudes que traicionan la confianza para obtener información sensible

Garantizar que las partes involucradas no nieguen su participación

Asegurar que los sistemas estén accesibles cuando se necesiten

Garantizar información no alterada

Información accesible por personas autorizadas

Múltiples métodos para asegurar la identidad del usuario

Monitoreo del tráfico de red en busca de actividades sospechosas

Transacciones y datos personales transmitidos de forma segura

Codificación de información para quienes tengan una clave

Barreras de tráfico entrante y saliente

Intentos de comprometer los sistemas de pago en línea

Obtención de información personal

Uso no autorizado de tarjetas de crédito

Disponibilidad y aceptación en diferentes regiones

Comisiones y tarifas asociadas a cada método de pago

Protección contra fraudes y acceso no autorizado

Facilidad de uso y rapidez en las transacciones

Ethereum

Bitcoin

Apple Pay

Google Wallet

PayPal