Actividad 1: Atacantes y Malware

Tipos de atacantes

Insiders:

Características

Empleados / socios

Conocimiento interno que facilita el ataque

Acceso legitimo a los sistemas

Formas de acción

Robo de datos / sabotaje

Aprovechamiento de posición privilegiada

Outsiders:

Características

Atacantes externos

Sin acceso legitimo a los sistemas

Individuos malintencionados

Formas de acción

Robo de datas / sabotaje

Ataques de fuerza bruta

Explotación de brechas de seguridad

Escaneo de vulnerabilidades

Espionaje

Características

Buscan obtener información clasificada o sensible

Obtener ventaja estrategica

Individuos, empresas o gobiernos

Formas de acción

Ingeniería social

Malware avanzado

Técnicas de infiltración para recopilar información

Hackers

Características

Individuos altamente hábiles en el uso de tecnología

Éticos / malintencionados

Habilidad para programar

Formas de acción

Habilidades para identificar y explotar vulnerabilidades

Motivador por la curiosidad / desafío técnico / objetivos ilegales

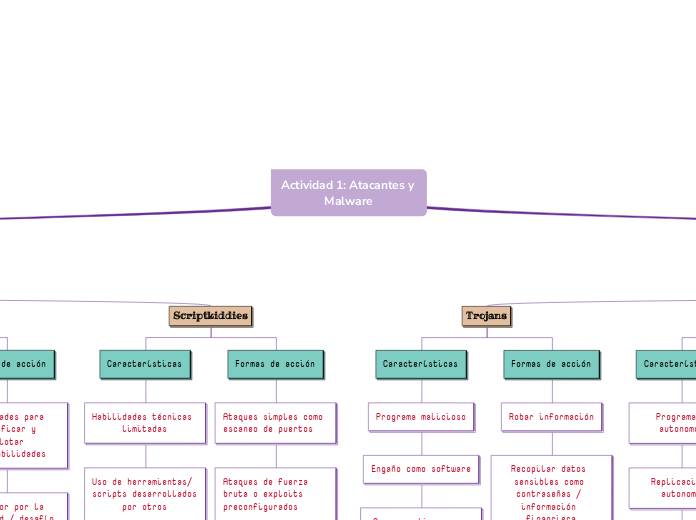

Scriptkiddies

Características

Habilidades técnicas limitadas

Uso de herramientas/ scripts desarrollados por otros

Sin conocimientos profundos sobre sistemas

Formas de acción

Ataques simples como escaneo de puertos

Ataques de fuerza bruta o exploits preconfigurados

Motivación suele ser la búsqueda de reconocimiento o causar daño

Tipos de Ataques:

Trojans

Características

Programa malicioso

Engaño como software

No se replica como los virus

Formas de acción

Robar información

Recopilar datos sensibles como contraseñas / información financiera

Gusanos

Características

Programas autonomos

Replicación autonoma

Propagación a través de redes

Formas de acción

Sobrecarga de redes

Propaga malware secundario

Apertura de backdoors

Virus y Variantes

Características

Capacidad para replicarse

Rápida propagación

Aprovechan la ejecución de archivos legitimos

Formas de acción

Destrucción de datos

Ralentización de Sistemas

Cifrado de archivos

Ingeniería Social

Características

Dirigido a la vulnerabilidad humana

Manipulación de individuos

Con el objetivo de obtener información confidencial

Formas de acción

Correo electronico falso

Llamada telefonica engañosa

Mensjaes engañosos

Amenazas Persistentes Avanzadas

Características

A menudo coordinan ataques multifacéticos

Combinan diversas tacticas para maximizar impacto

Respaldado por actores altamente capacitados

Formas de acción

Percistencia

Técnicas de evasión y enfoque sigiloso

Recopilación de información sensible

Uso de malware avanzado