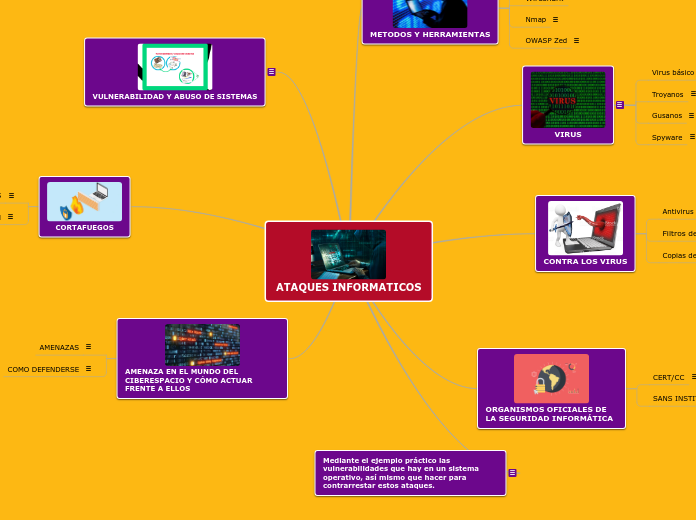

ATAQUES INFORMATICOS

METODOS Y HERRAMIENTAS

Metasploit

Herramienta clásica de piratería para evaluar la vulnerabilidad de un sistema. Permite lanzar ataques usando comandos cortos y es muy utilizado incluso para la formación en ambos bandos, tanto en el de los propios hackers como sobre todo en el lado de los estudios especializados en seguridad digital, las compañías y las instituciones.

Wireshark

Como casi todas las herramientas digitales, Wireshark es utilizada ampliamente por miembros de los dos bandos, tanto los que trabajan en seguridad digital como los hackers. Se trata de un analizador de protocolos de red multiplataforma. Lo que permite es recolectar datos de diferentes fuentes y conexiones.

Nmap

Red Mapper es una herramienta potente que se utiliza para la detección de redes y auditoría de seguridad. Los administradores crean informes a través de ella que describen todos los dispositivos conectados a una misma red.

OWASP Zed

Está especializada en detectar grietas en las aplicaciones web. Está escrita en Java por lo que es multiplataforma y no solo sirve para proyectar ataques sino que es muy útil como herramienta de defensa porque sus escáneres automáticos comprueban periódicamente y avisan de posibles vulnerabilidades.

VIRUS

Es un software que tiene por objetivo de alterar el funcionamiento normal de cualquier tipo de dispositivo informático

Virus básico

Es la modalidad de virus más sencilla y antigua, creado con el objetivo de entorpecer el funcionamiento de los sistemas operativos de los procesadores, ralentizando su rendimiento. También puede borrar información guardada en los equipos.

Troyanos

Después de los virus básicos, los troyanos son el grupo de virus más famoso que existen. Su fortaleza reside en que logran un nivel de camuflaje que puede pasar desapercibido para algunas versiones de antivirus. Es un malware utilizado frecuentemente por los programadores y se aloja en diversas aplicaciones y archivos del sistema operativo.

Gusanos

Se trata de un virus esencialmente virtual, que luego puede alojarse en el computador por tiempo indefinido. Su lugar predilecto es la memoria RAM y llega hasta ella mientras navegamos por Internet, logrando ralentizar el proceso.Puede generas réplicas automáticas y viajar por todos los sistemas de redes que existan, tanto internos como externos. Se controla con antivirus y cortafuegos.

Spyware

Es una clase de virus más especializada, ya que es básicamente un programa espía. Su objetivo es robar absolutamente toda la información de tu ordenador y hacérsela llegar a su dueño. Es una de las principales vías para el éxito de los delitos informáticos

CONTRA LOS VIRUS

Antivirus

los llamados programas antivirus tratan de descubrir las trazas que ha dejado un software malicioso, para detectarlo y eliminarlo, y en algunos casos contener o parar la contaminación.

Filtros de ficheros:

consiste en generar filtros de ficheros dañinos si el ordenador está conectado a una red. Estos filtros pueden usarse, por ejemplo, en el sistema de correos o usando técnicas de firewall.

Copias de seguridad:

Mantener una política de copias de seguridad garantiza la recuperación de los datos y una solución cuando nada de lo anterior ha funcionado.

ORGANISMOS OFICIALES DE LA SEGURIDAD INFORMÁTICA

CERT/CC

(Computer Emergency Response Team Coordination Center) del SEI (Software Engineering Institute) el cual es un centro de alerta y reacción frente a los ataques informáticos, destinados a las empresas o administradores, pero generalmente estas informaciones son accesibles a todo el mundo.

SANS INSTITUTE

(SysAdmin Audit, Networking and Security Institute) es una institución con ánimo de lucro fundada en 1989, con sede en Bethesda (Maryland, Estados Unidos) que agrupa a 165,000 profesionales de la seguridad informática (consultores, administradores de sistemas, universitarios, agencias gubernamentales, etc.)

VULNERABILIDAD Y ABUSO DE SISTEMAS

¿Por qué son vulnerables los sistemas?Cuando se almacenan grandes cantidades de datos en forma electrónica, estos son vulnerable a muchos tipos de amenazas. Su origen puede estar en factores técnicos, de organización y del entorno, combinados con las malas decisiones gerenciales.

CORTAFUEGOS

QUE ES

Un firewall o cortafuegos es un dispositivo de hardware o un software que nos permite gestionar y filtrar la totalidad de trafico entrante y saliente que hay entre 2 redes u ordenadores de una misma red.

FUNCION

Su función es evitar que los usuarios de Internet no autorizados tengan acceso a redes privadas conectadas a Internet, especialmente intranets.

AMENAZA EN EL MUNDO DEL CIBERESPACIO Y CÓMO ACTUAR FRENTE A ELLOS

AMENAZAS

Existen gran variedad de amenazas externas capaces de infiltrarse en los sistemas y obtener la información, a continuación se exponen algunas de ellas:•Drive-by Exploits: Se basa en la inyección de código malicioso en el código HTML de sitios web que explotan vulnerabilidades en los navegadores web de usuario.•Gusanos/ Troyanos: Son programas maliciosos que tienen la capacidad de replicarse y re-distribuirse mediante la explotación de vulnerabilidades de los sistemas de destino. Por otra parte, los troyanos son programas maliciosos que se inyectan sigilosamente en los sistemas de los usuarios y pueden tener capacidades de puerta trasera (troyanos de acceso remoto - RAT) o robar datos de usuario y las credenciales.•Ataques de Inyección de Código: Son técnicas de ataque contra aplicaciones web, como la inyección SQL, cross-site scripting (XSS), la solicitud a través del sitio de la falsificación (CSRF), etc. Utilizando este tipo de técnicas se persigue extraer los datos, robar credenciales o tomar el control del servidor web.•Exploit Kits: Son paquetes de software para "automatizar" delitos informáticos. Utilizan principalmente ataques vía descargas cuyo código malicioso es inyectado en sitios web comprometidos•Botnet: Son un conjunto de ordenadores comprometidos que están bajo el control de un atacante. Se les llama “zombies” y se comunican con el sistema maestro que los puede dirigir.•Ataque de Denegación de Servicio (DoS): Es un intento de hacer que un recurso deje de estar disponible para sus usuarios. Un ataque de denegación de servicio distribuido (DDoS) se produce cuando varios atacantes lanzan ataques simultáneos DoS contra un solo objetivo. En los ataques DDoS, los atacantes usan tanta potencia de fuego como sea posible (por lo general a través de sistemas / equipos comprometidos) a fin de que el ataque sea difícil de defender.•Phishing: En este caso el cibercriminal, conocido como phisher, se hace pasar por una persona o empresa de confianza en una aparente comunicación oficial electrónica, por lo común un correo electrónico algún sistema de mensajería instantánea o incluso utilizando también llamadas telefónicas.

COMO DEFENDERSE

Denuncia estafas y ciberataques compartiendo en redes socialesSi te llega un mensaje a través del correo o vía redes sociales para pedir ayuda económica, supuestamente enviado por alguien que conoces, contacta por otro medio a esa persona para notificarle que puede ser víctima de un robo de identidad. Luego, avisa a tus contactos. También infórmalo a través de las redes sociales para que tus contactos no caigan en la trampa y también puedan alertas a otras personas.Revisa los permisos que das a las appsLuego del escándalo de Facebook y Cambridge Analytica quedó en evidencia una vulnerabilidad: la red social cedió datos privados que fueron recolectados a través de una aplicación que los usuarios instalaban, muchas veces sin leer los permisos que otorgaban,Este 2018 también salieron a la luz varios casos donde se intentó engañar a los usuarios a través de los permisos que solicita una app, como fue el caso del popular videojuego .Configura la privacidad de tus cuentas y perfilesEl excesivo intercambio de información digital puede tener sus consecuencias, sobre todo en redes sociales. Es por eso que es recomendable limitar al máximo el acceso a lo que otros pueden ver, hacer revisiones de los permisos que concedes con cierta regularidad y configurar mejor las opciones de privacidad disponibles en cada una de las redes sociales que utilices. En este sentido, lo más seguro siempre es evitar publicar aquello que no te gustaría que el público vea. También podrías preguntarte: ¿la información que compartes puede ser utilizada en tu contra? Si la respuesta es sí, mejor no la compartas.

Mediante el ejemplo práctico las vulnerabilidades que hay en un sistema operativo, así mismo que hacer para contrarrestar estos ataques.

Crear una política de redes socialesAntes de que la gente pueda evitar cometer errores en redes sociales, deben saber de qué cuidarse. Una de las formas más efectivas de llevar a cabo esto es crear una política de redes sociales.Las políticas de redes sociales pueden ayudar a mantener a salvo tu marca al tiempo que alientan la participación de tus empleados. Aunque las políticas varían de una organización a otra, normalmente van a incluir prácticas recomendadas, lineamientos de seguridad, así como protección y procedimientos de capacitación y aplicación.Las políticas son especialmente útiles para las organizaciones que tienen más de una cuenta en redes sociales para permanecer coordinadas.La Universidad de Cambridge es un ejemplo de ese tipo de organizaciones. Debido a que más de 260 cuentas de redes sociales tienen el nombre de la universidad, Cambridge creó una política de redes sociales que le ayuda a proteger su reputación en línea.Al ver la política como un “documento vivo”, la universidad utiliza las funciones de monitoreo y estadísticas de Hootsuite para mantener a los empleados informados sobre las prácticas recomendadas relacionadas con sus distintas redes sociales.Asegúrate de incluir lineamientos claros sobre cómo realizar lo siguiente:Crear una contraseña seguraMonitorear con éxito e interactuar con las menciones de marcaEvitar correos no deseados, ataques de suplantación de identidad y error humanoEvitar malware y softwares maliciosos relacionados (spyware, ransomware, etc.)Cómo proceder en caso de ataques de malwareInteractuar en redes sociales después de una crisis corporativaCompartir contenido de la marca y contenido aprobadoConsulta nuestra guía completa para obtener más consejos para redactar políticas en redes sociales.2. Brindar capacitación sobre redes sociales a tus empleadosA continuación, lleva tu política a la práctica con la capacitación en persona sobre redes sociales. Lo anterior le permitirá a tus empleados hacer preguntas sobre aspectos de la política que no entiendan. Asimismo, esto pondrá al descubierto cualquier laguna en tu política que pudiera representar amenazas potenciales de seguridad.Organizaciones como la famosa editorial Wiley, por ejemplo, periódicamente brinda capacitación interna sobre redes sociales con el fin de mantener sus esfuerzos sociales optimizados y seguros.Durante la capacitación, enfatiza lo que se debe hacer y lo que no en tu empresa en cuanto a compartir, cómo usar herramientas seguras de redes sociales y mostrar la apariencia de los vínculos de suplantación de identidad o cuentas maliciosas.Si a tu marca le preocupan los ataques de malware, pirateo o mala publicidad a gran escala, incluye capacitación para crisis de comunicación en tu política y capacitación en la que destaques qué hacer en caso de pirateo o desastre de RR. PP. en redes sociales.3. Limitar el acceso a redes socialesQuerrás asegurarte de que sólo las personas adecuadas tengan derechos de publicación en tus canales de redes sociales. Esto se aplica independientemente de la cantidad de personas que contribuyen a la redacción de mensajes y creación de contenido.La configuración Sólo lectura, como la que ofrece Hootsuite, puede ayudar a reducir el riesgo de error humano ocasionado por empleados que no cuentan con la capacitación adecuada en los canales y herramientas.Si usas Hootsuite, podrás configurar fácilmente niveles de permiso y un sistema de aprobación que siga la jerarquía natural de tu organización. A los miembros que conforman el personal se les puede otorgar permiso limitado para redactar mensajes, que deberán agregarse a la cola de aprobación para que la alta gerencia los apruebe antes de que se publiquen.Asimismo, los permisos limitados te permiten restringir cuentas y funciones específicas a empleados.Descubre cómo aprovechar Hootsuite al máximo con la capacitación gratuita en redes sociales de Hootsuite Academy.4. Asignar a un responsableDemasiados cocineros arruinan el caldo o así va el dicho más o menos. Lo mismo pasa en las redes sociales, una persona clave debe estar a cargo de todas las actividades de tu marca en redes sociales.Contar con una persona clave que funja como los ojos y oídos de tu presencia en redes sociales puede ayudar mucho a reducir los riesgos. Dicha persona debe monitorear la presencia de tu marca, monitorear conversaciones relacionadas, ser responsable de la seguridad de tus redes sociales y administrar el acceso para publicar.5. Invertir en tecnología seguraDebido al aumento de pirateo en redes sociales, las marcas deben tomar medidas innovadoras de vigilancia para mantener sus cuentas (y su reputación) seguras. Una de las formas más efectivas para lograrlo es invertir en tecnología segura.Protege tus contraseñasNo hace mucho tiempo, las cuentas de redes sociales compartidas implicaban contraseñas compartidas, lo que significaba más oportunidades para que los ciber delincuentes obtuvieran acceso a tu información. En la actualidad, una gran cantidad de herramientas para la administración de contraseñas está disponible para mantener tus contraseñas seguras.Lastpass es un excelente ejemplo de un sitio que puede generar y almacenar contraseñas complejas en tu representación. Herramientas de autenticación de dos factores como One Login agregan una capa de seguridad adicional en donde se les pide a los usuarios el uso de dos dispositivos (dispositivo móvil y una computadora) en una serie de comandos para acceder a una cuenta.Una plataforma social que controle a todasPlataformas seguras de administración de redes sociales, como Hootsuite, son otra excelente forma de mantener tu contenido seguro. Al usar una sola plataforma para administrar todas tus redes, podrás mantener el control de forma segura de quiénes publican y acceden a tus cuentas.Análisis de amenazasÁrmate de software de seguridad, como ZeroFOX, que escanea automáticamente y envía alertas de cualquier falsificación de marcas, engaños, fraudes, programas maliciosos, virus y otros riesgos cibernéticos.6. Monitorear tus canales de redes socialesSi ocurre un error en redes sociales, querrás asegurarte de enterarte inmediatamente. Pero para saber de lo que se está hablando, debes hacer más que sólo vigilar cada una de tus redes; también deberás saber qué buscar.Herramientas de monitoreo, como Hootsuite, pueden ayudarte a mantenerte al tanto de lo que se dice sobre ti, en todas tus redes, desde un sólo panel de control.Para obtener una comprensión más integral que lo que se dice de tu marca en redes sociales, prueba una aplicación como Brandwatch, que te permite monitorear y analizar las menciones en redes sociales desde más de 70 millones de fuentes.7. Realiza una auditoría periódicamenteComo lo harías con cualquier otra función empresarial, asegúrate de realizar auditorías periódicas de las métricas de tus redes sociales para asegurar que tus esfuerzos estén actualizados y que las posibles brechas de seguridad no se han roto. Por lo menos una vez cada trimestre, verifica:Las configuraciones de privacidad de la red: las redes actualizan rutinariamente sus configuraciones de seguridad, lo que puede tener un impacto posible en tu cuenta.Privilegios de acceso y publicación: Realiza un análisis de quién tiene acceso y derechos de publicación en tu plataforma y sitios de administración de redes sociales y actualiza según sea necesario.Nuevas amenazas de seguridad: realiza un análisis de la reputación de las empresas de noticias y fuentes de seguridad para una actualización sobre las últimas amenazas en redes sociales en circulación.

a