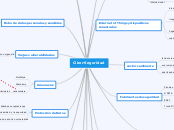

Ciber-Seguridad

Blockchain

posibilidad de que cualquier transacción

sin necesidad de intermediarios

operaciones logísticas, documentales o de producción o la propia gestión de identidad.

eventos públicos

el Mundial de Fútbol en Rusia

noticias inventadas

venta de entradas falsas

ciberdelincuentes utilizan eventos de cobertura internacional

Internet of Things y dispositivos conectados

dispositivos

debidamente protegidos

riesgos

objetivos principales

cibercrimen y la actividad maliciosa

de seguridad

hogares digitales y empresas

realidad cotidiana

sector cambiante

tendencias

evoluciona muy rápido

analizando las amenazas

Fabricantes de seguridad

Panda o Check Point

G DATA

ESET

Trend Micro

Crime-as-a-Service

Exploit Kits

packs de herramientas con los que poder perpetrar ciberataques

compra de herramientas y servicios que les permitan realizar ataques

cibercriminales

señalado como mercado potencial

Posverdad y noticias falsas

no existen soluciones que bloqueen o eliminen las noticias falsas

para 2022

las personas consumirán más información falsa que verdadera.

Amenazas móviles

garantizar que los datos confidenciales permanezcan seguros.

fundamental que exista un protocolo de seguridad

dispositivos móviles

principales vectores de ataque para los cibercriminales

Inteligencia Artificial

uso de técnicas de Inteligencia Artificial

predicción de amenazas

mejorarán la defensa corporativa

consecuencias en el sector de la ciberseguridad

tecnologías que podrán ser utilizadas por los ciberdelincuentes

Robo de datos personales y sensibles

nuevas formas de monetización

extorsión

vendido tradicionalmente en la deep web

más grandes que los vistos en los últimos años

Viejas vulnerabilidades

desplegar los parches de seguridad con urgencia

problemas que hay que solventar

Amenazas

NotPetya

Wannacry

ransomware

fuentes de negocio de los cibercriminales

Protección de Datos

Grandes corporaciones

privacidad y la seguridad

darse cuenta de que son tan vulnerables

Criptomonedas

momento de crecimiento explosivo

cotizaciones no dejan de crecer

La nube

existen vulnerabilidades

puertas traseras para que los ciberdelincuentes accedan

fugas de datos

Malwareless

ataques sin malware (malwareless) serán tendencia

ciberdelincuentes para atacar