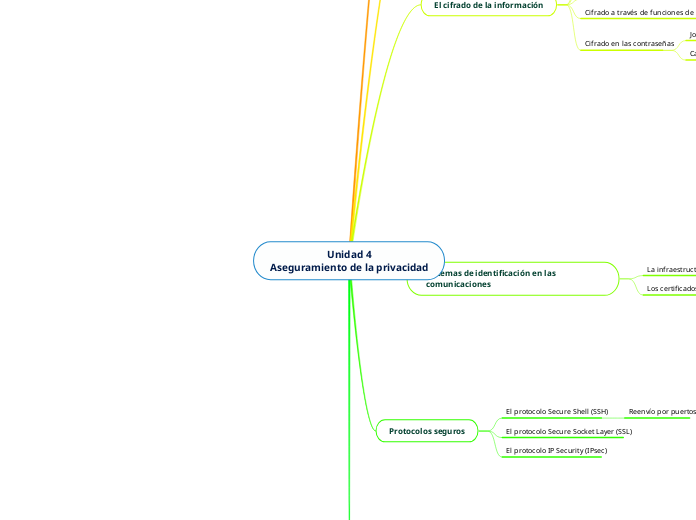

Unidad 4

Aseguramiento de la privacidad

Fraudes informáticos y robos de la información

Clasificación de atacantes

Clasificación por su metodología de trabajo (Hacker ético, grey hat)

Clasificación atendiendo al objeto de ataque (Sniffer, Spammer)

Otros tipos de atacantes (Carder, Ciberpunk)

Fases en el fraude informático

Métodos de ciberdelincuencia (Botnets, Spoofing, ARP Spoofing)

Fases en un ataque informático

Metodología en el ataque

Malware (Virus, Gusano, Troyano)

Spam

Phishing

Ataques DoS y DDoS

El cifrado de la información

Herramienta Cryptools

Criptografía basada en la naturaleza de la clave

Criptografía basada en división de datos

Cifrado a través de funciones de resumen o hash

Cifrado en las contraseñas

John the Ripper

Cain & Abel

Sistemas de identificación en las comunicaciones

La infraestructura de la clave pública

Los certificados

Protocolos seguros

El protocolo Secure Shell (SSH)

Reenvío por puertos

El protocolo Secure Socket Layer (SSL)

El protocolo IP Security (IPsec)

Seguridad en redes inalámbricas

Métodos en redes inalámbricas

Las herramientas Aircrack-ng, Airodump y Aireplay-ng

Tipos de ataques en WLAN

Recomendaciones de seguridad